Professional Documents

Culture Documents

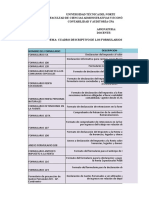

Actividad 3 Auditoria Informatica

Uploaded by

James CazasOriginal Title

Copyright

Available Formats

Share this document

Did you find this document useful?

Is this content inappropriate?

Report this DocumentCopyright:

Available Formats

Actividad 3 Auditoria Informatica

Uploaded by

James CazasCopyright:

Available Formats

Para realizar esta actividad debers realizar lo siguiente: Seleccionar alguno de los mtodos, tcnicas o procedimientos para la evaluacin

de evidencia aplicables a la auditoria informtica. 2. Buscar informacin adicional en los sitios sugeridos o en otros de tu preferencia 3. Incluye en tu escrito introduccin, conclusiones y fuentes bibliogrficas

Introduccin Se define a las tcnicas de auditoria como los mtodos prcticos de investigacin y prueba que utiliza el auditor para obtener la evidencia necesaria que fundamente sus opiniones y conclusiones, su empleo se basa en su criterio o juicio, segn las circunstancias. Al aplicar su conocimiento y experiencia el auditor, podr conocer los datos de la empresa u organizacin a ser auditada, que pudieran necesitar una mayor atencin. Las tcnicas procedimientos estn estrechamente relacionados, si las tcnicas no son elegidas adecuadamente, la auditoria no alcanzar las normas aceptadas de ejecucin, por lo cual las tcnicas as como los procedimientos de auditoria tienen una gran importancia para el auditor. Segn el IMCP en su libro Normas y procedimientos de auditoria las tcnicas se clasifican generalmente con base en la accin que se va a efectuar, estas acciones pueden ser oculares, verbales, por escrito, por revisin del contenido de documentos y por examen fsico. Siguiendo esta clasificacin las tcnicas de auditoria se agrupan especficamente de la siguiente manera: Estudio General Anlisis Inspeccin Confirmacin Investigacin Declaracin Certificacin Observacin Clculo

Caractersticas de la Auditoria Informtica: La informacin de la empresa y para la empresa, siempre importante, se ha convertido en un Activo Real de la misma, como sus Stocks o materias primas si las hay. Por ende, han de realizarse inversiones informticas, materia de la que se ocupa la Auditoria de Inversin Informtica. Del mismo modo, los Sistemas Informticos han de protegerse de modo global y particular: a ello se debe la existencia de la Auditoria de Seguridad Informtica en general, o a la auditoria de Seguridad de alguna de sus reas, como pudieran ser Desarrollo o Tcnica de Sistemas. Cuando se producen cambios estructurales en la Informtica, se reorganiza de alguna forma su funcin: se est en el campo de la Auditoria de Organizacin Informtica. Estos tres tipos de auditoras engloban a las actividades auditoras que se realizan en una auditoria parcial. De otra manera: cuando se realiza una auditoria del rea de Desarrollo de Proyectos de la Informtica de una empresa, es porque en ese Desarrollo existen, adems de ineficiencias, debilidades de organizacin, o de inversiones, o de seguridad, o alguna mezcla de ellas. Procedimientos. Al conjunto de tcnicas de investigacin aplicables a un grupo de hechos o circunstancias que nos sirven para fundamentar la opinin del auditor dentro de una auditoria, se les dan el nombre de procedimientos de auditoria en informtica. La combinacin de dos o ms procedimientos, derivan en programas de auditoria, y al conjunto de programas de auditoria se le denomina plan de auditoria, el cual servir al auditor para llevar una estrategia y organizacin de la propia auditoria. El auditor no puede obtener el conocimiento que necesita para sustentar su opinin en una sola prueba, es necesario examinar los hechos, mediante varias tcnicas de aplicacin simultnea. En General los procedimientos de auditoria permiten: Obtener conocimientos del control interno. Analizar las caractersticas del control interno. Verificar los resultados de control interno. Fundamentar conclusiones de la auditoria. Por esta razn el auditor deber aplicar su experiencia y decidir cul tcnica o procedimiento de auditoria sern los ms indicados para obtener su opinin. Anlisis de datos. Dentro de este trabajo, desarrollaremos diversos tipos de tcnicas y procedimientos de auditoria, de los cuales destacan el anlisis de datos, ya que para las organizaciones el conjunto de datos o

informacin son de tal importancia que es necesario verificarlos y comprobarlos, as tambin tiene la misma importancia para el auditar ya que debe de utilizar diversas tcnicas para el anlisis de datos, las cuales se describen a continuacin. Comparacin de programas: esta tcnica se emplea para efectuar una comparacin de cdigo (fuente, objeto o comandos de proceso) entre la versin de un programa en ejecucin y la versin de un programa piloto que ha sido modificado en forma indebida, para encontrar diferencias. Mapeo y rastreo de programas: esta tcnica emplea un software especializado que permite analizar los programas en ejecucin, indicando el nmero de veces que cada lnea de cdigo es procesada y las de las variables de memoria que estuvieron presentes. Anlisis de cdigo de programas: Se emplea para analizar los programas de una aplicacin. El anlisis puede efectuarse en forma manual (en cuyo caso slo se podra analizar el cdigo ejecutable). Datos de prueba: Se emplea para verificar que los procedimientos de control incluidos los programas de una aplicacin funcionen correctamente. Los datos de prueba consisten en la preparacin de una serie de transacciones que contienen tanto datos correctos como datos errneos predeterminados. Datos de prueba integrados: Tcnica muy similar a la anterior, con la diferencia de que en sta se debe crear una entidad, falsa dentro de los sistemas de informacin. Anlisis de bitcoras: Existen varios tipos de bitcoras que pueden ser analizadas por el auditor, ya sea en forma manual o por medio de programas especializados, tales como bitcoras de fallas del equipo, bitcoras de accesos no autorizados, bitcoras de uso de recursos, bitcoras de procesos ejecutados. Simulacin paralela: Tcnica muy utilizada que consiste en desarrollar programas o mdulos que simulen a los programas de un sistema en produccin. El objetivo es procesar los dos programas o mdulos de forma paralela e identificar diferencias entre los resultados de ambos. Monitoreo. Dentro de las organizaciones todos los procesos necesitan ser evaluados a travs del tiempo para verificar su calidad en cuanto a las necesidades de control, integridad y confidencialidad, este es precisamente el mbito de esta tcnica, a continuacin se muestran los procesos de monitoreo: Monitoreo del proceso. Evaluar lo adecuado del control Interno. Obtencin de aseguramiento independiente. Proveer auditora independiente.

Monitoreo del proceso Asegura el logro de los objetivos para los procesos de TI, lo cual se logra definiendo por parte de la gerencia reportes e indicadores de desempeo y la implementacin de sistemas de soporte as como la atencin regular a los reportes emitidos. Para ello la gerencia podr definir indicadores claves de desempeo y factores crticos de xito y compararlos con los niveles propuestos para evaluar el desempeo de los procesos de la organizacin. Evaluar lo adecuado del control Interno Asegura el logro de los objetivos de control interno establecidos para los procesos de TI, para ello se debe monitorear la efectividad de los controles internos a travs de actividades administrativas, de supervisin, comparaciones, acciones rutinarias, evaluar su efectividad y emitir reportes en forma regular. Obtencin de aseguramiento independiente Incrementa los niveles de confianza entre la organizacin, clientes y proveedores, este proceso se lleva a cabo a intervalos regulares de tiempo. Para ello la gerencia deber obtener una certificacin o acreditacin independiente de seguridad y control interno antes de implementar nuevos servicios de tecnologa de informacin que resulten crticos, as como para trabajar con nuevos proveedores de servicios de tecnologa de informacin, luego la gerencia deber adoptar como trabajo rutinario tanto hacer evaluaciones peridicas sobre la efectividad de los servicios de tecnologa de informacin, de los proveedores de estos servicios as como tambin asegurarse el cumplimiento de los compromisos contractuales de los servicios de tecnologa de informacin y de los proveedores de dichos servicios. Proveer auditora independiente. Incrementa los niveles de confianza de recomendaciones basadas en mejores prcticas de su implementacin, lo que se logra con el uso de auditoras independientes desarrolladas a intervalos regulares de tiempo. Para ello la gerencia deber establecer los estatutos para la funcin de auditoria, destacando en este documento la responsabilidad, autoridad y obligaciones de la auditoria. El auditor deber ser independiente del auditado, esto significa que los auditores no debern estar relacionados con la seccin o departamento que est siendo auditado y en lo posible deber ser independiente de la propia empresa, esta auditoria deber respetar la tica y los estndares profesionales, seleccionando para ello auditores que sean tcnicamente competentes, es decir que cuenten con habilidades y conocimientos que aseguren tareas efectivas y eficientes de auditoria informtica. La funcin de la auditoria informtica deber proporcionar un reporte que muestre los objetivos, perodo de cobertura, naturaleza y trabajo de auditoria realizado, as como tambin la

organizacin, conclusin y recomendaciones relacionadas con el trabajo de auditoria informtica llevado a cabo. Anlisis de bitcoras. Hoy en da los sistemas de cmputo se encuentran expuestos a distintas amenazas, las vulnerabilidades de los sistemas aumentan, al mismo tiempo que se hacen ms complejos, el nmero de ataques tambin aumenta, por lo anterior las organizaciones deben reconocer la importancia y utilidad de la informacin contenida en las bitcoras de los sistemas de computo as como mostrar algunas herramientas que ayuden a automatizar el proceso de anlisis de las mismas. El crecimiento de Internet enfatiza esta problemtica, los sistemas de cmputo generan una gran cantidad de informacin, conocidas como bitcoras o archivos logs, que pueden ser de gran ayuda ante un incidente de seguridad, as como para el auditor. Una bitcora puede registrar mucha informacin acerca de eventos relacionados con el sistema que la genera los cuales pueden ser: Fecha y hora. Direcciones IP origen y destino. Direccin IP que genera la bitcora. Usuarios. Errores. La importancia de las bitcoras es la de recuperar informacin ante incidentes de seguridad, deteccin de comportamiento inusual, informacin para resolver problemas, evidencia legal, es de gran ayuda en las tareas de cmputo forense. Las Herramientas de anlisis de bitcoras mas conocidas son las siguientes: Para UNIX, Logcheck, SWATCH. Para Windows, LogAgent Las bitcoras contienen informacin crtica es por ello que deben ser analizadas, ya que estn teniendo mucha relevancia, como evidencia en aspectos legales. El uso de herramientas automatizadas es de mucha utilidad para el anlisis de bitcoras, es importante registrar todas las bitcoras necesarias de todos los sistemas de cmputo para mantener un control de las mismas.

Conclusiones En un ambiente de evolucin permanente, determinado por las actuales tendencias mundiales, las cuales se centran en el plano econmico soportadas por la evolucin tecnolgica, surge la necesidad de que la funcin de auditoria pretenda el mejoramiento de su gestin. La prctica de nuevas tcnicas para evaluar el control interno a travs de las cuales, la funcin de auditoria informtica pretende mejorar la efectividad de su funcin y con ello ofrecer servicios ms eficientes y con un valor agregado. La evolucin de la teora del control interno se defini en base a los principios de los controles como mecanismos o prcticas para prevenir, identificar actividades no autorizadas, ms tarde se incluy el concepto de lograr que las cosas se hagan; la corriente actual define al control como cualquier esfuerzo que se realice para aumentar las posibilidades de que se logren los objetivos de la organizacin. En este proceso evolutivo se considera actualmente, y en muchas organizaciones que el director de finanzas, contralor o al director de auditora como los responsables principales del correcto diseo y adecuado funcionamiento de los controles internos. Bibliografa http://www.monografias.com/trabajos/auditoinfo/auditoinfo.shtml http://www.gestiopolis.com/recursos/experto/catsexp/pagans/fin/46/clasnormaaudit.htm http://www.gestiopolis.com/recursos/documentos/fulldocs/fin/nagas.htm http://www.deguate.com/infocentros/gerencia/mercadeo/mk17.htm

You might also like

- Gestionar el crecimiento y las condiciones ambientales. IFCT0510From EverandGestionar el crecimiento y las condiciones ambientales. IFCT0510No ratings yet

- Actividad 3 AuditoriaDocument9 pagesActividad 3 AuditoriaYady MayNo ratings yet

- Auditoria de SistemasDocument17 pagesAuditoria de SistemasCastillo Cesar AlexanderNo ratings yet

- Auditoría de seguridad informática. IFCT0109From EverandAuditoría de seguridad informática. IFCT0109Rating: 5 out of 5 stars5/5 (1)

- Normas y Políticas en Auditoria de SistemasDocument21 pagesNormas y Políticas en Auditoria de SistemasJhonatan GarciaNo ratings yet

- Normas Tecnicas y Procedimientos AuditoriaDocument5 pagesNormas Tecnicas y Procedimientos AuditoriakatyelibethNo ratings yet

- Pruebas de funcionalidades y optimización de páginas web. IFCD0110From EverandPruebas de funcionalidades y optimización de páginas web. IFCD0110No ratings yet

- Normas de Auditoria de RedesDocument9 pagesNormas de Auditoria de Redesjhonatan dominguez melendezNo ratings yet

- Material Didactico Unidad IIIDocument28 pagesMaterial Didactico Unidad IIICarlos Antonio Mundul belloriniNo ratings yet

- Normas, Técnicas y Procedimientos de Auditoría en Informática.Document11 pagesNormas, Técnicas y Procedimientos de Auditoría en Informática.davidNo ratings yet

- Tarea2 OstinMartinez 311Document11 pagesTarea2 OstinMartinez 311ostin martinezNo ratings yet

- Normas Auditoria InformaticaDocument42 pagesNormas Auditoria Informaticajose jorgeNo ratings yet

- ACTIVIDAD 3, 3.2 y 3.3Document14 pagesACTIVIDAD 3, 3.2 y 3.3Juan Sebastian Casallas LugoNo ratings yet

- Informe 1. Auditoría de Sistemas Computarizados. Gabriela LoboDocument13 pagesInforme 1. Auditoría de Sistemas Computarizados. Gabriela LobogabrielaNo ratings yet

- Tecnicas y Herramientas de Auditoria Por SistemasDocument5 pagesTecnicas y Herramientas de Auditoria Por SistemasMelly-Bbziitha MurilloNo ratings yet

- Auditoría de aplicaciones basada en COBITDocument48 pagesAuditoría de aplicaciones basada en COBITProyectos CuriososNo ratings yet

- Auditoria de Sistemas II EVA1 PDFDocument16 pagesAuditoria de Sistemas II EVA1 PDFluis guillermoNo ratings yet

- Tarea Semana 6 Auditoria de SistemasDocument8 pagesTarea Semana 6 Auditoria de SistemasLorencito Recarey TorresNo ratings yet

- Auditoría-SI-UNICITDocument4 pagesAuditoría-SI-UNICITcarlos mojicaNo ratings yet

- Unidad 1 Auditoria InformaticaDocument26 pagesUnidad 1 Auditoria InformaticaBryan BucioNo ratings yet

- Lab No. 2 UPANA-1 - 201402506Document6 pagesLab No. 2 UPANA-1 - 201402506DavidMorales100% (1)

- Capítulo XXVI Visión General de La Auditoría InformáticaDocument3 pagesCapítulo XXVI Visión General de La Auditoría InformáticaAndrea CarmonaNo ratings yet

- Equipo 6 Auditoria InformaticaDocument33 pagesEquipo 6 Auditoria InformaticaDamian Atondo LeyvaNo ratings yet

- Técnicas de auditoría asistida por computadorDocument24 pagesTécnicas de auditoría asistida por computadorlega230100% (2)

- Caso 1 Auditoría InformáticaDocument4 pagesCaso 1 Auditoría InformáticaJosé Pablo Brenes ValverdeNo ratings yet

- 05-07-2019 234322 PM MEMORANDO DE PLANEAMIENTO HCB PDFDocument22 pages05-07-2019 234322 PM MEMORANDO DE PLANEAMIENTO HCB PDFJanet H BlasNo ratings yet

- Conceptos Inherentes A La Auditoria de SistemasDocument6 pagesConceptos Inherentes A La Auditoria de SistemasfabioNo ratings yet

- Procesos Auditoria InformaticaDocument6 pagesProcesos Auditoria InformaticaStalinMasapantaNo ratings yet

- Metodologia de Una Auditoria de Sistemas PDFDocument34 pagesMetodologia de Una Auditoria de Sistemas PDFnelly_17No ratings yet

- Auditoría de Sistemas UNIDAD 3Document6 pagesAuditoría de Sistemas UNIDAD 3Yoel Armando MezaNo ratings yet

- Auditori ADocument8 pagesAuditori AWilmer PérezNo ratings yet

- Auditoría TaacDocument10 pagesAuditoría TaacYermey Aleman VargasNo ratings yet

- Manual de Auditoría de SistemasDocument10 pagesManual de Auditoría de SistemasJosé MataNo ratings yet

- Auditoria ComputarizadaDocument25 pagesAuditoria ComputarizadaJason Cañas100% (1)

- Actividad de Aprendizaje Evidencia 2Document16 pagesActividad de Aprendizaje Evidencia 2leydi yohana sua niñoNo ratings yet

- Auditoria InformáticaDocument2 pagesAuditoria InformáticaMario Vivanco IzurrragaNo ratings yet

- Manual de Auditoria InformaticaDocument34 pagesManual de Auditoria InformaticaJanneris Calderon100% (2)

- Manual de auditoría de sistemasDocument12 pagesManual de auditoría de sistemasAndreina GarciaNo ratings yet

- Auditoria de Sistema PedDocument23 pagesAuditoria de Sistema PedPaty SalyrosasNo ratings yet

- Auditoria de SistemasDocument16 pagesAuditoria de SistemasMichael RodriguezNo ratings yet

- TaacsDocument65 pagesTaacsAdrianna CastilloNo ratings yet

- Primero Es La Vigilancia y Luego La AutoevaluaciónDocument19 pagesPrimero Es La Vigilancia y Luego La AutoevaluaciónAnonymous 8Sd3WACoNo ratings yet

- Maria Andreina Olivar (Auditoria Informatica)Document8 pagesMaria Andreina Olivar (Auditoria Informatica)AJ MacledNo ratings yet

- Actividad Sumativa 1 JESSICA PEREZ C.I.-27.908.757Document13 pagesActividad Sumativa 1 JESSICA PEREZ C.I.-27.908.757Jessica PerezNo ratings yet

- Apoyo A Tematicas Auditoria de Sistemas Actividad 1Document7 pagesApoyo A Tematicas Auditoria de Sistemas Actividad 1dianaNo ratings yet

- Planificación de La Auditoría de Sistemas de InformaciónDocument9 pagesPlanificación de La Auditoría de Sistemas de InformaciónClau PobleteNo ratings yet

- Auditoria - InvestigacionDocument20 pagesAuditoria - InvestigacionJuan IgnacioNo ratings yet

- Tecnicas de Auditorias Asistidas Por ComputadorasDocument31 pagesTecnicas de Auditorias Asistidas Por ComputadorasJeicol CarranzaNo ratings yet

- Proceso de La Auditoría de Un Sistema de InformaciónDocument10 pagesProceso de La Auditoría de Un Sistema de InformaciónMIGDELIA AIZPRUANo ratings yet

- Clasificación de AuditoríaDocument12 pagesClasificación de AuditoríaNubia Delgado DiazNo ratings yet

- Resumen 2 - Information Systems Auditing - Zuly CortezDocument6 pagesResumen 2 - Information Systems Auditing - Zuly CortezBeatriz MarcosNo ratings yet

- Áreas de Aplicación de La InformáticaDocument7 pagesÁreas de Aplicación de La InformáticaArmando HarrisNo ratings yet

- Auditoria InformaticaDocument21 pagesAuditoria Informaticaflfgomez100% (1)

- Control 4 Javier Villalobos VallejosDocument6 pagesControl 4 Javier Villalobos VallejosJavier VillalobosNo ratings yet

- Wilmer 2Document7 pagesWilmer 2Wilmer PérezNo ratings yet

- Introducción a la Auditoria de Sistemas de Información Aplicados a la ContabilidadDocument26 pagesIntroducción a la Auditoria de Sistemas de Información Aplicados a la ContabilidadRuiz Navarrete EstefaniaNo ratings yet

- Técnicas de Auditoría de Sistemas en FuncionamientoDocument20 pagesTécnicas de Auditoría de Sistemas en FuncionamientoAlison Yamileth Niño MoraNo ratings yet

- Informe Auditoria de SistemaDocument10 pagesInforme Auditoria de SistemaPerez DamarysNo ratings yet

- Udproco Autoevaluacion Institucional DocentesDocument27 pagesUdproco Autoevaluacion Institucional DocentesJames CazasNo ratings yet

- Actividad Semana 1Document2 pagesActividad Semana 1James CazasNo ratings yet

- Trabajo Jimmy Admon FinancieraDocument3 pagesTrabajo Jimmy Admon FinancieraJames CazasNo ratings yet

- Comandos de Configuración de RouterDocument22 pagesComandos de Configuración de RouterJames CazasNo ratings yet

- Practica de Laboratorio 4.4.3 Configuracion Del VTP para Solucionar ProblemasDocument20 pagesPractica de Laboratorio 4.4.3 Configuracion Del VTP para Solucionar ProblemasJames CazasNo ratings yet

- Plan Area 2012 ModificadoDocument32 pagesPlan Area 2012 ModificadoJames CazasNo ratings yet

- Practica de Laboratorio 5.5.1 Protocolo Spanning Tree BasicoDocument23 pagesPractica de Laboratorio 5.5.1 Protocolo Spanning Tree BasicoJames Cazas50% (2)

- Trabajo Jimmy Admon FinancieraDocument3 pagesTrabajo Jimmy Admon FinancieraJames CazasNo ratings yet

- Preguntas Q Salieron en El FinalDocument8 pagesPreguntas Q Salieron en El FinalJames CazasNo ratings yet

- Act Manipu Alimentos Mod1Document7 pagesAct Manipu Alimentos Mod1Oscar Huberto Salazar Herrera100% (1)

- Act Manipu Alimentos Mod1Document7 pagesAct Manipu Alimentos Mod1Oscar Huberto Salazar Herrera100% (1)

- Resume NDocument4 pagesResume NJames CazasNo ratings yet

- Ensayo Delitos InformaticosDocument12 pagesEnsayo Delitos InformaticosJames CazasNo ratings yet

- Contratos verbales laborales: requisitos y aspectos legales claveDocument11 pagesContratos verbales laborales: requisitos y aspectos legales claveerika h.100% (1)

- Examen Parcial - Semana 4Document13 pagesExamen Parcial - Semana 4pedroNo ratings yet

- Plan General Prevención Riesgos Laborales AndalucíaDocument21 pagesPlan General Prevención Riesgos Laborales AndalucíaNur TreNo ratings yet

- Diagrama causa-efecto gestión logísticaDocument1 pageDiagrama causa-efecto gestión logísticaciro castro100% (1)

- Integración cadena petroquímica plástico PerúDocument299 pagesIntegración cadena petroquímica plástico Perúroberto100% (1)

- Fichas de Contratos en Explotación Abr 2017Document55 pagesFichas de Contratos en Explotación Abr 2017Anonymous f01BFKqNo ratings yet

- ESAN, Analisis Propuesta Concesión Transporte PublicoDocument176 pagesESAN, Analisis Propuesta Concesión Transporte PublicoEdgar Joel Leon RosalesNo ratings yet

- Presupuesto equipos y gastos operativos pulpa pitahaya (PEGODocument12 pagesPresupuesto equipos y gastos operativos pulpa pitahaya (PEGOFernando PastorNo ratings yet

- Primera EntregaDocument9 pagesPrimera EntregaBrayan RiveraNo ratings yet

- Evaluación Inicial1Document4 pagesEvaluación Inicial1Yamileth0% (1)

- Centro de Herramientas Hard Tools BC: PagaréDocument1 pageCentro de Herramientas Hard Tools BC: PagaréDANIELA MARTINEZNo ratings yet

- Actividad Grupal Direccion EstrategicaDocument11 pagesActividad Grupal Direccion EstrategicaJuan Diego Izquierdo Toledo100% (1)

- Comunicador Social con experiencia en gestión de riesgosDocument5 pagesComunicador Social con experiencia en gestión de riesgosRonald Vizcardo GrupoAepu0% (1)

- Estudio de Organización y MétodosDocument15 pagesEstudio de Organización y Métodosamalivi100% (2)

- Informe Visita ArcaDocument2 pagesInforme Visita Arcaემილი ონოფრეNo ratings yet

- Perfil Competencia Ayudante de Mantenimiento MecanicoDocument7 pagesPerfil Competencia Ayudante de Mantenimiento MecanicoLuisSantiagoCabanillasCerdanNo ratings yet

- Cálculo Diferencial - Encuentro #2 - Actividad #7 - Ejercicios de ProfundizaciónDocument6 pagesCálculo Diferencial - Encuentro #2 - Actividad #7 - Ejercicios de ProfundizaciónHECTOR LLANOSNo ratings yet

- Contaminacion Ambiental AutomotrizDocument16 pagesContaminacion Ambiental AutomotrizLuis Sanchez TejadaNo ratings yet

- Unidad 3 - Tarea 4 - Inversiones y Beneficios Del ProyectoDocument14 pagesUnidad 3 - Tarea 4 - Inversiones y Beneficios Del ProyectoLeo Leo PalmaNo ratings yet

- Tarea 5 Un Enfoque GerencialDocument7 pagesTarea 5 Un Enfoque GerencialJcamposmontesNo ratings yet

- Estrés laboral en empresas de producciónDocument127 pagesEstrés laboral en empresas de producciónEyre SanzNo ratings yet

- Estrategia Comercial PDFDocument79 pagesEstrategia Comercial PDFFernando AmaralNo ratings yet

- Guía Familiar de Educación Financiera, CONDUSEF MéxicoDocument72 pagesGuía Familiar de Educación Financiera, CONDUSEF MéxicoJulio George100% (1)

- Estrategia onlineDocument16 pagesEstrategia onlinepatricia78% (9)

- Sistema de Gestion de La CalidadDocument4 pagesSistema de Gestion de La CalidadElmer ChuquijaNo ratings yet

- Superintendencia de Vigilancia y Seguridad PrivadaDocument30 pagesSuperintendencia de Vigilancia y Seguridad PrivadaClaudia Eslava Vesga100% (1)

- Formularios SriDocument4 pagesFormularios SriJohana LopezNo ratings yet

- Definición portafolio inversiónDocument12 pagesDefinición portafolio inversiónNoeNo ratings yet

- Tragedia OnceDocument108 pagesTragedia OnceSerá JusticiaNo ratings yet

- Tarea 1 TransformacionDocument12 pagesTarea 1 Transformacionedith del pozo oreNo ratings yet