Professional Documents

Culture Documents

Giao Trinh An Toan Bao Mat Thong Tin

Uploaded by

Tung NguyenOriginal Title

Copyright

Available Formats

Share this document

Did you find this document useful?

Is this content inappropriate?

Report this DocumentCopyright:

Available Formats

Giao Trinh An Toan Bao Mat Thong Tin

Uploaded by

Tung NguyenCopyright:

Available Formats

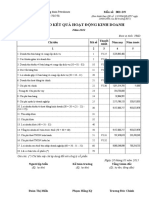

B GIAO THNG VN TI

TRNG I HC HNG HI

B MN: KHOA HO C MA Y TI NH

KHOA: CNG NGH THNG TIN

Gio trnh

AN TON V BO MT THNG TIN

TN HC PHN : An ton v bo mt Thng tin

M HC PHN : 17212

TRNH O TO : I HC CHNH QUY

DNG CHO SV NGNH : CNG NGH THNG TIN

HI PHNG - 2008

Tn hc phn: An toa

n ba

o m t thng tin Loi hc phn: II

B mn ph trch ging dy: Khoa hc my tnh.

Khoa ph trch: Cng ngh thng tin

M hc phn: Tng s TC: 3

TS tit L thuyt Thc hnh/ Xemina T hc Bi tp ln n mn hc

75 45 30 0 0 0

iu kin tin quyt:

Sinh vin c n ho c xong ca

c ho c ph n:

- L p tri

nh h

ng i t ng

- C u tru

c d

li u

- Phn ti

ch, thi t k va

nh gia

thu t toa

n.

Mc ch ca hc phn:

Truyn t cho sinh vin nhng kin thc c bn v cc lnh vc ring trong an

ton bo mt my tnh:

- Cc gii thut m ha trong truyn tin.

- Cc thut ton to hm bm v ch k in t.

- Cc m hnh trao chuyn kha.

- Cc m hnh chng thc v cc giao thc mt m.

Ni dung ch yu:

G m 2 ph n:

- Ph n ly

thuy t: cung c p ca

c ly

thuy t v thu t toa

n ma

ho

a, cc giao thc.

- Ph n l p tri

nh: ci t cc h m, vi t ca

ng du ng s

du ng ca

c h ma

m t

Ni dung chi tit ca hc phn:

Tn chng mc

Phn phi s tit

TS LT Xemine BT KT

Chng I. Gii thiu nhim v ca an ton v bo

mt thng tin.

4 3 1 0 0

1.1. Cc khi nim m u.

1.1.1. Thnh phn ca mt h thng thng tin

1.1.2. Nhng mi e da v thit hi i vi h thng

thng tin.

1.1.3. Gii php iu khin kim sot an ton bo mt

1.2. Mc tiu v nguyn tc chung ca ATBM.

1.2.1. Ba mc tiu.

1.2.2. Hai nguyn tc

1.3. Gii thiu chung v cc m hnh mt m.

1.3.1. M hnh c bn trong truyn tin v lut Kirchoff.

1.3.2. Nhng giai on pht trin ca l thuyt m ha.

1

1

1

1

Chng II. Mt s phng php m ha c in. 13 5 5 2 1

2.1. Phng php m n gin.

2.1.1. M hon v trong bng Alphabet.

2.1.2. Mt m cng tnh.

2.2.3. Mt m nhn tnh.

2.1.4. Phn tch m theo phng php thng k.

2.2. Phng php m bng phng th tn xut.

2.2.1. M vi bng th ng m.

2.2.2. M a bng th: gii thut m Vigenre v One time

pad.

2.2.3. L thuyt v s b mt tuyt i.

2.2.4. nh gi mc bo mt ca mt phng php

m ha.

Ki m tra

2

3

2

3

1

1

1

Chng III. Mt m khi. 16 8 7 1 0

3.1. Khi nim.

3.1.1. iu kin an ton cho mt m khi

3.1.2. Nguyn tc thit k.

3.2. Chu n ma

ho

a d

li u DES

3.2.1. Lch s ca DES

3.2.2. Cu trc vng lp DES.

3.2.3. Thut ton sinh kha con

3.2.4. Cu trc hm lp.

3.2.5. Thut ton gii m DES.

3.2.6. nh gi mc an ton bo mt ca DES.

3.2.7. TripleDES

3.3. Chu n ma

ho

a cao c p AES

3.3.1. Gi

i thi u v AES

3.3.2. Thu t toa

n ma

ho

a

3.3.3. Thu t toa

n gia

i ma

3.3.4. Ci t AES

3.4 Mt s ch s dng m khi.

3.4.1. Ch bng tra m in t

3.4.2. Ch m mc xch

3.4.3. Ch m phn hi

1

3

3

1

3

3

1

0,5

0,5

Chng IV. H thng m vi kha cng khai. 16 6 7 2 1

4.1. Khi nim kha cng khai.

4.1.1. c trng v ng dng ca h m kha cng khai.

4.1.2. Nguyn tc cu to h kha cng khai

4.2. Gii thiu mt s gii thut PKC ph bin.

4.1.1. H m Trapdoor Knapsack.

4.1.2. H m RSA

1

1

2

1

3

2

4.1.3. H m ElGamal

Kim tra

2 3

1

Chng V. Ch k in t v hm bm. 12 7 5 0 0

5.1. Ch k in t.

5.1.1. nh ngha.

5.1.2. ng dng ca ch k in t

5.2. Gi

i thi u m t s h ch

ky

i n t

5.2.1. H ch

ky

i n t

RSA

5.2.2. H ch

ky

i n t

ElGamal

5.2.3. Chu n ch

ky

i n t

DSA

5.3. Hm bm.

5.3.1. nh ngha.

5.3.2. Sinh ch k in t vi hm bm

5.4. M t s ha

m bm thng du ng

5.4.1. Hm bm MD5

5.4.2. Hm bm SHA1

0,5

3

0,5

3

2

1,5

1,5

Chng VI. Qun l kha trong h thng mt m 8 5 3 0 0

6.1. Qun l kha i vi h SKC

6.1.1. Gii thiu phng php qun l kha.

6.2. Qun l kha trong cc h PKC

6.2.1. Giao thc trao chuyn kha Needham Schoeder

6.2.2. Giao th

c trao i kho

a Diffie-Hellman

6.2.3. Giao th

c Kerberos

1

1

1

1

1

1

2

Chng VII. Giao thc mt m 6 3 2 0 1

7.1. Khi nim giao thc mt m

7.1.1. nh ngha giao thc mt m

7.1.2. Mc ch giao thc mt m.

7.1.3. Cc bn tham gia vo giao thc mt m

7.2. Tm hiu thit k cc giao thc mt m in hnh

7.2.1. Mt s dng tn cng i vi giao thc mt m.

7.2.2. Gii thiu mt s giao thc mt m.

7.3. Kim tra.

1

2

2

1

Nhim v ca sinh vin: Ln lp y v chp hnh mi quy nh ca Nh trng.

Ti liu hc tp:

1. Phan nh Diu. L thuyt mt m v An ton thng tin. i hc Quc Gia H

Ni.

2. Douglas R. Stinson. Cryptography Theory and practice. CRC Press. 1995.

3. A. Menezes, P. VanOorschot, and S. Vanstone. Handbook of Applied

Cryptography. CRC Press. 1996.

4. William Stallings. Cryptography and Network Security Principles and Practices,

Fourth Edition. Prentice Hall. 2005.

5. MichaelWelschenbach. Cryptography in C and C++. Apress. 2005.

Hnh thc v tiu chun nh gi sinh vin:

- Sinh vin phi lm cc bi kim tra trong qu trnh hc v thc hnh. Thi vn p.

- Sinh vin phi bo m cc iu kin theo Quy ch ca Nh trng v ca B.

Thang im : Thang im 10.

im nh gi hc phn: Z = 0,3 X + 0,7 Y.

MUC LUC

L I NO I

U .................................................................................................................... 1

CHNG I: GI I THI U .................................................................................................. 2

1. An toa

n ba

o m t thng tin va

m t ma

ho c ................................................................. 2

2. Khai nim h thng va tai san cua h thng .............................................................. 2

3. Cac mi e doa i vi mt h thng va

ca

c bi n pha

p ngn ch n ........................... 2

4. Muc tiu va nguyn tc chung cua an toan bao mt thng tin ................................... 3

5. M t ma

ho c (cryptology) ............................................................................................ 4

6. Khai nim h ma mt (CryptoSystem) ....................................................................... 4

7. M hi

nh truy n tin c ba

n cu

a m t ma

ho c va

lu t Kirchoff ....................................... 5

8. S l c v li ch s

m t ma

ho c .................................................................................. 6

9. Phn loa i ca

c thu t toa

n m t ma

ho c ......................................................................... 8

10. M t s

ng du ng cu

a m t ma

ho c ........................................................................... 8

CHNG II: C S TOAN HOC ................................................................................... 10

1. Ly thuyt thng tin ................................................................................................... 10

1.1. Entropy ............................................................................................................. 10

1.2. T c cu

a ngn ng

. (Rate of Language) ....................................................... 11

1.3. Tinh an toan cua h thng ma hoa ................................................................... 11

1.4. Ky thut ln xn va rm ra (Confusion and Diffusion)..................................... 12

2. Ly thuyt phc tap .............................................................................................. 13

2.1. an toan tinh toan ......................................................................................... 14

2.2. an toan khng iu kin .............................................................................. 14

3.3. H mt tich ....................................................................................................... 16

3. Ly thuyt toan hoc ................................................................................................... 17

3.1. Modulo s ho c .................................................................................................. 17

3.2. S nguyn t .................................................................................................... 17

3.3. c s chung l

n nh t ..................................................................................... 17

3.4. Vanh Z

N

(vanh ng d module N) ................................................................... 18

3.5. Ph n t

nghi ch a

o .......................................................................................... 18

3.6. Ham phi le ..................................................................................................... 19

3.7. Th ng d b c hai.............................................................................................. 19

3.8. Thu t toa

n lu

y th

a nhanh ................................................................................ 20

3.9. Thu t toa

n clit m

r ng .................................................................................. 21

3.10. Phng tri

nh ng d b c nh t 1 n .............................................................. 22

3.11. i nh ly

ph n d Trung Hoa. ............................................................................ 22

4. Cac thut toan kim tra s nguyn t. ..................................................................... 23

4.1. M t s ky

hi u toa

n ho c .................................................................................... 23

4.2. Thu t toa

n Soloway-Strassen ........................................................................... 25

4.3. Thu t toa

n Rabin-Miller..................................................................................... 26

4.4. Thu t toa

n Lehmann. ........................................................................................ 26

5. Bai tp ..................................................................................................................... 26

CHNG III: CAC H MA KHOA BI MT ...................................................................... 28

1. Cac h ma c in ................................................................................................... 28

1.1. H ma

hoa

thay th (substitution cipher) ........................................................... 28

1.2. H ma

Caesar .................................................................................................. 28

1.3. H ma

Affine ..................................................................................................... 29

1.4. H ma

Vigenere ................................................................................................ 30

1.5. H ma

Hill ......................................................................................................... 30

1.6. H ma

i ch (transposition cipher)................................................................. 32

2. Cac h ma khi ....................................................................................................... 34

2.1. Mt ma khi ...................................................................................................... 34

2.2. Chun ma hoa d liu DES (Data Encryption Standard) .................................. 35

2.3. Cac yu im cua DES ..................................................................................... 51

2.4. Triple DES (3DES) ............................................................................................ 52

2.5. Chu n ma

ho

a cao c p AES ............................................................................. 54

2.6. Cac c ch, hnh thc s dung cua ma ha khi (Mode of Operation) ............. 68

3. Bai tp ..................................................................................................................... 72

CHNG IV: CAC H MA MT KHOA CNG KHAI...................................................... 77

1. Khai nim h ma mt kha cng khai ...................................................................... 77

2. Nguyn t c c u ta o cu

a ca

c h ma

m t kho

a cng khai .......................................... 78

3. M t s h ma

kho

a cng khai .................................................................................. 78

3.1. H ma

knapsack ............................................................................................... 78

3.2. H ma

RSA ....................................................................................................... 79

3.3. H ma

El Gamal ............................................................................................... 83

3.4. Cac h ma mt da trn cac ng cong Elliptic ............................................. 85

4. Bai tp ..................................................................................................................... 96

CHNG V: CH KY I N T VA HA M BM ............................................................ 101

1. Ch

ky

i n t

....................................................................................................... 101

1.1. Khai nim v ch ky in t ........................................................................... 101

1.2. H ch ky RSA ............................................................................................... 102

1.3. H ch ky ElGammal ...................................................................................... 103

1.4. Chun ch ky in t (Digital Signature Standard) ......................................... 106

1.5. M hi

nh

ng du ng cu

a ch

ky

i n t

................................................................ 108

2. Ham Bm (Hash Function) .................................................................................... 109

2.1. Khai nim ....................................................................................................... 109

2.2. c tinh cua ham Bm ................................................................................... 109

2.3. Birthday attack ................................................................................................ 110

2.4. Mt s ham Bm ni ting .............................................................................. 111

2.5. Mt s

ng du ng cu

a ham Bm ...................................................................... 118

3. Bai tp ................................................................................................................... 119

CHNG VI: QUAN LY KHOA ..................................................................................... 120

1. Quan ly

khoa trong cac mang truyn tin ................................................................ 120

2. Mt s h phn phi khoa ..................................................................................... 120

2.1. S phn phi khoa Blom ........................................................................... 120

2.2. H phn phi khoa Kerberos .......................................................................... 122

2.3. H phn phi kho

a Diffe-Hellman ................................................................... 123

3. Trao i khoa va thoa thun khoa ......................................................................... 124

3.1. Giao thc trao i khoa Diffie-Hellman ........................................................... 124

3.2. Giao thc trao i khoa Diffie-Hellman c chng ch xac nhn ....................... 125

3.3. Giao thc trao i khoa Matsumoto-Takashima-Imai ...................................... 126

3.4. Giao thc Girault trao i khoa khng chng ch ............................................ 127

4.Bai tp .................................................................................................................... 128

CHNG VII: GIAO TH C MT MA ........................................................................... 130

1. Giao thc .............................................................................................................. 130

2. Muc ich cua cac giao thc ................................................................................... 130

3. Cac bn tham gia vao giao thc (the players in protocol) ...................................... 131

4. Cac dang giao thc ............................................................................................... 132

4.1. Giao thc c trong tai ..................................................................................... 132

4.2. Giao thc c ngi phn x ........................................................................... 133

4.3. Giao thc t phn x

..................................................................................... 134

5. Cac dang tn cng i vi giao thc ..................................................................... 134

TAI LIU THAM KHAO.................................................................................................. 136

Danh mc hnh v

DANH MUC HI NH VE

Hnh 1.1: M hnh c ban cua truyn tin bao mt .............................................................. 5

Hnh 3.1: Chu n ma

ho

a d

li u DES ............................................................................. 36

Hnh 3.2: S ma hoa DES .......................................................................................... 38

Hnh 3.3: S mt vng DES ....................................................................................... 39

Hnh 3.4: S tao khoa con cu

a DES .......................................................................... 41

Hnh 3.5: S ham f ..................................................................................................... 43

Hnh 3.6: S ham m rng (E) ................................................................................... 44

Hnh 3.7: Triple DES ....................................................................................................... 53

Hnh 3.8: Cac trang thai cua AES .................................................................................... 56

Hnh 3.9: Thu t toan ma ha va giai ma cua AES ........................................................... 59

Hnh 3.10: Ham ShifftRows() ........................................................................................... 62

Hnh 3.11: Ham MixColumns cua AES ............................................................................ 63

Hnh 3.12: Ham AddRoundKey cua AES ......................................................................... 63

Hnh 3.13: Ham InvShiftRows() cua AES ......................................................................... 66

Hnh 3.14: C ch ECB ................................................................................................... 69

Hnh 3.15: Ch CBC ................................................................................................... 70

Hnh 3.16: Ch CFB ................................................................................................... 71

Hnh 4.1: M hi

nh s

du ng 1 cua cac h ma kha cng khai PKC .................................. 78

Hnh 4.2: M hi

nh s

du ng 2 cua cac h ma kha cng khai PKC .................................. 78

Hnh 4.3: M hi

nh

ng du ng lai ghe

p RSA v

i ca

c h ma

kh i ........................................ 83

Hnh 4.4: Cac ng cong Elliptic trn tr

ng s th c ................................................... 87

Hnh 4.5: Hnh biu din E

2

4

(g

4

, 1) .................................................................................. 92

Hnh 4.6: Phng pha

p trao i kho

a Diffie-Hellman d a trn ECC ................................ 94

Hnh 5.1: M hi

nh

ng du ng cu

a ch

ky

i n t

........................................................... 108

Hnh 5.2: S ch ky s dung ham Bm ................................................................... 109

Hnh 5.3: S vng lp chinh cua MD5 ...................................................................... 112

Hnh 5.4: S mt vng lp MD5 ............................................................................... 113

Hnh 5.5: S mt vng lp cua SHA ......................................................................... 117

Danh mc bng

DANH MUC BA NG

Bang 2.1: Bang bc cua cac phn t trn Z

*

21

................................................................. 19

Bang 2.2: Bang luy tha trn Z

13

..................................................................................... 20

Bang 3.1: Bang anh s cac ch cai ting Anh ............................................................... 29

Bang 3.2: Ma hoa thay i vi tri ct ................................................................................. 32

Bang 3.3: Ma ha theo mu hnh hoc .............................................................................. 33

Bang 3.4: Vi du ma ha theo mu hnh hoc .................................................................... 33

Bang 3.5: Ma ha hoan vi theo chu ky ............................................................................ 34

Bang 3.6: Bang hoan vi IP ............................................................................................... 39

Bang 3.7: Bang hoan vi ngc IP

-1

................................................................................. 39

Bang 3.8: Bang PC-1 ...................................................................................................... 41

Bang 3.9: Bang dich bit tai cac vng lp cua DES ........................................................... 42

Bang 3.10: Bang PC-2 .................................................................................................... 42

Bang 3.11: Bang m ta ham m rng E .......................................................................... 44

Bang 3.12: Hp S

1

........................................................................................................... 45

Bang 3.13: Hp S

2

........................................................................................................... 45

Bang 3.14: Hp S

3

........................................................................................................... 45

Bang 3.15: Hp S

4

........................................................................................................... 46

Bang 3.16: Hp S

5

........................................................................................................... 46

Bang 3.17: Hp S

6

........................................................................................................... 46

Bang 3.18: Hp S

7

........................................................................................................... 46

Bang 3.19: Hp S

8

........................................................................................................... 46

Bang 3.20: Bang hoan vi P .............................................................................................. 47

Bang 3.21: Vi du v cac bc thc hin cua DES .......................................................... 50

Bang 3.22: Cac kha yu cua DES ................................................................................. 51

Bang 3.23: Cac kha na yu cua DES .......................................................................... 51

Bang 3.24: Qui

c m t s t

vi t t t va

thu t ng cua AES .......................................... 54

Bang 3.25: Bang biu din cac xu 4 bit ......................................................................... 56

Bang 3.26: Bang dai kha cua AES ............................................................................ 57

Bang 3.27: Bang th S-Box cu

a AES .............................................................................. 61

Bang 3.28: Bang th cho ham InvSubBytes() .................................................................. 66

Bang 4.1: T c cu

a thu t toa

n Brent-Pollard ................................................................ 81

Bang 4.2: Bi u di n cu

a t p E23(1, 1) ............................................................................. 89

Bang 4.3: Bang so sanh cac h ma ECC vi h ma RSA ................................................ 95

L

i no

i u

1

L I NO I

U

T trc cng nguyn con ngi a phai quan tm ti vic lam th nao am

bao an toan bi mt cho cac tai liu, vn ban quan trong, c bit la trong lnh vc qun

s, ngoai giao. Ngay nay vi s xut hin cua may tinh, cac tai liu vn ban giy t va

cac thng tin quan trong u c s ha va x ly trn may tinh, c truyn i trong

mt mi trng ma mc inh la khng an ton. Do yu cu v vic c mt c ch, giai

phap bao v s an toan va bi mt cua cac thng tin nhay cam, quan tro ng ngy cng

tr nn cp thit. Mt ma hoc chinh la nganh khoa hoc am bao cho muc ich nay. Kh

c th thy mt ng dung Tin ho c c ch no lai khng s dung cac thut toan ma ha

thng tin. Tai liu nay da trn nhng kinh nghim va nghin cu ma tac gia a c rt,

thu thp trong qua trnh giang day mn hoc An toan va Bao mt Thng tin tai khoa Cng

ngh Thng tin, ai hoc Hang hai Vit nam. Vi bay chng c chia thanh cac chu

khac nhau t c s toan hoc cua mt ma hoc cho ti cac h ma, cac giao thc mt ma,

hy vong s cung cp cho cac em sinh vin, cac ban c gia mt tai liu b ich. Mc d a

rt c gng song vn khng tranh khi mt s thiu st, hy vong s c cac ban b

ng nghip, cc em sinh vin, cac ban c gia gp y chn thanh ti c th hoan thin

hn na cu n sa

ch ny.

Xin gi li cam n chn thanh ti cac ban b ng nghip , nh

ng ng

i thn a

lun ng vin, gp y cho ti trong qua trnh bin soan . Xin g

i l

i ca

m n t

i Tha c sy

Nguy n i

nh Dng, ng

i a

o c va

cho nh

ng nh n xe

t , gp y qui bau cho phn vit

v h ma

kho

a cng khai d a trn ca

ng cong Elliptic. Xin g

i l

i ca

m n su s c t

i

Thac sy Pham Tun at , ng

i a

hi u i

nh m t ca

ch ky

ca

ng va

cho r t nhi u nh n xe

t

c gia tri cho ban thao cua cun sach nay . Cu i cu

ng xin g

i l

i ca

m n t

i Ban chu

nhim khoa Cng ngh Thng tin, c bi t la

Ti n sy

L Qu c i nh chu nhim khoa, a

lun tao iu kin t t nh t, gip cu n sa

ch nay c th hoan thanh.

Hi phng, thng 12 nm 2007

Tc gi

Nguyn Hu Tun

Chng I: Gi

i thi u

2

CHNG I: GI I THI U

1. An toa

n ba

o m t thng tin va

m t ma

ho c

Trai qua nhiu th ky hang loat cac giao th

c (protocol) va cac c ch (mechanism)

a

c ta o ra a

ng nhu c u an toa

n ba

o m t thng tin khi ma

no

c truy n ta

i

trn ca

c phng ti n v t ly

(gi y, sach, bao ). Th

ng thi

ca

c mu c tiu cu

a an toa

n ba

o

m t thng tin khng th a t c n u chi

n thu n d a va

o ca

c thu t toa

n toa

n ho c va

cac giao thc, ma at c iu nay i hi cn c cac ky thut mang tinh thu tuc va

s tn tro ng ca

c i u lu t . Ch ng ha n s bi

m t cu

a ca

c b

c th tay la

do s phn pha

t

cac la th a c ng du bi mt dich vu th tin a c chp nhn . Tinh an toan v

m t v t ly

cu

a ca

c la

th la

ha n ch (n c th bi xem trm ) nn a

m ba

o s bi

m t

cua bc th phap lut a a ra qui inh : vi c xem th ma

khng c s ng y

cu

a

chu nhn hoc nhng ngi c thm quyn la pham phap va s bi trng phat . i khi

muc ich cua an toan bao mt th ng tin la i a t c nh

chinh phng ti n v t ly

mang

chng, ch ng ha n nh ti n gi y o

i ho

i pha

i c in b ng loa i m c va

gi y t t khng

bi lam gia.

V m t y

ng vi c lu gi

thng tin la

khng co

nhi u thay i a

ng k qua th

i

gian. Ngay xa thng tin thng c lu va vn chuyn trn giy t , trong khi gi

y

chng c lu di dang s ha va c vn chuyn bng cac h thng vin thng

ho c ca

c h th ng khng dy . Tuy nhin s thay i a

ng k n

y chi

nh la

kha

nng sao che

p va

thay i thng tin. Ng

i ta co

th ta o ra ha

ng nga

n m u tin gi ng nhau

va khng th phn bit c n vi ban gc . V

i ca

c ta

i li u lu tr

va

v n chuy n trn

gi y i u na

y kho

khn hn nhi u. Va iu cn thit i vi mt xa hi ma thng tin hu

h t c lu tr

va

v n chuy n trn ca

c phng ti n i n t

chi

nh la

ca

c phng ti n

a

m ba

o an toa

n ba

o m t thng tin c l p v

i ca

c phng ti n lu tr

va vn chuyn vt

ly cua n . Phng ti n o

chi

nh la

m t ma

ho c , m t nga

nh khoa ho c co

li ch s

lu

i

d a trn n n ta

ng ca

c thu t toa

n toa

n ho c, s ho c, xac sut va cac mn khoa hoc khac.

2. Khi nim h thng va tai sn cua h thng

Khai nim h thng : H th ng la

m t t p h p ca

c ma

y ti

nh g m ca

c tha

nh ph n

ph n c

ng, ph n m m va

li u la

m vi c c ti

ch luy

qua th

i gian.

Tai san cua h thng bao gm:

- Ph n c

ng

- Ph n m m

- D

li u

- Cac truyn thng gia cac may tinh cua h thng

- Mi tr

ng la

m vi c

- Con ng

i

3. Cc mi e doa i vi mt h thng va cc bin php ngn chn

Co 3 hinh thc chu yu e doa i vi h thng:

Chng I: Gi

i thi u

3

- Pha hoai: ke th pha hng thit bi phn cng hoc phn mm hoat ng trn h

th ng.

- S

a i: Tai san cua h thng bi sa i trai phep. i u na

y th

ng la

m cho h

th ng khng la

m u

ng ch

c nng cu

a no

. Ch ng ha n nh thay i m t kh u,

quy n ng

i du

ng trong h th ng la

m ho khng th truy c p va

o h th ng

lam vic.

- Can thi p : Tai san bi truy cp bi nhng ngi khng c thm quyn . Cac

truy n thng th c hi n trn h th ng bi ngn ch n, s

a i.

Cac e doa i vi mt h thng thng tin c th n t nhiu ngun va c thc

hi n b

i ca

c i t ng kha

c nhau . Chng ta c th chia thanh 3 loai i tng nh sau :

cac i tng t ngay bn trong h thng (insider), y la

nh

ng ng

i co

quy n truy c p

h p pha

p i v

i h th ng , nh

ng i t ng bn ngoa

i h th ng (hacker, cracker),

th

ng ca

c i t ng na

y t n cng qua nh

ng

ng k t n i v

i h th ng nh Internet

ch ng ha n, va th

ba la

ca

c ph n m m (ch ng ha n nh spyware, adware ) chay trn h

th ng.

Cc bin php ngn chn:

Th

ng co

3 bi n pha

p ngn ch n:

- i u khi n thng qua ph n m m : d a va

o ca

c c ch an toa

n ba

o m t cu

a h

th ng n n (h i u ha

nh), cac thut toan mt ma hoc

- i u khi n thng qua ph n c

ng : cac c ch bao mt , cac thut toan mt ma

hoc c cng ha s dung

- i u khi n thng qua ca

c chi

nh sa

ch cu

a t ch

c : ban ha

nh ca

c qui i nh cua t

ch

c nh m a

m ba

o ti

nh an toa

n ba

o m t cu

a h th ng.

Trong mn ho c na

y chu

ng ta t p trung xem xe

t ca

c thu t toa

n m t ma

ho c nh la

m t phng ti n c ba

n, chu yu am bao an toan cho h thng.

4. Mc tiu va nguyn t c chung cu

a an toa

n ba

o m t thng tin

Ba mu c tiu cu

a an toa

n ba

o m t thng tin:

Tinh bi mt: Tai san cua h thng ch c truy cp bi nhng ngi c thm

quy n. Cac loai truy cp gm c : o c (reading), xem (viewing), in n (printing), s

du ng

chng tri

nh, ho c hi u bi t v s t n ta i cu

a m t i t ng trong t ch

c .Tinh bi mt c

th c ba

o v nh

vi c ki m soa

t truy c p (theo nhi u ki u kha

c nhau ) ho c nh

ca

c

thu t toa

n ma ha d liu. Ki m soa

t truy c p chi

co

th c th c hi n v

i ca

c h th ng

ph n c

ng v t ly

. Cn i vi cac d liu cng cng th thng phng phap hiu qua la

cac phng phap cua mt ma hoc.

Tinh toan ven d li u: tai san cua h thng ch c thay i bi nhng ngi

c thm quyn.

Tinh sn dng: tai san lun sn sang c s dung bi nhng ngi c thm

quy n.

Hai nguyn t c cu

a an toa

n ba

o m t thng tin:

Chng I: Gi

i thi u

4

Vi c th m i nh v ba

o m t pha i la

kho

va

c n ti

nh t

i t t ca

ca

c ti

nh hu ng ,

kha nng tn cng c th c thc hin.

Tai san c bao v cho ti khi ht gia tri s dung hoc ht y ngha bi mt.

5. M t ma

ho c (cryptology)

M t ma hoc bao gm hai lnh vc : ma ha (cryptography) va tham ma

(cryptanalysis-codebreaking) trong o

:

Ma ha: nghin c

u ca

c thu t toa

n va

phng th

c a

m ba

o ti

nh bi

m t va

xac thc cua thng tin (th

ng la

i da ng ca

c vn ba

n lu tr

trn ma

y ti

nh ). Cac san

ph m cu

a li

nh v c na

y la

ca

c h ma

m t , cac ham bm, cac h ch ky in t , cac c

ch phn ph i, quan ly kha va cac giao thc mt ma.

Tham ma: Nghin c

u ca

c phng pha

p pha ma hoc tao ma gia . San phm

cua lnh vc nay la cac phng phap tham ma , cac phng phap gia mao ch ky , cac

phng pha

p t n cng ca

c ha

m bm va

ca

c giao th

c m t ma

.

Trong gi

i ha n cu

a mn ho c na

y chu

ng ta chu

y u t p trung va

o ti

m hi u ca

c v n

ma ha vi cac h ma mt, cac ham bm, cac h ch ky in t, cac giao thc mt ma.

Ma hoa (cryptography) l mt ngnh khoa hc ca cc phng php truyn tin bo

mt. Trong ting Hy Lp, Crypto (krypte) co ngha l che du hay o ln, cn Graphy

(grafik) co ngha l t. [3]

Ngi ta quan nim rng: nhng t, nhng ky t cua ban vn ba

n gc c th hiu

c s cu thanh nn ban r (P-Plaintext), th

ng thi

y la

ca

c oa n vn ba

n trong

m t ngn ng

na

o o

; cn nhng t, nhng ky t dang bi mt khng th hiu c th

c goi la ban ma (C-Ciphertext).

C 2 phng thc ma hoa c ban: thay th va hoan vi:

Phng thc ma hoa thay th la phng thc ma hoa ma tng ky t gc hay

mt nhm ky t gc cua ban r c thay th bi cac t, cac ky hiu khac hay kt hp

vi nhau cho ph hp vi mt phng thc nht inh va khoa.

Phng thc ma hoa hoan vi la phng thc ma hoa ma cac t ma cua ban

r c sp xp lai theo mt phng thc nht inh.

Cac h ma m t th

ng s

du ng k t h p ca

hai ky

thu t na

y.

6. Khi nim h ma mt (CryptoSystem)

Mt h ma mt l b 5 (P, C, K, E, D) tho man cc iu kin sau:

1) P l khng gian bn r: l tp hu hn cc bn r co th co.

2) C l khng gian bn ma: l tp hu hn cc bn ma co th co.

3) K l kkhng gian kho: l tp hu hn cc kho co th co.

4) i vi mi k e K, co mt quy tc ma ho e

k

e E v mt quy tc gii ma

tng ng d

k

e D. Vi mi e

k

: P C v d

k

: C P l nhng hm m d

k

(e

k

(x)) = x cho mi

bn r x e P. Hm gii ma d

k

chinh l nh x ngc ca hm ma hoa e

k

[5]

Chng I: Gi

i thi u

5

Th

ng thi

khng gian ca

c ba

n ro

va

khng gian ca

c ba

n ma

la

ca

c vn ba

n c

tao thanh t mt b ch cai A nao . o

co

th la

b ch

ca

i ti ng Anh, b ma

ASCII, b

ma Unicode hoc n gian nht la cac bit 0 va 1.

Tinh cht 4 la tinh cht quan trong nht cua ma hoa. Ni dung cua n ni rng nu

ma hoa bng e

k

va ban ma nhn c sau c giai ma bng ham

d

k

th kt qua nhn

c phai la ban r ban u x. R rang trong trng hp nay, ham e

k

(x) phai la mt n

anh, nu khng th ta s khng giai ma c. V nu tn tai x

1

v x

2

sao cho y = e

k

(x

1

) =

e

k

(x

2

) th khi nhn c ban ma y ta khng bit n c ma t x

1

hay x

2

.

Trong mt h mt bt ky ta lun c |C| |P| v mi quy tc ma hoa la mt n anh.

Khi |C| = |P| th mi ham ma hoa la mt hoan vi.

7. M hi

nh truy n tin c ba

n cu

a m t ma

ho c va lut Kirchoff

M hi

nh truy n tin thng th

ng : Trong m hi

nh truy n tin thng th

ng thng tin

c truy n (v n chuy n) t

ng

i g

i n ng

i nh n c th c hi n nh

m t knh v t

ly (ch ng ha n nh vi c g

i th) c coi la

an toa

n.

M hnh truy n tin c ban cu

a m t ma

ho c:

Hnh 1.1: M hnh c ban cua truyn tin bao mt

y la m hnh c ban cua truyn tin bao mt. Khac vi truyn tin thng thng, c

cac yu t mi c thm vao nh khai nim ke ich (E-Enemy), cc kho m ho v

giai ma K am bao ti

nh ba

o mt cua thng tin cn truyn i.

Trong m hi

nh na

y ngi g

i S (Sender) mun gi mt thng i p X (Message la

m t ba

n ro

) ti ngi nhn R (Receiver) qua mt knh truyn khng an toa

n (Insecured

Channel), ke ich E (Enemy) c th nghe trm, hay sa i thng tin X. V vy, S s dung

phep bin i, tc ma hoa (E-Encryption) ln thng tin X dang oc c (Plaintext)

tao ra mt oan vn ba

n c m ho Y (C-Ciphertext) khng th hi u c theo mt

quy lut thng th

ng s

du ng m t thng tin bi

m t c goi la khoa K

1

(Key), kho K

1

chinh la thng s iu khin cho phep bin i t ba

n ro

X sang ba

n m Y (ch cc bn

tham gia truyn tin S va R m

i c th bi t kho

a na

y). Giai ma (D-Decryption) l qu trnh

ngc lai cho phep ngi nhn thu c thng tin X ban u t oan ma hoa Y s

du ng

kha giai ma K

2

(ch y la kha giai ma va kha ma ha c th khac nhau ho c la

m t ty

thu c va

o h ma

du ng).

Cac phep bin i c s dung trong m hnh truyn tin trn thuc v mt h ma

m t (Cryptosytem) nao .

X Y Y X

Sender

Encrypt

Insecured

Channel

Decrypt

Receiver

K

1

K

2

Enemy

Chng I: Gi

i thi u

6

Qua trnh ma ha va giai ma yu cu cac qua trnh bin i d liu t dang nguyn

thuy thanh in put cho vi c ma

ho

a va

chuy n output cu

a qua

tri

nh gia

i ma

tha

nh ba

n ro

.

Cac qua trnh nay la cac qua trnh bin i khng kha va c goi la cac qua trnh

encode va

decode.

Theo lu t Kirchoff (1835 - 1903) (mt nguyn t c c ban trong m ho) th: ton b

c ch ma/gii ma tr kho l khng bi mt i vi k ch [5]. R rang khi i phng

khng bit c h ma

mt ang s dung thu t toa

n ma

ho

a gi

th vic tha

m ma s rt

kh khn. Nhng chng ta khng th tin vao an toan cua h ma

mt ch da vao mt

gia thit khng chc chn la i phng khng bit thu t toa

n ang s dung . V vy, khi

trnh bay mt h mt bt ky , chng ta u gia thit h mt c trnh bay di lu t

Kirchoff.

Y nghia cua lut Kirchoff : s an toan cua cac h ma mt khng phai da vao s

ph

c ta p cu

a thu t toa

n ma

ho

a s

du ng.

8. S lc v li ch s

m t ma

ho c

M t ma

ho c la

m t nga

nh khoa ho c co

m t li ch s

khoa

ng 4000 nm. Cac c vt

cua nganh khao c ho c thu c a

cho th y i u na

y . Nh

ng ng

i Ai c p c a i a

dung cac ch tng hnh nh la mt dang ma ha n gian nht trn cac bia m cua ho .

Cac tai liu vit tay khac cung cho thy cac phng phap ma ha n gian u tin ma

loai ngi a s dung la cua ngi Ba T c va ngi Do Thai c.

Tuy v y co

th chia li ch s

m t ma

ho c tha

nh hai th

i ky

nh sau:

Th

i ky

ti n khoa ho c : T

tr

c cng nguyn cho t

i nm 1949. Trong giai oa n

nay mt ma hoc c coi la mt ngh thut nhiu hn la mt mn khoa hoc mc d a

c

ng du ng trong th c t .

Lich s cua mt ma hoc c anh du vao nm 1949 khi Claude Shannon a ra

ly thuyt thng tin . Sau th

i ky

na

y m t loa t ca

c nghin c

u quan tro ng cu

a ngha

nh m t

ma hoc a c thc hin chng han nh cac nghin cu v ma khi , s ra

i cu

a ca

c

h ma

m t kho

a cng khai va

ch

ky

i n t

.

Qua nhi u th ky

pha

t tri n cu

a m t ma

ho c chu

y u c phu c vu cho ca

c mu c

i

ch qun s (gian ip, ngoai giao, chi n tranh ). M t vi

du i n hi

nh la

2000 nm

tr

c y hoa

ng La ma

Julius Caesar a

ng s

du ng m t thu t toa

n thay th n

gian ma ngay nay c mang tn ng trong cuc chin tranh Gallic.

Tac phm A manuscript on Deciphering Cryptography Messages cua Abu al -Kindi

c vit vao th ky th 9 c ti

m th y ta i Istabul va

o nm 1987 a

cho th y nh

ng nha

khoa ho c A r p la

nh

ng ng

i u tin a

pha

t tri n ca

c phng pha

p tha

m ma

d a va

o

phn ti

ch t n s xu t hi n cu

a ca

c ky

t i v

i ca

c h ma

thay th n m (m t phng

phap c s dung rng rai trong th

i ky

Trung c do n gia

n va

kha

hi u qua

).

chu u thi ky Trung c la mt khoang thi gian u am va tm ti cua lich s nn

khng co

nhi u pha

t tri n ma nh v vn ho

a no

i chung va

m t ma

ho c no

i ring . Mt vai

s kin c ghi lai bi cac vi linh muc nhng ch c Roger Bacon la ngi thc s a

vit v mt ma hoc trong tac phm Secret Work of Art and the Nullity of Magic vao gia

nhng nm 1200. Vao thi Trung c mt trong nhng cai tn ni ting nht la Chaucer,

ng

i a a ra cac cng trnh nghin cu nghim tc u tin v mt ma hoc trong cac

Chng I: Gi

i thi u

7

tac phm cua mnh chng han nh Treatise on the Astrolabe. Trong th

i ky

Trung c

phng Ty cun sach cua Blaise De Vegenere (ng

i pha

t minh ra thu t t oan ma ha

thay th a m ti t ) c xem nh la

m t tng kt cac kin thc v mt ma hoc cho ti

thi im by gi, bao gm ca thut toan thay th a m tit va mt vai s kha t

ng.

Blaise De Vegenere cu

ng la

ta

c gia

cu

a h ma

mang t n ng, h ma

na

y a

ng

c xem la

an toa

n tuy t i va

c s

du ng trong m t th

i gian da

i, tuy nhin Charles

Babbages a thc hin tham ma thanh cng vao nm 1854 nhng iu nay c gi bi

mt. M t thut toan tham ma c phat hin c lp bi mt nha khoa hoc ngi Ph

(thu c n

c nga

y nay ) c tn l Friedrich Kasiski . Tuy v y do vic thiu cac thit bi

cai tin nn cac bin th cua thut toan ma ha nay vn cn c s dung trong nhng

nm u cua th ky 20 ma tiu biu nht la vic tham ma thanh cng may in tin

Zimmermann cu

a qun

c (m t trong ca

c s ki n tiu bi u cu

a m t ma

ho c ) trong th

chin th nht va kt qua la s tham gia cua My vao cuc chin.

V

i s xu t hi n cu

a ca

c h th ng ma

y ti

nh ca nhn va mang may tinh cac thng tin

vn ba

n nga

y ca

ng c lu tr

va

ly

nhi u hn trn ca

c ma

y ti

nh do o

na

y sinh yu

c u v an toa

n ba

o m t i v

i ca

c thng tin c lu tr

, x

ly

va

truy n gi

a ca

c ma

y

tinh.

Vao u nhng nm 1970 la s phat trin cua cac thut toan ma ha khi u tin :

Lucipher v DES . DES sau o

co

m t s pha

t tri n

ng du ng r c r

cho t

i u

nh

ng nm 90.

Vao cui nhng nm 1970 chng kin s phat trin cua cac thut ton m ha

kha cng khai sau khi Whitfield Diffie va

Martin Hellman cng b ba

i ba

o New Directions

in Cryptography lam nn tang cho s ra i cua cac h ma kha cng khai va cac h

ch

ky

i n t

.

Do nh c i m cu

a ca

c h ma

m t kho

a cng khai la

ch m nn ca

c h ma

kh i v n

ti p tu c c pha

t tri n v

i ca

c h ma

kh i m

i ra

i thay th cho DES va

o cu i th

ky 20 nh IDEA, AES ho c 3DES (m t ca

i ti n cua DES).

G n y nh t la cac s kin lin quan ti cac ham bm MD5 (m t ha

m bm thu c

ho MD do Ron Rivest phat trin ) va SHA1. M t nho

m ca

c nha khoa hoc ngi Trung

Qu c (Xiaoyun Wang, Yiqun Lisa Yin, Hongbo Yu) a

pha

t tri n cac phng phap cho

phep phat hin ra cac ung cua cac ham bm c s dung rng rai nht trong s cac

ham bm nay. y la

m t s ki n l

n i v

i nga

nh m t ma

ho c do s

ng du ng r ng ra

i

va c th xem la cn quan trong hn ban thn cac h ma

m t cu

a ca

c ha

m bm . Do s

ki n na

y ca

c ha

ng vi t ph n m m l

n (nh Microsoft) va cac nha mt ma hoc a khuyn

cao cac lp trnh vin s dung cac ham bm manh hn (nh SHA-256, SHA-512) trong

cac ng dung.

Bruce Schneier (m t trong nh

ng nha

m t ma

ho c ha

ng u , tac gia cua h ma

Blowfish) a

ng no

i r ng ca

c hi

nh th

c t n cng i v

i ca

c h ma

m t no

i ring va

t n

cng i v

i ca

c h th ng ma

y ti

nh no

i chung se

nga

y ca

ng t r

nn hoa

n thi n hn

Attacks always get better ; they never get worse . va

li ch s

pha

t tri n cu

a m t ma

ho c

chinh la lich s phat trin cua cac hnh thc tn cng i vi cac h ma mt ang c

s

du ng.

Chng I: Gi

i thi u

8

9. Phn loa i ca

c thu t toa

n m t ma

ho c

C nhiu cach khac nhau chng ta c th phn loai cac thut toan mt ma hoc

s c hoc trong chng trnh. y chng ta s phn loai cac thut toan mt ma hoc

d a va

o hai loa i tiu chi

.

Tiu chi

th

nh t la

d a va

o ca

c di ch vu an toa

n ba

o m t ma

ca

c thu t toa

n cung

c p, d a va

o s l ng kho

a s

du ng (0, 1, 2) chng ta c cac thut toan ma ha sau:

1. Cac thut toan ma ha kha bi mt tng ng vi cac h ma mt kha bi mt

hay kho

a i x

ng SKC (Symmetric Key Cryptosytems), do vai tro

cu

a ng

i nh n va

ng

i g

i la

nh nhau , ca hai u c th ma ha va giai ma thng ip , nh Caesar ,

DES, AES Kho

a s

du ng cho ca

c thu t toa

n na

y la

1 kha cho ca vic ma ha va giai

ma.

2. Cac thut toan ma ha kha cng khai tng ng vi cac h ma kha cng

khai PKC (Public Key Cryptosystems). i khi ca

c h ma

nay cn c goi la cac h ma

kha bt i xng (Asymmetric Key Cryptosytems). Kha s dung cho cac thut toan nay

la 2 kha, m t cho vi c ma

ho

a va

m t cho vi c gia

i ma

, kha ma ha c cng khai

ha.

3. Cac thut toa n ta o ch

ky

i n t

(Digital Signature Algorithms). Cac thut

toan tao ch ky in t tao thanh cac h ch ky in t . Thng th

ng m i h ch

ky

i n t

co

cu

ng c s

ly

thuy t v

i m t h ma

m t kho

a cng khai nhng v

i ca

ch a

p

dung khac nhau. Trong chng tri

nh ho c chu

ng ta se

ho c m t s h ch

ky

i n t

ph

bi n la

RSA, ElGammma

4. Cac ham bm (Hash functions). Cac ham bm la cac thut toan ma ha khng

kha hoc c kha va thng c s

du ng trong ca

c h ch

ky

i n t

ho c ca

c h ma

kha cng khai.

Tiu chi

th

hai phn loa i ca

c thu t toa

n ma

ho

a d a trn ca

ch th

c x

ly

input cu

a

thu t toa

n (t

c la

ba

n ro

), d a trn tiu chi

na

y chu

ng ta co

hai loa i thu t toa

n ma

ho

a

sau:

1. Cac thut toan ma ha khi (ch ng ha n nh DES, AES ) x

ly

ba

n ro

i

cac n vi c ban la cac khi c kich thc ging nhau.

2. Cac thut toan ma ha dng (RC4 ) coi ba

n ro

la

m t lu ng bit, byte lin tu c.

10. M t s

ng du ng cu

a m t ma

ho c

Ngay nay kh c th tm thy cac ng dung trn may tinh lai khng s

du ng t

i ca

c

thu t toa

n va

ca

c giao th

c m t ma

ho c . T

ca

ng du ng cho ca

c ma

y ti

nh ca nhn

(Desktop Applications ) cho t

i ca

c chng tri

nh h th ng nh ca

c h i u ha

nh

(Operating Systems) ho c ca

ng du ng ma ng nh Yahoo Messenger ho c ca

c h c s

li u u co

du ng ca

c thu t toa

n ma

ho

a m t kh u ng i dng bng mt h ma

ho c m t ha

m bm na

o o

. c bit vi s phat trin manh m cua thng mai in t

cac m hnh ch ky in t ngay cang ng vai tr tich cc cho mt mi trng an toan

cho ng

i du

ng. Tuy v y chng ta vn c th chia cac lnh vc ng dung cua mt ma hoc

thanh cac lnh vc nh nh sau:

Chng I: Gi

i thi u

9

Bao mt (Confidentiality): che d u n i dung cu

a ca

c thng i p c trao i

trong m t phin truy n thng ho c giao di ch ho c ca

c thng i p trn m t h th ng ma

y

tinh (cac file, cac d liu trong mt c s d liu ).

Xac thc ha (Authentication): a

m ba

o ngu n g c cu

a m t thng i p , ng

i

dng.

Toan ven (Integrity): a

m ba

o chi

co

ca

c t ch

c a

c xa

c th c ho

a m

i co

th thay i ca

c ta

i sa

n cu

a h th ng cu

ng nh ca

c thng tin trn

ng truy n.

Dich vu khng th chi t (Non-Repudiation): Cac bn a c xac thc

khng th phu nhn vic tham gia vao mt giao dich hp l.

Ngoai ra cn cac dich vu quan trong khac chng han nh ch ky in t , dich

vu chng thc danh tinh (Identification) cho phe

p thay th hi

nh th

c xa

c th c ho

a ng

i

dng d a trn ca

c m t kh u b ng ca

c ky

thu t ma nh hn ho c di ch vu thng ma i i n

t

cho phe

p ti n ha

nh ca

c giao di ch an toa

n trn ca

c knh truy n thng khng an toa

n

nh Internet.

Chng II: C s

ton hoc

10

CHNG II: C S TOAN HOC

hi u c nh

ng thu t toa

n s

du ng trong ca

c h ma

m t , trong ca

c h ch

ky

i n t

cu

ng nh ca

c giao th

c m t ma

, chng ta phai c nhng kin thc n n ta

ng c

ban v toan hoc, ly thuyt thng tin c s

du ng trong m t ma

ho c. Chng na

y tri

nh

bay nh

ng kha

i ni m c ba

n v ly

thuy t thng tin nh Entropy , t c cu

a ngn ng

(Rate of Language), ph

c ta p cu

a thu t toa

n , an toa

n cu

a thu t toa

n , va mt s

ki n th

c toan hoc: ng d s ho c (modulo), s nguyn t , i nh ly

ph n d trung hoa ,

i nh ly

Fermat . . . va cac thut toan ki m tra s nguyn t . Nh

ng v n chi

nh se

c

trnh bay trong chng nay gm :

- Ly thuyt thng tin

- Ly thuyt phc tap

- Ly thuyt s hoc.

1. Ly thuyt thng tin

Nh

ng kha

i ni m m

u cu

a ly thuyt thng tin c a ra l n u tin va

o nm

1948 b

i Claude Elmwood Shannon (m t nha

khoa ho c c coi la

cha cu

a ly

thuy t

thng tin). Trong ph n na

y chu

ng ta chi

c p t

i m t s chu

quan tro ng cu

a ly

thuy t

thng tin.

1.1. Entropy

Ly thuyt thng tin inh ngha kh i l ng thng tin trong m t thng ba

o la s bit nh

nh t c n thi t ma

hoa

t t ca

nh

ng nghi

a co

th cu

a thng ba

o o

.

Vi du, tr

ng ngay_thang trong m t c s

li u ch

a khng qua

3 bit thng tin,

b

i vi

thng tin nga

y c th ma hoa vi 3 bit d liu:

000 = Sunday

001 = Monday

010 = Tuesday

011 = Wednesday

100 = Thursday

101 = Friday

110 = Saturday

111 is unused

N u thng tin na

y c bi u di n b

i chu i ky

t ASCII tng

ng , n s chim

nhi u khng gian nh

hn , nhng cu

ng khng ch

a nhi u thng tin hn . Tng t nh

tr

ng gioi_tinh cu

a m t c s

li u ch cha 1 bit thng tin, n c th lu tr nh mt

trong hai xu ky

t ASCII : Nam, N

.

Kh i l ng thng tin trong m t thng ba

o M o b

i Entropy cu

a thng ba

o o

, ky

hi u la

H(M). Entropy cu

a thng ba

o gioi _tinh la

1 bit, ky hiu H(gioi_tinh) = 1, Entropy

cua thng bao s ngay trong tun la nh hn 3 bits.

Chng II: C s

ton hoc

11

Trong tr

ng h p t ng quat, Entropy cua mt thng bao la log

2

n, v

i n la

s kha

nng co

th (y ngha) cua thng bao.

1.2. T c cu

a ngn ng

. (Rate of Language)

i vi mt ngn ng, t c th c t (actual rate) cua ngn ng la:

r = H(M)/N

trong tr

ng h p na

y N la

da

i cu

a thng ba

o va M la mt thng ip c dai N.

T c cu

a ti ng Anh bi

nh th

ng la 0.28 do o

m i ch

ca

i ti ng Anh co

1.3 bit ngha.

T c tuy t i (absolute rate) cua m t ngn ng

la

s bits l

n nh t c n thi t

ma ha cac ky t cua ngn ng . N u co

L ky

t t rong m t ngn ng

, th tc tuyt

i la

:

R = log

2

L

y la

s Entropy l

n nh t cu

a m i ky

t n le

. i vi ting Anh gm 26 ch

ca

i,

t c tuy t i la

log

2

26 = 4.7bits/ch

ca

i. S khng c iu g la ngac nhin i v

i t t

ca moi ngi rng thc t tc cua ting Anh nh hn nhi u so v

i t c tuy t i , va

chng ta vn thy rng i vi mt thng bao bng ting Anh c th loai b mt s ch

cai nhng ngi oc vn c th hi u c. Hi n t ng na

y c go i la

d th

a cu

a

ngn ng

(Redundancy) t nhin.

Khng chi

i v

i ti ng Anh ma

i h u h t ca

c ngn ng

t nhin , do c u tru

c cu

a

ngn ng

, do vi c s

du ng ngn ng

d n t

i co

m t s ch cai c s dung vi tn

su t khng ng u ho c chi

co

th xu t hi n v

i m t c u tru

c na

o o

la

m cho chu

ng ta

v n co

th oa

n c nghi

a cu

a ca

c thng ba

o n u loa i bo

ca

c ch

ca

i na

y.

d tha (Redundancy) cua mt ngn ng ky hiu la D va D = R r. i vi

ti ng Anh:

D = 1 - .28 = .72 letters/letter

D = 4.7 1.3 = 3.4 bits/letter

Nh v y m i ch

ca

i co

1.3 bit nghi

a va 3.4 bit d th

a (x p xi

72%).

1.3. Tinh an toa

n cu

a h th ng ma

hoa

Shannon i nh nghi

a r t ro

ra

ng , t m cac m hnh toan hoc anh gia an toa

n

cua cac h ma mt s dung . Muc ich cua ngi tham ma la phat hin ra khoa s

du ng

cua h ma (K-Key), ban r (P-PlainText), ho c ca

hai . Hn n

a ho co

th ha

i lo

ng v

i

m t va

i thng tin co

kha

nng v ba

n ro

P ch ng ha n nh o

la

m thanh dang s , ho c

la mt vn ba

n ti ng

c, ho c la m t bang tinh d liu, v. v . . .

Trong h u h t ca

c l n tham ma, ng

i tham ma th

ng c g ng thu th p m t s

thng tin co

kha

nng v ban r P tr

c khi b t u. Ho c th bit ngn ng a c s

dung ma hoa. Ngn ng

na

y ch c ch n co

s d th

a k t h p v

i chi

nh ngn ng

.

N u no

la

m t thng ba

o g

i t

i Bob, n c th bt u vi "Dear Bob". oa n vn ba

n

H(M) = log

2

n

Chng II: C s

ton hoc

12

"Dear Bob" s la mt kha nng c th hn la m t chu i khng mang y

nghi

a gi

ch ng ha n

"tm*h&rf". Muc i

ch cu

a vi c tha

m ma

la

a nh

ng t p h p kha

nng co

th co

cu

a ba

n

ma (C-CipherText) v

i m i kha

nng co

th cu

a ba

n ro

.

Shannon pha

t tri n ly

thuy t cho r ng , h th ng ma

hoa

chi

an toa

n tuy t i n u

n u s khoa c th s

du ng it nht phai b ng s thng ba

o co

th . Hi u theo m t nghi

a

khac, khoa ti thiu cua h ma phai dai bng thng bao cua h ma

.

Ngoai tr cac h ma an toa

n tuy t i , cac ban ma th

ng ch

a m t s thng tin

u

ng v

i ba

n ro

, i u na

y la

khng th tra

nh c . M t thu t toa

n m t ma

t t gi

cho

thng tin bi tit l mc nh nht va m t ng

i tha

m ma

gio

i se

khai tha

c t t nh

ng

thng tin na

y pha

t hi n ra ba

n r.

Ng

i tham ma s dung s d tha t nhin cua ngn ng lam giam s kha

nng co

th c cua ban r. Nhi u thng tin d th

a cu

a ngn ng

, s d dang hn cho

qua trnh tham ma. Chinh v ly do nay ma nhiu m hi

nh ma

ho

a s

du ng thu t toa

n nen

ban r giam kich thc vn ban trc khi ma hoa chng. V qua trnh nen lam giam s

d th

a cu

a thng ba

o . Entropy cua m t h ma mt la kich thc cua khng gian khoa

(Keyspace).

H(K) = log

2

(number of keys )

Shannon cu

ng a ra m t kha

i ni m go i la

Unicity Distance (ky hiu la U) anh

gia an toan cua mt h ma mt. i vi mt h ma mt U cua n la:

U = H(K)/D

y la

s nho

nh t ca

c ba

n ma

c n thi t co

th ti n ha

nh tha

m ma

theo ca

ch th

t t ca

ca

c kho

a co

th (brute-force attack) thanh cng. Ch ng ha n i v

i h ma

thay th

n m (nh Caesar) trn ba

ng ch

ca

i ti ng Anh ta se

co

:

H(K)= log

2

26! = 87. D = 3.4 suy ra U = 25.5.

i u na

y co

nghi

a la

n u chu

ng ta co

khoa

ng 25 ch

ca

i ba

n ma

chu

ng ta chi

co

th

th

kh

p v

i m t ba

n ro

.

Khai nim Unicity Distance la mt khai nim mang tinh xac sut n cho chng ta

bi t s l ng it nht cac ban ma cn c c th xac inh duy nht 1 ban ma ch khng

phai la s ban ma u tin hanh tham ma (ch c ch n tha

nh cng). N u chu

ng ta co

s

ban ma it hn s U th khng th ni la d oan (phep th

) cua chng ta la ng . D a

vao cng thc nay chng ta thy nu nh d tha cua ngn ng cang gn 0 th cang

kh tham ma mc d c th la mt h ma rt n gian . Cung da vao cng thc nay

suy ra tng ti

nh an toa

n cu

a h ma

co

th tng khng gian kho

a cu

a no

.

1.4. Ky thut l n x n va

m ra

(Confusion and Diffusion)

Theo Shannon, c hai ky thut c ban che du s d tha thng tin trong thng

bao gc, o

la

: s l n x n va s rm ra.

Ky thut ln xn (Confusion): che d u m i quan h gi

a ba

n ro

va

ba

n g c . Ky

thu t na

y la

m th t ba i cac c g ng nghin c

u ba

n ma

tm kim thng tin d tha va

th ng k m u. Phng pha

p d nh t t h c hi n i u na

y la

thng qua ky thut thay

th . M t h ma

hoa

thay th n gia

n , ch ng ha n h ma

di ch vo

ng Caesar , d a trn n n

Chng II: C s

ton hoc

13

tang cua s thay th cc ch

ca

i cua ban r, ngha la ch cai nay c thay th bng

ch

cai khac

Ky thut rm ra (Diffusion): lam mt i s d tha cua ban r bng cach tng

s phu ban ma vao ban r (va kha). Cng vi c ti

m ki m s d th

a cu

a ng

i tha

m ma

s rt mt thi gian va phc tap. Cach n gian nht tao ra s rm ra la thng qua vic

i ch (hay co

n go i la

ky thut hon vi).

Thng th

ng ca

c h ma

hi n a i th

ng k t h p ca

hai ky

thu t thay th va

hoa

n

vi tao ra cac thut toan ma ha c an toan cao hn.

2. Ly thuyt phc tap

Ly thuyt phc tap cung cp mt phng phap phn tich phc tap tinh

toan cua thut toan va cac ky thut ma hoa khac nhau . N so sanh cac thut toan ma

hoa, ky thut va phat hin ra an toan cua cac thut toan . Ly thuyt thng tin a cho

chung ta bit rng mt thut ton ma ho co th b bi l . Cn ly thuyt ph

c ta p cho

bit kha

nng bi tha

m ma

cu

a m t h ma

m t.

phc tap thi gian cua thut toan la m t ham cua kich thc d liu input cua

thu t toa

n o

. Thu t toa

n co

ph

c ta p th

i gian f (n) i v

i mo i n va

kich thc input

n, ngha la s bc th c hi n cu

a thu t toa

n l

n hn f(n) b

c.

phc tap thi gian thut toan phu thuc vao m hnh cua cac thut toan , s ca

c

b

c nho

hn n u ca

c hoa t ng c t p trung trong m t b

c (ch ng ha n nh ca

c

vng lp, cac li goi ham ).

Cac lp cua thut toan, v

i ph

c ta p th

i gian la mt ham mu i v

i ki

ch th

c

input c coi la

"khng co

kha

nng th c hi n ". Cac thut toan c phc tap ging

nhau c phn loa i va

o trong ca

c l

p tng ng . Vi du tt ca cac thut toan c

ph

c ta p la

n

3

c phn va

o trong l

p n

3

va ky hiu bi O(n

3

). C hai lp tng quat s

c la

p P (Polynomial) va lp NP (NonPolynomial).

Cac thut toan thuc lp P c phc tap la ham a thc cua kich thc input .

N u m i b

c ti p theo cu

a thu t toa

n la

duy nh t thi

thu t toa

n go i la

n i nh . T t ca

thu t toa

n thu c l

p P n i nh co

th

i gian gi

i ha n la

P _time, i u na

y cho bi t chu

ng

s thc hin trong thi gian a thc , tng ng v

i ph

c ta p a th

c cua kich

th

c input.

Thu t t oan ma bc tip theo vic tinh toan phai la chon giai phap t nhng

gi

i ha n gia

tri cu

a hoa t ng go i la

khng n i nh . Ly thuyt phc tap s du ng ca

c

may c bit m ta c im bng cach a ra kt lun bi cac chun . My Turing la

m t ma

y c bi t , may hoat ng trong thi gian ri rac , tai mt thi im n nm trong

khoang trang thai y u s cua tt ca cac trang thai c th la hu han . Chng ta c th

i nh nghi

a ha

m ph

c ta p th

i gian k t h p v

i ma

y Turing A.

f

A

(n) = max{m/A k t thu

c sau m b

c v

i u va

o w = n

3

}

y chng ta gia s rng A la trang thai kt thc i vi tt ca cac u vao , v n

s tr nn kh khn hn nu cac trang thai khng n m trong P . May Turing k hng

n i nh hoa t ng v

i thu t toa

n NP. May Turing khng n inh c th c mt vai trang

Chng II: C s

ton hoc

14

thai chinh xac. S(w) la trang thai o s thanh cng ngn nht cua thut toan, (Ngha la s

tinh toan dn n trang thai cui cng)

Ham s phc tap thi gian cua may Turing khng n inh A c inh ngha :

f

A

(n)=max{1,m/s(w) co m bc i vi w/w=n}

mi bc may Turing khng n inh b tri nhiu ban sao cua chinh n nh c

m t va

i gia

i pha

p va

ti

nh toa

n c l p v

i mo i l

i gia

i.

Cac thut toan thuc lp NP la khng n inh va c th tinh toan trn may Turing

khng n i nh trong th

i gian P.

Tuy nhin khng pha

i thu t toa

n ma ha cang c phc tap ln th h ma mt s

dung thut toan s cang an toa

n theo nh pha

t bi u cu

a lu t Kierchoff.

V y co

th a

nh gia

an toa

n cu

a m t h ma

m t nh th na

o ? V n nay a

c Claude Shannon tra

i v

i ca

c kha

i ni m v an toa

n cu

a ca

c h ma

m t trong

m t bai bao c tiu Ly thuyt thng tin cua cac h thng bao mt (1949).

2.1. an toan tinh ton

inh nghia:

Mt h mt c gi l an ton v mt tinh ton nu co mt thut ton tt nht

ph no th cn it nht N php ton, vi N l mt s rt ln no o. [10]

Tuy nhin trong thc t, khng c mt h mt nao chng t la an toan theo inh

ngha trn. V vy, trn thc t, ngi ta goi h mt la an toan tinh toan nu c mt

thut toan pha n nhng i hi thi gian ln n mc khng chp nhn c (thu t

toan c phc tap ham mu hoc thuc lp cac bai toan c phc tap NP).

Mt cach tip cn khac v an toan tinh toan la quy n v mt bai toan a c

nghin cu ky va c coi la kh. Vi du nh bai toan phn tich ra tha s nguyn t cua

mt s n cho trc c coi la bai toan kh vi n ln, v vy ta c th coi mt h mt

da trn bai toan phn tich ra tha s nguyn t la an toan (tt nhin y ch la an

toan da vao chng minh mt bai toan khac ch khng phai chng minh hoan chnh v

an toan cua h mt).

2.2. an toan khng iu kin

inh nghia 1:

Mt h mt c coi l an ton khng iu kin khi no khng th b ph ngay c vi

kh nng tinh ton khng hn ch. [10]

R rang la an toan khng iu kin khng th nghin cu theo quan im

phc tap tinh toan v thi gian tinh toan la khng han ch. V vy, y ly thuyt xac sut

s c cp nghin cu v an toan khng iu kin.

inh nghia 2:

Gia s bin X va Y la cac bin ngu nhin. Ky hiu xac sut X nhn gia tri x la

p(x) va Y nhn gia tri y la p(y). Xac sut ng thi p(x, y) la xac sut ng thi X

nhn gia tri x va Y nhn gia tri y. Xac sut c iu kin p(x/y) la xac sut X nhn gia tri

Chng II: C s

ton hoc

15

x vi iu kin Y nhn gia tri y. Cac bin X va Y c goi la c lp nu p(x, y) = p(x)p(y)

vi moi gia tri c th c cua X va Y.

inh ly Bayes:

Nu p(y) 0 th ta co:

( ) ( / )

( / )

( )

p x p y x

p x y

p y

=

H qu:

X, Y l bin c lp khi v ch khi p(x/y) = p(x) vi mi x, y. [5]

y, ta gia thit rng mt khoa cu th ch c dng cho mt ban ma. Ky hiu

xac sut tin nghim ban r xut hin la p

p

(x). Cung gia thit rng khoa K c chon

theo mt phn b xac sut nao (thng thng khoa K c chon ngu nhin nn cac

khoa s ng kha nng). Ky hiu xac sut khoa K c chon la p

k

(K).

Gia thit rng khoa K va ban r x la cac bin c lp. Hai phn b xac sut trn P

v K s tao ra mt phn b xac sut trn C . Ky hiu C(K) la tp cac ban ma c th nu

K l kho.

C (K) = { e

K

(x): x

e

P }

Khi vi mi y

e

C, ta c:

C

, ( )

( ) ( ). ( ( ))

K p K

K y C K

p y p K p d y

e

=

Va xac sut c iu kin p

C

(y/x) la xac sut y la ban ma vi iu kin ban r la x

c tinh theo cng thc sau:

=

=

) ( ,

) ( ) / (

y d x K

K C

K

K p x y p

By gi ta c th tinh xac sut c iu kin p

P

(x/y) la xac sut x la ban r khi ban

ma la y theo inh ly Bayes:

, ( )

C

, ( )

( ) ( )

( ) ( / )

( / )

( ) ( ) ( ( ))

K

P K

K x d y

P

P

C K P K

K y C K

p x p K

p x p y x

p x y

p y p K p d y

=

e

= =

Lc nay, ta c th inh ngha khai nim v mt hoan thin. Ni mt cach khng

hnh thc, mt hoan thin ngha la i phng vi ban ma trong tay cung khng th

thu nhn c thng tin g v ban r. Tuy nhin ta s nu inh ngha chinh xac v mt

hon thin nh sau:

inh nghia:

Mt h mt hon thin nu p

P

(x/y) = p

P

(x) vi mi x

e

P v mi y

e

C. Tc l xc sut

hu nghim thu c bn r l x vi iu kin a thu c bn ma l y ng nht vi

xc sut tin nghim bn r l x. [5]

Chng II: C s

ton hoc

16

Hay ni cach khac, mt hoan thin cung tng ng vi p

C

(y/x)= p

C

(y)).

inh ly Shannon:

Gi s (P, C, K, E, D) l mt h mt, khi o h mt t c mt hon thin khi

v ch khi |K| |C|. Trong trng hp |K| = |C| = |P|, h mt t mt hon thin khi v

ch khi mi kho K c dng vi xc sut bng nhau, bng 1/|K| v vi mi x

e

P, mi y

e

C co mt kho K duy nht sao cho eK(x) = y. [5]

Nh vy ta thy at hoan thin i hi khoa phai rt dai, do vy rt kh khn

trong vic chuyn giao khoa gia hai bn truyn tin. V vy trong thc t, chng ta khng

th c an toan khng iu kin ma chng ta ch cn an toan thc t, tc la phu thuc vao

thng tin va thi gian cn bao mt bng cach s dung cac h mt khac nhau vi bao

mt khac nhau.

3.3. H mt tich

Mt y tng khac c Shannon a ra la y tng tao ra cac h mt mi da trn

cac h mt cu bng cach tao tich cua chng. y la mt y tng quan trong trong vic

thit k cac h mt hin ai ngay nay.

n gian, y chng ta ch xet cac h mt trong C = P, cac h mt loai nay

goi la t ng cu. Gia s S1 = (P, C, K1, E1, D1) va S2 = (P, C, K2, E2, D2) la cac h

mt t ng cu c cng khng gian ban r va ban ma. Khi h mt tich c inh

ngha la h mt S = (P, C, K1

K2 ,E ,D). Khoa cua h mt tich K = (K1, K2) trong K1

e

K1, K2

e

K2. Cac ham ma hoa va giai ma c xac inh nh sau:

)) ( ( ) (

1 2 2 1

) , (

x e e x e

K K K K

=

)) ( ( ) (

2 1 2 1

) , (

x e d x d

K K K K

=

Nu chng ta ly tich cua S vi chinh n, ta c h mt (SS) (ky hiu S2). Nu ly

tich n ln th kt qua la Sn. Ta goi Sn la mt h mt lp. Nu S2 = S th ta goi h mt la

luy ng. Nu S la luy ng th khng nn ly tich lp v bao mt khng tng ln ma

khng gian khoa lai ln hn. ng nhin nu S khng luy ng th ta c th lp lai S

nhiu ln tng bao mt. y nay sinh mt vn la lam th nao c mt h

mt khng luy ng?

Ta bit rng nu S1 va S2 la luy ng va giao hoan th S1S2 cung luy ng, n

gian v:

(S

1

S

2

)(S

1

S

2

) = S

1

(S

2

S

1

)S

2

= S

1

(S

1

S

2

)S

2

= (S

1

S

1

)(S

2

S

2

)

= (S

1

S

2

)

Vy nu mun (S1S2) khng luy ng th cn phai c S1 va S2 khng giao hoan.

iu nay c th d dang thc hin bng cach ly tich cua mt h mt theo kiu thay th

va mt h mt theo kiu hoan vi. y la ky thut c dng thit k cac h ma hin

ai nh ma DES.

Chng II: C s

ton hoc

17

3. Ly thuyt ton hoc

3.1. Modulo s ho c

V c ba

n a b(mod n) n u a = b+kn trong o

k la

m t s nguyn . N u a va

b

dng va

a nho

hn n, chng ta c th goi a la

ph n d cu

a b khi chia cho n. Ni chung a

va b u la ph n d khi chia cho n . Ng

i ta co

n go b la

th ng d cu

a a theo modulo n,

va a la ng d cua b theo modulo n.

Modulo s ho c cu

ng gi ng nh s ho c bi

nh th

ng , bao g m ca

c phe

p giao hoa

n ,

k t h p va

phn ph i. M t kha

c gia

m m i gia

tri trung gian trong su t qua trnh tinh toan.

(a+b) mod n = ((a mod n) + (b mod n)) mod n

(a- b) mod n = ((a mod n) - (b mod n)) mod n

(ab) mod n = ((a mod n) (b mod n)) mod n

(a(b + c)) mod n = (((a b) mod n) + ((a c) mod n)) mod n

Cac phep tinh trong cac h ma m t h u h t u th c hi n i v

i m t modulo N na

o

o

.

3.2. S nguyn t

S nguyn t la

m t s l

n hn 1, nhng chi

chia h t cho 1 va chinh n , ngoai ra

khng co

n s na

o no

co

th chia h t n

a . S 2 la mt s ng uyn t u tin va

la

s

nguyn t ch n duy nh t . Do v y 7, 17, 53, 73, 2521, 2365347734339 cung la s nguyn

t . S l ng s nguyn t la

v t n. H m t ma

th

ng s

du ng s nguyn t l

n c

512

bits va

th m chi

n hn nh v y.

3.3. c s chung ln nht

Hai s a va

n c go i la

hai s nguyn t cng nhau nu chng khng c tha s

chung na

o kha

c 1, hay no

i m t ca

ch kha

c, n u

c s chung l

n nh t cu

a a va

n la

b ng

1. Chng ta c th vi t nh sau :

GCD(a,n)=1, (GCD-Greatest Common Divisor)

S 15 va 28 la hai s nguyn t cu

ng nhau, nhng 15 va 27 th khng phai la hai s

nguyn t cng nhau do co

c s chung la

1 va 3, d da

ng th y 13 va 500 cung la mt

c p s nguyn t cng nhau. M t s nguyn t se

la

nguyn t cu

ng nhau v

i t t ca

ca

c

s nguyn kha

c tr

ca

c b i s cu

a no

.

M t ca

ch d nh t ti

nh toa

n ra

c s chung l

n nh t cu

a hai s la

nh

va

o thu t

toan Euclid. Knuth m ta

thu t toa

n va

m t va

i m hi

nh cu

a thu t toa

n a

c s

a i.

D

i y la

oa n ma

ngu n trong ngn ng

C:

/* Thu t toa

n ti

c s chung l

n nh t cu

a x va

y, gia s x,y>0 */

int gcd(int x, int y)

{

int g;

if(x<0)

Chng II: C s

ton hoc

18

x=-x;

if(y<0)

y= -y;

g=y;

while(x>0){

g=x;

x=y%x;

y=g;

}

return g;

}

3.4. Vanh Z

N

(vanh ng d module N)

T p ca

c s nguyn Z

N

= {0, 1, , N-1} trong o

N la

m t s t nhin dng v

i

hai phe

p toa

n c ng (+) va nhn (.) c i nh nghi

a nh sau ta o tha

nh m t vanh ng d

modulo N (hay co

n go i la

t p th ng d y u

theo modulo N):

Phep cng:

a, b eZ

N

: a+b = (a+b) mod N.

Phep nhn:

a, b eZ

N

: a . b = (a * b) mod N.

Theo ti

nh ch t cu

a modulo s ho c chu

ng ta d da

ng nh n th y Z

N

la mt vanh giao

hoan va kt hp. H u h t ca

c ti

nh toa

n trong ca

c h ma

m t u c th c hi n trn m t

vanh Z

N

nao .

Trn va

nh Z

N

s 0 la phn t trung ha v a + 0 = 0 + a = a, a eZ

N

, s 1 c go i

la phn t n vi v a . 1 = 1 . a = a a eZ

N

.

3.5. Ph n t

nghi ch a

o

Trn tr

ng s th c R, s nghi ch a

o cu

a 5 la 1/5, b

i vi

5 1/5=1. Cn trn mt