Professional Documents

Culture Documents

Chapitre 4 CCNA 4 Version 2012

Uploaded by

intrasystemCopyright

Available Formats

Share this document

Did you find this document useful?

Is this content inappropriate?

Report this DocumentCopyright:

Available Formats

Chapitre 4 CCNA 4 Version 2012

Uploaded by

intrasystemCopyright:

Available Formats

Chapitre 4 CCNA 4 Version 2012

La convention d'attribution de noms de l'image de l'IOS permet d'identifier les diffrentes versions et fonctions de l'IOS. Quelles informations le nom de fic c2600-d-mz.121-4 permet-il d'obtenir ? (Choisissez deux rponses.) Les lettres " mz " reprsentent les caractristiques et les fonctions spciales de l'IOS. Le fichier non compress exige une mmoire RAM de 2,6 Mo pour tre excut. Il s'agit de la version 12.1, rvision 4 de l'IOS. Le fichier est tlchargeable et sa taille est de 121,4 Mo. Cette version de l'IOS est destine aux plates-formes matrielles de la gamme Cisco 2600.

Quelles sont les deux affirmations vraies relatives la prvention contre les attaques rseau ? (Choisissez deux rponses.) Les paramtres de scurit par dfaut des serveurs modem et des systmes dexploitation des PC possdent assurment des paramtres de scu dfaut scuriss. Les systmes de protection contre les intrusions peuvent consigner les activits rseau suspectes, mais il est impossible de contrer une attaque en sans lintervention de lutilisateur. La rduction des risques des menaces de scurit physique consiste contrler laccs aux ports de console des priphriques, tiqueter le parc cbles critiques, installer des systmes dalimentation sans coupure (UPS) et fournir un contrle climatique. Les priphriques pare-feu constituent la meilleure dfense face aux attaques dhameonnage.

La modification des noms dutilisateur et des mots de passe par dfaut, ainsi que lactivation ou la dsinstallation des services inutiles sont autant d du renforcement de lquipement. 3

Un directeur du service informatique lance une campagne pour rappeler aux utilisateurs dviter douvrir tout courriel dorigine suspecte. De quel type da directeur du service dinformatique tente-t-il de protger les utilisateurs ? DoS Dni de service distribu (DDoS) Virus Accs Reconnaissance

Quelles conditions ladministrateur rseau doit-il vrifier avant de tenter de mettre niveau une image du logiciel Cisco IOS laide dun serveur TFTP ? (Choisissez deux rponses.) Vrifier le nom du serveur TFTP laide de la commande show hosts Vrifier lexcution du serveur TFTP laide de la commande tftpdnld Vrifier la validit de la somme de contrle pour limage laide de la commande show version Vrifier la connectivit entre le routeur et le serveur TFTP laide de la commande ping Vrifier quil y a suffisamment de mmoire Flash pour la nouvelle image Cisco IOS laide de la commande show flash

ahmedazza621@gmail.com

Chapitre 4 CCNA 4 Version 2012

Consultez la figure. Security Device Manager (SDM) a t utilis pour configurer un niveau de scurit requis sur le routeur. Que se passera-t-il lorsque l appliquera ltape suivante aux problmes de scurit qui sont identifis sur le routeur ? SDM appellera automatiquement la commande AutoSecure. SDM gnrera un rapport qui dcrira les mesures prendre pour rgler les problmes de scurit. SDM crera un fichier de configuration qui pourra tre copi et coll dans le routeur pour reconfigurer les services. SDM reconfigurera les services qui sont signals par la mention fix it afin dappliquer les modifications de scurit suggres. 6

Quelles sont les deux affirmations vraies relatives la scurit du rseau ? (Choisissez deux rponses.) Protger un rseau contre les attaques internes constitue une priorit moins leve car les employs de lentreprise reprsentent un risque faible p scurit. Les pirates informatiques expriments capables dcrire leur propre code malveillant, ainsi que les personnes inexprimentes qui tlchargent d dInternet reprsentent tous deux une menace srieuse pour la scurit du rseau. Supposons quune entreprise installe son serveur Web en dehors du pare-feu et quelle dispose de sauvegardes appropries du serveur Web, auc mesure de scurit nest ncessaire pour protger le serveur Web car il ne court aucun risque de piratage. Les systmes dexploitation de rseau tablis, tels quUNIX, ainsi que les protocoles rseau, tels que TCP/IP, peuvent tre utiliss avec leurs para dfaut car ils ne prsentent pas de faiblesse inhrente en matire de scurit. La protection des priphriques rseau des dommages physiques causs par leau ou llectricit constitue un lment incontournable de la stratg scurit. Quelle est lnonc vrai relatif au gestionnaire SDM de Cisco (Cisco Security Device Manager) ? SDM ne peut sexcuter que sur des routeurs Cisco 7000. SDM peut tre excut partir de la mmoire du routeur ou dun PC. SDM doit tre utilis pour les configurations de routeur complexes. SDM est pris en charge par chaque version du logiciel Cisco IOS.

ahmedazza621@gmail.com

Chapitre 4 CCNA 4 Version 2012

Consultez la figure. quoi sert linstruction ip ospf message-digest-key 1 md5 cisco dans la configuration ? spcifier une cl qui permet dauthentifier des mises jour de routage conomiser de la bande passante en compressant le trafic activer le chiffrement SSH du trafic crer un tunnel IPsec 9 Quels sont les deux avantages de lutilisation de la fonction Cisco AutoSecure ? (Choisissez deux rponses.) Elle permet ladministrateur de contrler plus prcisment les services activs/dsactivs. Elle offre la possibilit de dsactiver instantanment les processus et services systme non essentiels. Elle configure automatiquement le routeur pour quil fonctionne avec le SDM (Security Device Manager). Elle assure une meilleure compatibilit avec les autres priphriques dans votre rseau. Elle permet ladministrateur de configurer les stratgies de scurit sans avoir comprendre lensemble des fonctionnalits du logiciel Cisco IOS. 10

Lisez lexpos. Lorsque ladministrateur rseau tente de sauvegarder le logiciel Cisco IOS du routeur, il obtient les informations affiches. Quelles sont les d cette sortie ? (Choisissez deux rponses.) La somme de contrle du fichier Cisco IOS est non valide. Le client TFTP sur le routeur est altr. Le routeur ne peut pas se connecter au serveur TFTP. Le logiciel du serveur TFTP na pas t dmarr. Le serveur TFTP ne dispose pas despace suffisant pour le logiciel.

ahmedazza621@gmail.com

Chapitre 4 CCNA 4 Version 2012

11 Quels sont les deux objectifs que doit atteindre une stratgie de scurit ? (Choisissez deux rponses.) Fournir une liste de contrle pour linstallation de serveurs scuriss Dcrire comment le pare-feu doit tre configur Documenter les ressources protger Identifier les objectifs de scurit de lentreprise Identifier les tches spcifiques impliques dans le renforcement dun routeur 12 Quelle est la meilleure dfense pour protger un rseau contre des failles de phishing ? Planifier des analyses antivirus Planifier des analyses anti-espion Programmer une formation pour tous les utilisateurs Planifier des mises jour des systmes dexploitation 13 quelle tape de la roue Scurit la dtection dintrusions a-t-elle lieu ? Scurisation Surveillance Test Amliorations Reconnaissance 14

Les utilisateurs ne peuvent pas accder un serveur dentreprise. Les journaux systme indiquent que le serveur fonctionne lentement en raison du nom de fausses requtes de service quil reoit. De quel type dattaque sagit-il ? Reconnaissance Accs DoS Ver Virus Cheval de Troie

15

ahmedazza621@gmail.com

Chapitre 4 CCNA 4 Version 2012

Consultez la figure. Le gestionnaire SDM (Security Device Manager) est install sur le routeur R1. Quel est le rsultat obtenu lorsque lURL https://192.1 est saisie dans un navigateur Web ouvert sur lordinateur PC1 ? Le mot de passe est envoy en clair. Une session Telnet est tablie avec R1. La page SDM de R1 saffiche avec une bote de dialogue demandant un nom dutilisateur et un mot de passe. La page daccueil de R1 qui saffiche permet lutilisateur de tlcharger les images Cisco IOS et les fichiers de configuration.

16

Quelles tapes devez-vous suivre pour rcuprer le mot de passe dactivation perdu dun routeur ? Dfinir le registre de configuration pour contourner la configuration de dmarrage Copier la configuration en cours en tant que configuration de dmarrage Recharger lIOS partir dun serveur TFTP en mode moniteur ROM Reconfigurer le routeur laide du mode Configuration

17

Lisez lexpos. Un administrateur rseau tente de configurer un routeur pour utiliser le gestionnaire SDM, mais le routeur ne fonctionne pas correctemen peut tre le problme ? Le niveau de privilges de lutilisateur nest pas correctement configur. La mthode dauthentification nest pas correctement configure. Le serveur HTTP nest pas correctement configur. La stratgie de dlai dattente HTTP nest pas correctement configure. 18

Consultez la figure. Que se passe-t-il quand les deux commandes sont configures sur le routeur ? Les commandes filtrent le trafic UDP et TCP en provenance du routeur. Les commandes dsactivent toute demande TCP ou UDP envoye par les protocoles de routage. Les commandes dsactivent les services tels echo, discard et chargen sur le routeur pour prvenir des vulnrabilits de scurit. Les commandes dsactivent les services de serveur BOOTP et TFTP pour prvenir des vulnrabilits de scurit. 19 Quelles sont les trois caractristiques dune stratgie de scurit efficace ? (Choisissez trois rponses.)

ahmedazza621@gmail.com

Chapitre 4 CCNA 4 Version 2012

Elle dfinit lutilisation acceptable et inacceptable des ressources rseau. Elle communique un consensus et dfinit les rles. Elle est dveloppe par les utilisateurs finaux. Elle est dveloppe une fois que chaque priphrique de scurit a t entirement test. Elle dfinit comment grer les incidents de scurit. Elle doit tre chiffre car elle contient les sauvegardes de tous les mots de passe et de toutes les cls dimportance. 20 Quels noncs sont corrects propos des attaques rseau ? (Choisissez deux rponses.) Les mots de passe rseau forts permettent de faire face la plupart des attaques par dni de service (DoS). Contrairement aux virus, les vers ne peuvent tre rpandus sans lintervention humaine. Les attaques de reconnaissance sont toujours de nature lectronique, comme les balayages ping ou les analyses de ports. Une attaque en force tente chaque mot de passe possible dune combinaison de caractres.

Les priphriques situs dans la zone dmilitarise (DMZ) ne doivent pas tre traits comme fiables 100 % par les priphriques internes, et les communications entre la zone dmilitarise et les priphriques internes doivent tre authentifies pour viter les attaques telles que la redirection 21

Le processus de rcupration des mots de passe commence dans quel mode de fonctionnement et en utilisant quel type de connexion ? (Choisissez deu rponses.) Moniteur ROM Mmoire morte (ROM) de dmarrage Cisco IOS Une connexion directe par le port de console Une connexion rseau par le port Ethernet Une connexion rseau par le port srie

22

Quelles sont les deux affirmations qui dfinissent le risque de scurit lorsque les services DNS sont activs sur le rseau ? (Choisissez deux rponses.) Par dfaut, les demandes de noms sont envoyes ladresse de diffusion 255.255.255.255. Les demandes de noms DNS ncessitent lactivation de la commande ip directed-broadcast sur les interfaces Ethernet de tous les routeurs. Lutilisation de la commande de configuration globale ip name-server sur un routeur active les services DNS sur tous les routeurs dans le rseau. Le protocole DNS de base ne garantit pas lauthentification ni lintgrit. La configuration du routeur ne fournit pas doption pour dfinir les serveurs DNS principaux et de sauvegarde.

ahmedazza621@gmail.com

You might also like

- 90 Trucs Et Astuces Pour Windows 7Document100 pages90 Trucs Et Astuces Pour Windows 7crazycavan100% (3)

- Comment Créer Compte Hotmail Ou Yahoo À OutlookDocument3 pagesComment Créer Compte Hotmail Ou Yahoo À OutlookintrasystemNo ratings yet

- Chapitre 8 CCNA4 Version 2012Document5 pagesChapitre 8 CCNA4 Version 2012intrasystemNo ratings yet

- Chapitre 6 CCNA 4 Version 2012Document4 pagesChapitre 6 CCNA 4 Version 2012intrasystemNo ratings yet

- Chapitre 7 CCNA4 Version 2012Document8 pagesChapitre 7 CCNA4 Version 2012intrasystemNo ratings yet

- Chapitre 3 CCNA4 Version 2012Document9 pagesChapitre 3 CCNA4 Version 2012intrasystemNo ratings yet

- Chapitre 5 CCNA4 Version 2012Document7 pagesChapitre 5 CCNA4 Version 2012intrasystemNo ratings yet

- Chapitre 2 CCNA4 Version 20121Document6 pagesChapitre 2 CCNA4 Version 20121intrasystem100% (1)

- Examain Finale Pratique CCNA2 VErsion 2012Document19 pagesExamain Finale Pratique CCNA2 VErsion 2012intrasystem78% (9)

- Examen Final CCNA 3 Version 2012Document21 pagesExamen Final CCNA 3 Version 2012intrasystem100% (1)

- Chapitre 1 CCNA4 Version 20121Document4 pagesChapitre 1 CCNA4 Version 20121intrasystemNo ratings yet

- MatricesDocument3 pagesMatriceskhadijaNo ratings yet

- Mini Projet: Recherche Opérationnelle, Programmation Dans CDocument9 pagesMini Projet: Recherche Opérationnelle, Programmation Dans CBitote ADNo ratings yet

- Correctiondhcp RemovedDocument11 pagesCorrectiondhcp RemovedlailaNo ratings yet

- Exo Corrrigé PDFDocument8 pagesExo Corrrigé PDFolympe QUENUMNo ratings yet

- Micro Dungeon PNP FRDocument24 pagesMicro Dungeon PNP FRmiguel angel vives requenaNo ratings yet

- 3 - L'analyse Fonctionnelle Évaluer Les Coûts Par Fonction PDFDocument5 pages3 - L'analyse Fonctionnelle Évaluer Les Coûts Par Fonction PDFFaïze AchouriNo ratings yet

- Guide de L'utilisateur (Mode D'emploi)Document41 pagesGuide de L'utilisateur (Mode D'emploi)belneuf autoNo ratings yet

- Projet Tutoré S5Document32 pagesProjet Tutoré S5samisamata7No ratings yet

- 2 CryptologieDocument73 pages2 CryptologieAbdellah EL50% (2)

- APTM v1Document10 pagesAPTM v1ROBERT OLINGANo ratings yet

- PROJET Codex BTS 2019Document29 pagesPROJET Codex BTS 2019lewis kingNo ratings yet

- Technique Avancées Sur Les ListesDocument21 pagesTechnique Avancées Sur Les ListeskozerkfNo ratings yet

- Guide LMEDocument22 pagesGuide LMEعلي ايت سهلNo ratings yet

- Chapitre III (Projet1)Document16 pagesChapitre III (Projet1)Anourset AnourNo ratings yet

- TP4 Atelier Drawing Sous CATIA: ObjectifsDocument4 pagesTP4 Atelier Drawing Sous CATIA: ObjectifsAhmed Yassine HdhiriNo ratings yet

- TP6 Docker 2023-2024Document8 pagesTP6 Docker 2023-2024mariemltifi61No ratings yet

- Docum Leroy Somer Unimotor CodeursDocument5 pagesDocum Leroy Somer Unimotor CodeursmauricetappaNo ratings yet

- INF511 - TP01 - Présentation de WekaDocument8 pagesINF511 - TP01 - Présentation de WekaVincent LabatutNo ratings yet

- Cir05-10 Certificat de Dépot Et Billet de TrésorerieDocument14 pagesCir05-10 Certificat de Dépot Et Billet de TrésoreriealiNo ratings yet

- Shortcuts Version 29 FRDocument8 pagesShortcuts Version 29 FRyouçNo ratings yet

- Evn DS PDFDocument8 pagesEvn DS PDFNasro Hd100% (1)

- Chap1 LSC 2023-2024Document43 pagesChap1 LSC 2023-2024issam.benmhammedNo ratings yet

- 5020 Ve Sujet PDFDocument10 pages5020 Ve Sujet PDFamrNo ratings yet

- Catalogue STOCK - LR UniversiteDocument14 pagesCatalogue STOCK - LR UniversitetarifNo ratings yet

- Etude de Cas-UTC504 1Document3 pagesEtude de Cas-UTC504 1GENETYK surYOUTUBENo ratings yet

- Catalogue BCDocument231 pagesCatalogue BCarnaudmarielNo ratings yet

- CC de Compta Bmfi 1Document24 pagesCC de Compta Bmfi 1Yannick KofaneNo ratings yet

- Aide Saisie NotesDocument14 pagesAide Saisie Noteskouemo DakleuNo ratings yet

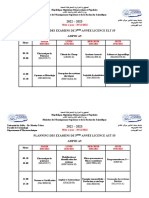

- Planning Des Examens LICENCE 3 S5 2022-2023 - Copie PDFDocument2 pagesPlanning Des Examens LICENCE 3 S5 2022-2023 - Copie PDFaisha ReffasNo ratings yet

- Questionnaires À Choix Multiples-Test5-Niveau Moyen-CorDocument4 pagesQuestionnaires À Choix Multiples-Test5-Niveau Moyen-CorSamir BenchakrounNo ratings yet