Professional Documents

Culture Documents

Securite Des Protocoles DNS

Uploaded by

Farid BouCopyright

Available Formats

Share this document

Did you find this document useful?

Is this content inappropriate?

Report this DocumentCopyright:

Available Formats

Securite Des Protocoles DNS

Uploaded by

Farid BouCopyright:

Available Formats

DNS

S ecurit e des protocoles internet

Pascal Malterre

pascal.malterre@cea.fr

Pascal Malterre

S ecurit e des protocoles internet

DNS

Introduction Noms de domaine D el egation Format de donn ees du DNS La s ecurit e du DNS

Historique

A lorigine, les noms des machines pr esentes sur le r eseau etaient list es dans un simple chier texte (HOSTS.TXT), mis ` a jour par le NIC (Network Information Center). Ce chier etait quotidiennement t el echarg e en FTP par lensemble des machines du r eseau

Nombreux probl` emes :

Bande passante consomm ee par les mises ` a jour FTP Laccroissement du nombre de serveurs rend dicile la maintenance de ce chier

Pascal Malterre

S ecurit e des protocoles internet

DNS

Introduction Noms de domaine D el egation Format de donn ees du DNS La s ecurit e du DNS

Quest-ce que le DNS ?

DNS (Domain Name System) Base de donn ees distribu ee sur laquelle sappuient les applications TCP/IP pour etablir une correspondance entre les noms des machines et leurs adresses IP

Base de donn ees distribu ee

A un instant donn e, aucun serveur ne dispose de toute les informations de la base Chaque entit e maintient sa propre base de donn ees et fournit un service que les autres syst` emes peuvent utiliser

Pascal Malterre

S ecurit e des protocoles internet

DNS

Introduction Noms de domaine D el egation Format de donn ees du DNS La s ecurit e du DNS

Principales fonctionnalit es

Les sp ecications du DNS incluent : Un protocole r eseau (UDP/53) permettant aux clients et aux serveurs de communiquer Le DNS fournit egalement des informations de routage pour les mails

Importance de la disponibilit e du service

Le DNS est un syst` eme vital pour le fonctionnement des r eseaux TCP/IP et particuli` erement pour Internet

Pascal Malterre

S ecurit e des protocoles internet

DNS

Introduction Noms de domaine D el egation Format de donn ees du DNS La s ecurit e du DNS

Sp ecications ocielles

Les premi` eres sp ecications ont et e pos ees dans les RFCs 882 et 883 (Paul Mockapetris, 1983) Le fonctionnement actuel est d ecrit en grande partie par les sp ecications suivantes : RFC-1034 Concept and Facilities RFC-1035 Implementation and Specication De nombreuses extensions ont et e sp eci ees dans des RFCs suppl ementaires, par exemple : RFC-2535 DNS Security Extensions (DNSSEC) RFC-2136 Dynamic Updates in the DNS ...

Pascal Malterre

S ecurit e des protocoles internet

DNS

Introduction Noms de domaine D el egation Format de donn ees du DNS La s ecurit e du DNS

Les principales impl ementations

Limpl ementation la plus utilis ee est BIND

Berkeley (Buggy) Internet Name Domain Server

Microsoft DNS Server djbdns NSD (NLNet Labs) PowerDNS, MaraDNS, etc.

Pascal Malterre

S ecurit e des protocoles internet

DNS

Introduction Noms de domaine D el egation Format de donn ees du DNS La s ecurit e du DNS

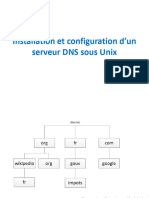

Lespace de nommage du DNS

Lespace des noms DNS est organis e selon une structure arborescente. Chaque noeud (et feuille) de larbre repr esente un nom DNS, et on y associe un ensemble ( eventuellement vide) de donn ees de di erents types Une requ ete DNS a pour objectif de r ecup erer les donn ees dun certain type associ ees ` a un nom

com . fr

amazon

cea

www

Pascal Malterre

S ecurit e des protocoles internet

DNS

Introduction Noms de domaine D el egation Format de donn ees du DNS La s ecurit e du DNS

La notion de resolver

Au niveau applicatif, lacc` es au service DNS seectue ` a travers un resolver. Le plus souvent, il sagit dune librairie dynamique fournie par le syst` eme dexploitation : Le resolver ne fait pas partie de la pile TCP/IP Fonctions gethostbyname() et gethostbyaddr()

Pascal Malterre

S ecurit e des protocoles internet

DNS

Introduction Noms de domaine D el egation Format de donn ees du DNS La s ecurit e du DNS

La notion de nom de domaine

Un nom de domaine qui se termine par un point est appel e nom de domaine absolu ou nom de domaine pleinement quali e (FQDN)

Exemple

chani.dif.dam.intra.cea.fr. Si le nom de domaine ne se termine pas par un point, il a besoin d etre compl et e : ce m ecanisme d epend du resolver utilis e

Exemple

Les directives domain et search dans le chier /etc/resolv.conf sous Unix

Pascal Malterre

S ecurit e des protocoles internet

DNS

Introduction Noms de domaine D el egation Format de donn ees du DNS La s ecurit e du DNS

Les domaines de niveaux sup erieurs

TLD (Top-Level Domain) Dernier label (le plus ` a droite) dun nom de domaine

Di erentes cat egories

ARPA est un domaine sp ecial (infrastructure TLD) utilis e pour les correspondances adresses IP vers noms Les domaines bas es sur les codes de pays de la norme ISO 3166 et cod es sur deux caract` eres (country-code TLD) Les domaines g en eriques : .com, .net, etc.

Pascal Malterre

S ecurit e des protocoles internet

DNS

Introduction Noms de domaine D el egation Format de donn ees du DNS La s ecurit e du DNS

Les domaines g en eriques

Historiquement, on trouve sept domaines g en eriques de niveaux sup erieurs destin es ` a des utilisations sp eciques (enn en th eorie !) .com organisation commerciales .edu institutions educatives .gov organisations gouvernementales US .mil militaire US .int organisations internationnales .org autres organisations .net r eseau

Remarque

Nouveaux domaines : .museum, .info, .biz, etc.

Pascal Malterre S ecurit e des protocoles internet

DNS

Introduction Noms de domaine D el egation Format de donn ees du DNS La s ecurit e du DNS

Le principe de d el egation

Aucune entit e ne g` ere tous les labels de larbre Les TLDs sont g er es par le NIC qui d el` egue ` a divers organismes Les extensions de pays sont g er es par les NICs r egionaux (AFNIC)

Pascal Malterre

S ecurit e des protocoles internet

DNS

Introduction Noms de domaine D el egation Format de donn ees du DNS La s ecurit e du DNS

La notion de zone DNS

Zone DNS Portion de larbre DNS administr ee de mani` ere autonome Une fois que lautorit e est d el egu ee pour une zone, cest ` a la personne qui en est responsable de fournir des serveurs de noms pour cette zone Plusieurs serveurs sont en g en eral requis pour une question de redondance

Pascal Malterre

S ecurit e des protocoles internet

DNS

Introduction Noms de domaine D el egation Format de donn ees du DNS La s ecurit e du DNS

La notion de zone DNS (suite)

Pascal Malterre

S ecurit e des protocoles internet

DNS

Introduction Noms de domaine D el egation Format de donn ees du DNS La s ecurit e du DNS

Redondance des serveurs DNS

R eels avantages ?

Beaucoup dentreprises proposent des services de type DNS secondaire Dapr` es certaines etudes, 25% des zones DNS ont leurs serveurs situ es sur le m eme r eseau Dicult e de propagation pour les changements urgents (eets de cache, etc.) S ecurit e

Pascal Malterre

S ecurit e des protocoles internet

DNS

Introduction Noms de domaine D el egation Format de donn ees du DNS La s ecurit e du DNS

Aspects administratifs

Pour un nom de domaine, le propri etaire doit payer un abonnement aupr` es des entit es g erant les serveurs ayant autorit e sur les TLDs Notion de registrars Modalit e de d epot pour un nom de domaine : premier arriv e premier servi

Di erents types de contact

Administratif pour les modications dans le whois Technique pour laspect op erationnel Facturation pour laspect nancier

Pascal Malterre

S ecurit e des protocoles internet

DNS

Introduction Noms de domaine D el egation Format de donn ees du DNS La s ecurit e du DNS

Les serveurs racines

Root Nameservers

Les serveurs DNS racines connaissent (i.e. publient) la liste des serveurs ayant autorit e sur les TLDs Il existe 13 serveurs racines sur internet associ es aux noms de la forme {A..M}.root-servers.net

Remarques

La plupart des adresses IP sont distribu ees par anycast Des etudes montrent que 98% des requ etes trait ees par les serveurs racines sont inutiles (bruit, erreurs de conguration, etc.)

Pascal Malterre

S ecurit e des protocoles internet

DNS

Introduction Noms de domaine D el egation Format de donn ees du DNS La s ecurit e du DNS

Les serveurs racines alternatifs

On peut utiliser un espace de nommage DNS alternatif en changeant les root nameservers. OpenNIC, Public-Root, etc. Les raisons peuvent etre id eologiques ou commerciales. RFC-2826 (Internet Architecture Board - Technical Comment on the Unique DNS Root) To remain a global network, the Internet requires the existence of a globally unique public name space

Pascal Malterre

S ecurit e des protocoles internet

DNS

Introduction Noms de domaine D el egation Format de donn ees du DNS La s ecurit e du DNS

Localisations des serveurs DNS racines

F evrier 2007

Pascal Malterre

S ecurit e des protocoles internet

DNS

Introduction Noms de domaine D el egation Format de donn ees du DNS La s ecurit e du DNS

M ecanisme de r esolution DNS

Le resolver traite it erativement chaque composant du nom de domaine en commen cant par la droite (racine, puis TLD, etc.)

Pour d emarrer la recherche, on doit donc conna tre les adresses IP des serveurs racines (conguration statique)

A chaque etape, le resolver eectue une requ ete pour conna tre le serveur autoritaire de la zone DNS d enie par l el ement inf erieur

Au d ebut de la recherche, le resolver demande aux serveurs racines quels sont les serveurs autoritaires pour le TLD

Pascal Malterre

S ecurit e des protocoles internet

DNS

Introduction Noms de domaine D el egation Format de donn ees du DNS La s ecurit e du DNS

M ecanisme de r esolution DNS (suite)

Exemple

R esolution du nom www.rstack.org ?

Pascal Malterre

S ecurit e des protocoles internet

DNS

Introduction Noms de domaine D el egation Format de donn ees du DNS La s ecurit e du DNS

Di erents types de serveurs DNS

Le DNS est bas e sur un ensemble de serveurs organis es de fa con hi erarchique et que lon peut grouper en trois cat egories : Serveurs primaires (ou ma tres) Serveurs secondaires (ou esclaves) Serveurs caches (ou forwarders)

Pascal Malterre

S ecurit e des protocoles internet

DNS

Introduction Noms de domaine D el egation Format de donn ees du DNS La s ecurit e du DNS

Serveurs primaires et secondaires

Les serveurs primaires et secondaires ont pour r ole de publier des informations pour la zone DNS pour laquelle ils sont autoritaires. Un serveur primaire charge ses informations sur la zone ` a partir dune base de donn ees locale (chier sur le disque ou autre) Un serveur secondaire obtient les informations ` a partir du serveur primaire gr ace ` a un m ecanisme r eseau appel e transfert de zone Un serveur DNS (primaire ou secondaire) na pas ` a fournir dinformations autres que celles pour lesquelles il est autoritaire

Pascal Malterre

S ecurit e des protocoles internet

DNS

Introduction Noms de domaine D el egation Format de donn ees du DNS La s ecurit e du DNS

Serveur de cache DNS

Serveur de cache DNS

Un serveur de cache DNS (ou forwarder DNS) doit :

1 2

prendre en charge les requ etes des clients eectuer tout le m ecanisme de r esolution ` a leur place (i.e. les it erations successives en partant des serveurs racines) stocker les r esultats dans une m emoire cache

Remarques

Utilisation de cha nes de forwarders Serveur priv e

Pascal Malterre

S ecurit e des protocoles internet

DNS

Introduction Noms de domaine D el egation Format de donn ees du DNS La s ecurit e du DNS

Notion de Resource Records (RR)

Chaque noeud de larbre DNS contient un ensemble ( eventuellement vide) denregistrements. Chaque enregistrement contient : Un champ type cod e sur deux octets sp eciant le type des donn ees de lenregistrement : A, PTR, CNAME, MX, etc. Un champ class cod e sur deux octets identiant le protocole relatif aux informations de lenregistrement. La classe IN est r eserv ee aux adresses Internet. Un champ TTL cod e sur 32 bits repr esentant une dur ee de validit e en secondes Et enn les donn ees (RDATA)

Pascal Malterre

S ecurit e des protocoles internet

DNS

Introduction Noms de domaine D el egation Format de donn ees du DNS La s ecurit e du DNS

Requ etes et r eponses DNS

Les messages DNS (requ etes et r eponses) sont constitu es : dun ent ete compos e de di erents champs de taille xe dune zone de donn ees divis ee quatre sections :

Requ ete (Question) R eponse (Answer) Authorit e (Authority) Donn ees additionnelles (Additional)

Pascal Malterre

S ecurit e des protocoles internet

DNS

Introduction Noms de domaine D el egation Format de donn ees du DNS La s ecurit e du DNS

Les ressources de type A, AAAA et PTR

Ces types denregistrements sont utilis es pour la conversion des adresses IP en nom et inversement A, AAAA Le champ RDATA contient une adresse IPv4 (32 bits) ou IPv6 (128 bits) PTR Le champ RDATA est un pointeur vers une autre branche de lespace de nommage DNS

Pascal Malterre

S ecurit e des protocoles internet

DNS

Introduction Noms de domaine D el egation Format de donn ees du DNS La s ecurit e du DNS

D enition dalias au sens DNS

CNAME (Canonical Name) indique que lenregistrement courant est un alias et fournit le nom DNS ociel auquel il fait r ef erence dans le champ RDATA

Remarques

Les enregistrements de type CNAME sont souvent source derreurs et de confusion. Les sp ecications pr econisent di erentes choses : Si un noeud de larbre DNS contient un RR de type CNAME, alors il ne doit pas contenir dautres donn ees Les CNAME ne doivent pas etre cha n es

Pascal Malterre S ecurit e des protocoles internet

DNS

Introduction Noms de domaine D el egation Format de donn ees du DNS La s ecurit e du DNS

Principaux types de ressources

Quelques exemples ` a laide du programme host

Enregistrements associ es ` a www.google.com ?

bash$ host -t any www.google.com www.google.com. 325863 IN CNAME www.l.google.com.

Enregistrements de type A de www.l.google.com ?

bash$ host -t a -v google.l.com www.l.google.com. www.l.google.com. www.l.google.com. 143 143 143 IN IN IN A A A 209.85.129.99 209.85.129.104 209.85.129.147

Pascal Malterre

S ecurit e des protocoles internet

DNS

Introduction Noms de domaine D el egation Format de donn ees du DNS La s ecurit e du DNS

Principaux types de ressources

Informations sur la zone DNS

SOA (Start Of Authority) ce type de ressource fournit diverses informations sur la zone DNS ` a laquelle appartient lenregistrement courant Un enregistrement SOA contient : Le serveur DNS ayant autorit e sur cette zone (MNAME) Ladresse mail du responsable de la zone (RNAME) Un num ero de s erie cod e sur 32 bits (SERIAL) Diverses valeurs temporelles cod ees sur 32 bits utilis ees par les m ecanismes de cache

REFRESH, RETRY, EXPIRE, MINIMUM

Pascal Malterre S ecurit e des protocoles internet

DNS

Introduction Noms de domaine D el egation Format de donn ees du DNS La s ecurit e du DNS

Principaux types de ressources

Informations de la zone google.com ?

bash$ host -t soa google.com google.com. 86202 IN SOA ( ns1.google.com. dns-admin.google.com. 2007122501 7200 1800 1209600 300 ) # # # # # # # MNAME RNAME SERIAL REFRESH RETRY EXPIRE MINIMUM

Pascal Malterre

S ecurit e des protocoles internet

DNS

Introduction Noms de domaine D el egation Format de donn ees du DNS La s ecurit e du DNS

Le type de ressource NS

NS d enition du serveur de nom autoritaire pour (i.e. ` a partir de) cet enregistrement Le donn ees pour les ressources de ce type repr esentent un nom DNS, par exemple :

bash$ host -t ns -v orange.fr ;; ANSWER SECTION: orange.fr. orange.fr.

2639 2639

IN IN

NS NS

ns.wanadoo.fr. ns2.wanadoo.fr.

Pascal Malterre

S ecurit e des protocoles internet

DNS

Introduction Noms de domaine D el egation Format de donn ees du DNS La s ecurit e du DNS

D el egation et enregistrements NS

Pour d el eguer une sous-zone ` a une autre entit e, on doit avoir un enregistrement de type NS indiquant les serveurs DNS qui ont autorit e sur cette sous-zone. Le serveur DNS peut etre r ef erenc e: par un nom appartenant ` a la sous-zone pour laquelle il est autoritaire (m ethode conseill ee) utilisation de glue records par un nom quelconque attention aux boucles et aux performances

Pascal Malterre

S ecurit e des protocoles internet

DNS

Introduction Noms de domaine D el egation Format de donn ees du DNS La s ecurit e du DNS

Les ressources de type SRV (1/2)

Principe

Lid ee est de sappuyer sur linfrastructure du DNS (r epandue et support ee par tous les clients) pour localiser les services sur un r eseau (cf. RFC 2782).

Localisation des services

La RFC sp ecie dabord une convention permettant dinterroger le DNS an de localiser un service : service. proto.target Par exemple, pour trouver le serveur LDAP un client demandera ` a son serveur DNS les enregistrements de type SRV pour le nom de domaine : ldap. tcp.mon-domaine.com

Pascal Malterre S ecurit e des protocoles internet

DNS

Introduction Noms de domaine D el egation Format de donn ees du DNS La s ecurit e du DNS

Les ressources de type SRV (2/2)

Informations de lenregistrement SRV

En plus des champs habituels (TTL, CLASS), on trouve les informations suivantes : Priorit e entier cod e sur 16 bits indiquant lordre de pr ef erence si plusieurs enregistrements sont retourn es Poids entier cod e sur 16 bits anant le choix du serveur en cas de multiples priorit es de m eme valeur Port port r eseau sur lequel ecoute le service Target nom DNS du serveur fournissant le service

Pascal Malterre

S ecurit e des protocoles internet

DNS

Introduction Noms de domaine D el egation Format de donn ees du DNS La s ecurit e du DNS

Autres types de ressource : MX et TXT

MX fournit le nom de la machine responsable du routage des mails pour ce domaine (Mail eXchanger) TXT d enition dun champ arbitraire de type texte

Pascal Malterre

S ecurit e des protocoles internet

DNS

Introduction Noms de domaine D el egation Format de donn ees du DNS La s ecurit e du DNS

M ecanisme de r esolution inverse (1/2)

Lobjectif est de retrouver le nom ` a partir de ladresse IP Utilisation des m ecanismes du DNS avec un TLD sp ecique in-addr.arpa Ladresse IP est utilis ee comme un nom de domaine (s equence de labels s epar ees par des . Une entit e qui rejoint internet (i.e. qui dispose de quelques adresses IP publiques) obtient lautorit e pour une partie de lespace dadressage du DNS mais aussi pour une portion de in-addr.arpa. Laectation des plages dadresses IP se fait de mani` ere hi erarchique (cf. CIDR) Ladresse est donc invers ee avant d etre concat en ee au domaine in-addr.arpa

Pascal Malterre S ecurit e des protocoles internet

DNS

Introduction Noms de domaine D el egation Format de donn ees du DNS La s ecurit e du DNS

M ecanisme de r esolution inverse (2/2)

Le type de ressource utilis e pour les requ etes est PTR

Exemple

Pour conna tre le nom de la machine ayant ladresse IP 193.252.19.3, le resolver demande lenregistrement PTR pour le nom de domaine 3.19.252.193.in-addr.arpa

Remarque

Plusieurs enregistrements peuvent etre retourn es mais seul le premier est utilis e

Pascal Malterre

S ecurit e des protocoles internet

DNS

Introduction Noms de domaine D el egation Format de donn ees du DNS La s ecurit e du DNS

Probl` emes divers de pollution

R esolution inverse des adresses priv ees (RFC-1918) Qualication des noms de domaines (directives domain et search pour le resolver) Auto-compl etion des browsers web Enregistrement SOA inexistants Interceptions des NXDOMAIN

Pascal Malterre

S ecurit e des protocoles internet

DNS

Introduction Noms de domaine D el egation Format de donn ees du DNS La s ecurit e du DNS

Equilibrage de charge et DNS

Gr ace au DNS, on peut mettre en oeuvre un syst` eme d equilibrage de charge entre plusieurs machines appel e DNS round-robin

Principe

Une feuille de larbre DNS peut contenir plusieurs enregistrements du m eme type (par exemple trois RR de type A avec des adresses IP di erentes) La r eponse du serveur int` egre tous les enregistrements dans un ordre al eatoire ou judicieusement choisi (par exemple en fonction de la g eolocalisation du client) Les clients utilisent g en eralement la premi` ere valeur Les valeurs de TTL doivent etre faibles pour diminuer la dur ee de vie dans les caches interm ediaires

Pascal Malterre S ecurit e des protocoles internet

DNS

Introduction Noms de domaine D el egation Format de donn ees du DNS La s ecurit e du DNS

Aspects r eseaux du DNS

Les echanges DNS sont principalement bas es sur UDP avec le port 53/domain cot e serveur. Les messages sont limit es ` a 512 octets par la RFC 1035 Les resolvers doivent mettre en oeuvre des strat egies de retransmission adapt ees

Utilisation de TCP

Si la r eponse du serveur est trop grande, alors le message est tronqu e et le bit TC est positionn e dans lent ete. Le client doit alors r e-emettre sa requ ete en TCP Blocage des ux TCP li es au DNS

Pascal Malterre S ecurit e des protocoles internet

DNS

Introduction Noms de domaine D el egation Format de donn ees du DNS La s ecurit e du DNS

Analyse dune requ ete DNS

Pascal Malterre

S ecurit e des protocoles internet

DNS

Introduction Noms de domaine D el egation Format de donn ees du DNS La s ecurit e du DNS

Analyse dune r eponse DNS

Pascal Malterre

S ecurit e des protocoles internet

DNS

Introduction Noms de domaine D el egation Format de donn ees du DNS La s ecurit e du DNS

Le transfert de zone (1/2)

D enition

Cest le m ecanisme par lequel un serveur secondaire (ou esclave) r ecup` ere les informations sur la zone en interrogeant le serveur primaire (ou ma tre).

Principe

Le transfert est initi e en TCP par le serveur esclave en se connectant sur le port 53/domain du serveur ma tre Le serveur esclave v erie si une nouvelle version de la zone est disponible ` a lexpiration de la dur ee de validit e (SOA)

Pascal Malterre

S ecurit e des protocoles internet

DNS

Introduction Noms de domaine D el egation Format de donn ees du DNS La s ecurit e du DNS

Le transfert de zone (2/2)

Remarques

Pas de prise en compte automatique des nouvelles zones Pas de chirement ni de contr ole dint egrit e A cause du d elai de propagation des informations induit par le sens du transfert (secondaire primaire), un m ecanisme de notication est mis en oeuvre (NOTIFY) m ecanisme non able car bas e sur UDP/53 Transfert incr emental (IXFR) certaines informations ne sont pas propag ees Filtrage r eseau compliqu e` a mettre en place

Pascal Malterre

S ecurit e des protocoles internet

DNS

Introduction Noms de domaine D el egation Format de donn ees du DNS La s ecurit e du DNS

La s ecurit e du DNS

Pour une entreprise (ainsi que pour Internet), linfrastructure DNS est un composant critique. Importance du cloisonnement r eseau Choix des impl ementations

Pascal Malterre

S ecurit e des protocoles internet

DNS

Introduction Noms de domaine D el egation Format de donn ees du DNS La s ecurit e du DNS

Conguration Primary Master Hidden (1/2)

Dun point de vue s ecurit e, un serveur DNS ma tre est une machine tr` es sensible dans le sens o` u elle est responsable des informations publi ees dans le DNS. Le chargement des donn ees depuis une base locale (syst` eme de chiers ou autre) implique des besoins sp eciques : ltrage r eseau, administration et gestion des zones DNS par une personne sp ecique, etc. Par ailleurs, le service doit etre g en eralement accessible depuis un grand nombre dutilisateurs (voire depuis Internet). Ces besoins ne sont pas vraiments compatibles

Pascal Malterre

S ecurit e des protocoles internet

DNS

Introduction Noms de domaine D el egation Format de donn ees du DNS La s ecurit e du DNS

Conguration Primary Master Hidden (2/2)

Une solution consiste ` a mettre en place un serveur secondaire en frontal (orant le service ` a lext erieur), et ` a cacher lexistence du serveur primaire (pouvant etre situ e plus ` a lint erieur du r eseau)

Mise en oeuvre

1 2 3

Param etrer (et s ecuriser) un serveur secondaire en frontal D eclarer un seul champ NS dans la zone DNS publi ee Mettre en place le transfert de zone entre les deux machines

Pascal Malterre

S ecurit e des protocoles internet

DNS

Introduction Noms de domaine D el egation Format de donn ees du DNS La s ecurit e du DNS

DNS Cache Poisoning

Attaque consistant ` a renvoyer des informations erron ees ` a un serveur de cache de mani` ere ` a ce que ces derni` eres soient enregistr ees dans la m emoire cache.

Techniques possibles (historiques)

Utilisation de la section additional data pour forcer la mise ` a jour dinformations tierces Injection de fausses r eponses (DNS forgery) en essayant de deviner lid de transaction (TXID) Les impl ementations actuelles des serveurs DNS ne sont plus vuln erables ` a ces deux attaques Attention aux attaques locales contre le resolver/cache

Pascal Malterre S ecurit e des protocoles internet

DNS

Introduction Noms de domaine D el egation Format de donn ees du DNS La s ecurit e du DNS

Lattaque de D. Kaminsky (1/2)

Le DNS est un protocole sans etat : pour un serveur cache, la correspondance entre les requ etes envoy ees et les r eponses re cues est bas ee sur le couple (port source, TXID)

Probl` eme du port source

En ao ut 2008, quasiment toutes les impl ementations des caches DNS utilisent un port source xe pour lenvoi de requ etes Probl` eme point e par D.J. Bernstein en 1998 Le port source etant connu, forger une r eponse valide revient ` a deviner lid de transaction (cod e sur 16 bits). Paradoxe des anniversaires

Pascal Malterre

S ecurit e des protocoles internet

DNS

Introduction Noms de domaine D el egation Format de donn ees du DNS La s ecurit e du DNS

Lattaque de D. Kaminsky (2/2)

Description de lattaque

Pour ins erer de fausses informations dans un serveur DNS cache pour le nom www.domaine.com, lattaquant va simultan ement : Envoyer au serveur cache vuln erable des milliers de requ etes concernant des enregistrements inexistants ( NXDOMAIN)

aaaaa.domaine.com, aaaab.domaine.com, ...

Parall` element, forger les milliers de r eponses correspondantes en faisant varier le TXID et contenant une section additional data contenant les donn ees ` a alt erer Une correspondance se produit rapidement (apr` es quelques milliers de requ etes)

Pascal Malterre S ecurit e des protocoles internet

DNS

Introduction Noms de domaine D el egation Format de donn ees du DNS La s ecurit e du DNS

DNS Cache Snooping (1/2)

D enition

Ce sont les techniques dattaque permettant de d eterminer si une information est d ej` a pr esente dans un serveur DNS de cache fuite dinformations

M ethodes

Interroger le cache du serveur DNS en for cant le mode non-r ecursif Etudier les valeurs obtenues pour le TTL de lenregistrement ou bien les temps de r eponse du serveur

Pascal Malterre

S ecurit e des protocoles internet

DNS

Introduction Noms de domaine D el egation Format de donn ees du DNS La s ecurit e du DNS

DNS Cache Snooping (2/2)

La meilleure protection contre les attaques de ce type consiste ` a s eparer les services DNS en fonction du type des clients qui les utilisent Les serveurs DNS primaires ou secondaires sont g en eralement des services publics Les serveurs de cache sont plut ot destin es ` a une population dutilisateurs sp eciques (utilisateurs dun LAN, abonn es dun ISP, etc.) Menaces di erentes Mesures de protection adapt ees Par exemple, pour un serveur de cache on peut interdire les requ etes non-r ecursives et xer le TTL ` a0

Pascal Malterre S ecurit e des protocoles internet

DNS

Introduction Noms de domaine D el egation Format de donn ees du DNS La s ecurit e du DNS

Remarque sur la s eparation des services

S eparer les services de r esolution (serveur cache) et de publication (serveur primaire/secondaire) revient simplement ` a mettre en oeuvre les grands principes de s ecurit e: S eparation des privil` eges r eduction de la surface dattaque et des impacts li es ` a une faille de s ecurit e Moindre privil` ege impl ementation plus simple et plus s ure

Pascal Malterre

S ecurit e des protocoles internet

You might also like

- 50 Romans IncontourablesDocument5 pages50 Romans IncontourablesFarid BouNo ratings yet

- Convention FAR - Argumentaires de VenteDocument6 pagesConvention FAR - Argumentaires de VenteCiro Marzio100% (1)

- Monsieur IbrahimDocument18 pagesMonsieur IbrahimFarid BouNo ratings yet

- Présentataion+d avancement+de+ma+thèse+à+la+FS+30+01+2008Document23 pagesPrésentataion+d avancement+de+ma+thèse+à+la+FS+30+01+2008Farid Bou75% (4)

- Iso 17025 BemDocument166 pagesIso 17025 BemKhaled Lajmi100% (2)

- Coran BibleDocument109 pagesCoran BibleFarid BouNo ratings yet

- Exercice Compte Bancaire Java Classes Exo-Corrigé - Examens, Exercices, Astuces Tous Ce Que Vous VoulezDocument1 pageExercice Compte Bancaire Java Classes Exo-Corrigé - Examens, Exercices, Astuces Tous Ce Que Vous VoulezMichelet Cerisier100% (1)

- Guide Du Concepteur CADWARE 13-09-13Document168 pagesGuide Du Concepteur CADWARE 13-09-13Aziz Sadki50% (2)

- DNS & DHCP & Samba Sous LinuxDocument33 pagesDNS & DHCP & Samba Sous LinuxIme RàLiNo ratings yet

- DNSDocument10 pagesDNSabderrazak BraveNo ratings yet

- Qu'est-Ce Qu'un Serveur DNS ?Document56 pagesQu'est-Ce Qu'un Serveur DNS ?Lynda MOKRANINo ratings yet

- Fondamentaux Des Réseaux: Le DNSDocument5 pagesFondamentaux Des Réseaux: Le DNSIT-NetworkNo ratings yet

- DNS v2.0Document90 pagesDNS v2.0Med RamzyNo ratings yet

- DNS (Système de Noms de Domaine) - Comment Ça MarcheDocument20 pagesDNS (Système de Noms de Domaine) - Comment Ça Marcheagenor edgardNo ratings yet

- 1538377812dns 1Document26 pages1538377812dns 1iyadhNo ratings yet

- DNS: Principe, Fonction, Utilisation: Qu'appelle-T-On DNS ?Document12 pagesDNS: Principe, Fonction, Utilisation: Qu'appelle-T-On DNS ?Moumouni HassaneNo ratings yet

- Chapitre 3Document28 pagesChapitre 3Saif DdinNo ratings yet

- Cours ASR Chap 2 2ème PartieDocument12 pagesCours ASR Chap 2 2ème PartieYynn FerdinandNo ratings yet

- Admin SRIT3B Chap2 2è PartieDocument12 pagesAdmin SRIT3B Chap2 2è PartieAïcha KomaraNo ratings yet

- DNSDocument4 pagesDNSEwen BenanaNo ratings yet

- Dns (Domain Name System) : I-IntroductionDocument18 pagesDns (Domain Name System) : I-Introductionamine_bensalahNo ratings yet

- Administration Unix Sur CentosDocument14 pagesAdministration Unix Sur CentosHASSANE A.KARIMNo ratings yet

- Que Signifie Dns ? Aquoisertledns?Document39 pagesQue Signifie Dns ? Aquoisertledns?ilyaneNo ratings yet

- 2-Cours DNS NHDocument7 pages2-Cours DNS NHWilly NkuniNo ratings yet

- Expose de Service ReseauxDocument12 pagesExpose de Service ReseauxAwichoux TraoreNo ratings yet

- Projet LunixDocument26 pagesProjet LunixLę Grãnd MãøūløūdNo ratings yet

- Nouveau Document Microsoft WordDocument4 pagesNouveau Document Microsoft WordiyadhNo ratings yet

- DNSet DHCPDocument19 pagesDNSet DHCPfarahfifi8989No ratings yet

- Administration Windows Server_Niveau2Document66 pagesAdministration Windows Server_Niveau2badelmoustapha2No ratings yet

- 05 Le DNS Partie 1Document12 pages05 Le DNS Partie 1Lachi.RNo ratings yet

- COURS DNS CompletDocument21 pagesCOURS DNS CompletWiss AlNo ratings yet

- Rôle de Serveur DNSDocument6 pagesRôle de Serveur DNSmistermohNo ratings yet

- Installation Et Configuration D'un Serveur DNS Sous UnixDocument22 pagesInstallation Et Configuration D'un Serveur DNS Sous Unixbahouabdelhamid00No ratings yet

- M18 DNS Tri 2019 OfpptDocument100 pagesM18 DNS Tri 2019 Ofpptأسا مة0% (1)

- Le DNS: B.T.S. S.I.O - SISR3Document15 pagesLe DNS: B.T.S. S.I.O - SISR3mriwa benabdelaliNo ratings yet

- L - Administrations Sous LinuxDocument2 pagesL - Administrations Sous Linuxmehdi_marzougNo ratings yet

- Partie6-Implémenter Le Système DNSDocument59 pagesPartie6-Implémenter Le Système DNSskiestaNo ratings yet

- DNS ThéorieDocument9 pagesDNS ThéorieMartin Toudawindé Nabiga TougmaNo ratings yet

- 4 Le Serveur DNSDocument44 pages4 Le Serveur DNSRida SaterNo ratings yet

- DNS, DHCP, Active Directory (Samba4)Document19 pagesDNS, DHCP, Active Directory (Samba4)Guy FandioNo ratings yet

- 9 - My - DNSDocument57 pages9 - My - DNSimaneNo ratings yet

- Preparation WindowsDocument7 pagesPreparation Windowshpc GhostNo ratings yet

- Présentation Du Système DNS: 1.1 Introduction À La Résolution de NomsDocument35 pagesPrésentation Du Système DNS: 1.1 Introduction À La Résolution de NomsjoelNo ratings yet

- Administration Linux Avancée - SEQ3Document16 pagesAdministration Linux Avancée - SEQ3tall mouhamedNo ratings yet

- Chap3 DNSDocument4 pagesChap3 DNSradicali radiNo ratings yet

- Le DNS, un annuaire d’adresses _ IT-ConnectDocument2 pagesLe DNS, un annuaire d’adresses _ IT-Connectibara guelorNo ratings yet

- Chap 03 - DNSDocument26 pagesChap 03 - DNSEL Imrany BilalNo ratings yet

- Realise Par: Mokane Hamza, Ahmed Safroui Tri201 2017/2018Document14 pagesRealise Par: Mokane Hamza, Ahmed Safroui Tri201 2017/2018Ham ZaNo ratings yet

- Dns TRIDocument39 pagesDns TRIshí NîgåmîNo ratings yet

- Domain Name SystemDocument96 pagesDomain Name SystemAdam BedouiNo ratings yet

- Bind 9Document7 pagesBind 9Prince Godasse OkitemboNo ratings yet

- Bind DnsDocument81 pagesBind DnsHamid El BouabidiNo ratings yet

- DNS Abdelfattah KabliDocument4 pagesDNS Abdelfattah KablielkhalfiNo ratings yet

- Fonctionnement Du Service DHCPDocument82 pagesFonctionnement Du Service DHCPmakheyna aïdaraNo ratings yet

- Services DNSDocument9 pagesServices DNSmriwa benabdelaliNo ratings yet

- Partie3-Installation Et Configuration D'un Serveur DNS Sous UnixDocument19 pagesPartie3-Installation Et Configuration D'un Serveur DNS Sous Unixlok lokNo ratings yet

- DNS (Version2) (1) QQDocument16 pagesDNS (Version2) (1) QQKhadija Es-sousyNo ratings yet

- Chapitre 3 - DNSDocument36 pagesChapitre 3 - DNSBouzid MhamdiNo ratings yet

- Presentation DNS: Terme DéfinitionDocument27 pagesPresentation DNS: Terme DéfinitionRegis BeibeiNo ratings yet

- S43 CoursChap5 7Document8 pagesS43 CoursChap5 7mivocoNo ratings yet

- Exposer Linux DNSDocument3 pagesExposer Linux DNSAbderrahmane WeleNo ratings yet

- DNS v3Document18 pagesDNS v3ChristopheProustNo ratings yet

- Admin - Reseau.dns DHCPDocument27 pagesAdmin - Reseau.dns DHCPdonzerciNo ratings yet

- DNS 1Document25 pagesDNS 1Amal SloumaNo ratings yet

- Serveur Messagerie Sous Linux: en Master Génie Logiciel Pour Cloud Module J2EDocument87 pagesServeur Messagerie Sous Linux: en Master Génie Logiciel Pour Cloud Module J2EZineb HajariNo ratings yet

- Parcours Romans WebDocument11 pagesParcours Romans WebFarid BouNo ratings yet

- RomansMag 371 Octobre 2022Document32 pagesRomansMag 371 Octobre 2022Farid BouNo ratings yet

- Romans Mag 1 1962Document11 pagesRomans Mag 1 1962Farid BouNo ratings yet

- Rapportpoulaindoct2011 PDFDocument45 pagesRapportpoulaindoct2011 PDFFarid BouNo ratings yet

- Projet AbbadiDocument4 pagesProjet AbbadiFarid BouNo ratings yet

- Rapandoc PDFDocument3 pagesRapandoc PDFFarid BouNo ratings yet

- Guide These Doctorat Sept2011 FINAL2Document45 pagesGuide These Doctorat Sept2011 FINAL2Abdeljalil JemriNo ratings yet

- Red FavartDocument12 pagesRed FavartFarid BouNo ratings yet

- Presentation CAC AbandonDocument22 pagesPresentation CAC AbandonFarid BouNo ratings yet

- Presentation Soutenance VFDocument48 pagesPresentation Soutenance VFFarid BouNo ratings yet

- A1429 tIX PDFDocument69 pagesA1429 tIX PDFFarid BouNo ratings yet

- Pensee IslamiqueDocument16 pagesPensee IslamiqueFarid BouNo ratings yet

- 9wut7-Islam PPTDocument58 pages9wut7-Islam PPTFarid BouNo ratings yet

- ClassesDocument18 pagesClassesFarid BouNo ratings yet

- TheseBrigand PDFDocument14 pagesTheseBrigand PDFFarid BouNo ratings yet

- Francois MerandDocument70 pagesFrancois MerandFarid BouNo ratings yet

- 9wut7-Islam PPTDocument58 pages9wut7-Islam PPTFarid BouNo ratings yet

- Excel CPPDocument13 pagesExcel CPPFarid BouNo ratings yet

- DOTNET Vs JAVADocument38 pagesDOTNET Vs JAVAFarid BouNo ratings yet

- DotnetDocument16 pagesDotnetFarid Bou100% (1)

- DOTNET Vs JAVADocument38 pagesDOTNET Vs JAVAFarid BouNo ratings yet

- Formation C++Document52 pagesFormation C++Wael LarbiNo ratings yet

- Univ NET3Document15 pagesUniv NET3Farid BouNo ratings yet

- Univ NET3Document15 pagesUniv NET3Farid BouNo ratings yet

- ClassesDocument18 pagesClassesFarid BouNo ratings yet

- Formation C++Document52 pagesFormation C++Wael LarbiNo ratings yet

- RAPPORT Mohammed TaziDocument26 pagesRAPPORT Mohammed Tazinada100% (1)

- Promised Land MedleyDocument14 pagesPromised Land MedleyAlen CaldeoNo ratings yet

- Chapter 7 OverviewDocument20 pagesChapter 7 OverviewZakaria El HadiouiNo ratings yet

- Examen BD Juin2005Document5 pagesExamen BD Juin2005Sarah AmmarNo ratings yet

- Topographienet - Ressources en Topographie Forum - AutoCAD - Sokkia510 PDFDocument1 pageTopographienet - Ressources en Topographie Forum - AutoCAD - Sokkia510 PDFamical1955No ratings yet

- Demande de Résiliation de LigneDocument3 pagesDemande de Résiliation de LigneRianala HaritianaNo ratings yet

- Le BIOSDocument15 pagesLe BIOSZait NadimNo ratings yet

- 09-06-23 13Document107 pages09-06-23 13chan tanNo ratings yet

- Descriptifetguidede GlapotDocument8 pagesDescriptifetguidede GlapotBernardNo ratings yet

- CCNA2 Final Exam V4.1 AnswersDocument9 pagesCCNA2 Final Exam V4.1 Answersdonnie18No ratings yet

- Management Des Systemes D'information 2Document58 pagesManagement Des Systemes D'information 2Jodlens PierreNo ratings yet

- L'Evolution Du Marketing Due À L'essor Fulgurant Qu'a Connu Le Web en 20 Ans.Document9 pagesL'Evolution Du Marketing Due À L'essor Fulgurant Qu'a Connu Le Web en 20 Ans.soukaaNo ratings yet

- TP IrDocument10 pagesTP IrAwled MedenineNo ratings yet

- Algorithm I QueDocument123 pagesAlgorithm I QueAhmed AnikedNo ratings yet

- Formulaire de Renseignements ARPT-20230405 2Document5 pagesFormulaire de Renseignements ARPT-20230405 2Alain Daniel Shekomba OkendeNo ratings yet

- CazierDocument1 pageCazierIoana HanNo ratings yet

- CahierTP - TP 1 - Initialisation Start UMLDocument8 pagesCahierTP - TP 1 - Initialisation Start UMLeddahbi asmaeNo ratings yet

- Luminus 002006429404 PDF - PDF - Production D'électricité - CogénérationDocument1 pageLuminus 002006429404 PDF - PDF - Production D'électricité - Cogénérationverbesselt thierryNo ratings yet

- PDFDocument164 pagesPDFMouhcine ZianeeNo ratings yet

- Excel AvancéDocument26 pagesExcel AvancéChrismas MikouizaNo ratings yet

- NF C 18-510 - F1 - Aout 2012 (Manoeuvres Sans Habilitation)Document2 pagesNF C 18-510 - F1 - Aout 2012 (Manoeuvres Sans Habilitation)Stéphane POGGINo ratings yet

- Comment Pirater Un FacebookDocument1 pageComment Pirater Un Facebookefegrh0% (1)

- Ordonnancement Multi-Critères Dans Le Cloud 2019Document63 pagesOrdonnancement Multi-Critères Dans Le Cloud 2019N AbderrahimNo ratings yet

- 4 - Gestion Des DisquesDocument34 pages4 - Gestion Des DisquesMohamed AnnaniNo ratings yet

- Modele Contrat TV Fiction Scen Episode Serie Hors ADESDocument45 pagesModele Contrat TV Fiction Scen Episode Serie Hors ADES4ykbjfyfhxNo ratings yet

- 3 PFE GuenxDocument64 pages3 PFE GuenxbillaemigeNo ratings yet