Professional Documents

Culture Documents

CorrecTion Examen 2012

Uploaded by

NasroCopyright

Available Formats

Share this document

Did you find this document useful?

Is this content inappropriate?

Report this DocumentCopyright:

Available Formats

CorrecTion Examen 2012

Uploaded by

NasroCopyright:

Available Formats

OFPPT Office de la Formation Professionnelle et de la Promotion du Travail Direction Recherche et Ingnierie de la Formation Correction EFF Session Juillet 2012

Filire : Techniques des Rseaux Informatiques Niveau : Technicien Spcialis

Epreuve : Thorique Barme : 40 points Dure : 4h

Partie I: Systme dexploitation rseaux

1. Vous tes administrateur d'un rseau comportant un contrleur de domaine fonctionnant sous Windows server 2003, et l'ensemble de vos ordinateurs clients fonctionnent sous Windows XP professionnel. ALI, utilisateur du domaine, dispose d'un profil itinrant. 1.1 Vous dsirez rendre ce profil obligatoire, que faites-vous ? 1.2 Dcrivez les diffrences entre les deux profils. 1.1 Modifier le nom du fichier user.dat en user.man 1.2 Voir Cours 2. A quoi sert un groupe de distribution ? Un groupe de distribution est utilis par les serveurs de messagerie. 3. Un groupe de scurit est-il groupe de distribution ? Oui, un groupe de scurit est un groupe de distribution 4. O est enregistr un profil itinrant et un profil obligatoire ? Les deux profils sont enregistrs dans un dossier partag dans un serveur. TRI Examen de Fin de Formation Session1 1/11

5. 5.1 Donner la commande Linux qui permet de crer un utilisateur beta avec les informations suivantes : Nom de le connexion : beta Nom complet : beta Mot de passe : P@ssw0rd et ne sexpire jamais. Groupe : eleves Rpertoire personnel : /home/beta qui contient une copie de /etc/skel. Compte : le compte sera dsactiv immdiatement aprs lexpiration du mot de passe. Login shell : bach Mot de passe : betabeta 5.2 Quels sont les fichiers qui seront inities par cette commande ? 5.1 useradd -c "utilisateur beta" -f 0 -G eleves m d /home/beta -k /etc/skel -s /bin/bash p betabeta beta 5.2 Les fichiers /etc/group, /etc/passwd et /etc/shadow/ 6. Vous tes ladministrateur dune entreprise qui dispose de deux serveurs DNS : DNS1 et DNS2. Le serveur DNS1 joue le rle du serveur DNS primaire et en mme temps un serveur web. Le serveur DNS2 joue le rle dun serveur DNS secondaire, serveur de messagerie et serveur FTP.

DNS1

DNS2

Citez les diffrents enregistrements ressources qui seront utiliss dans configuration DNS de cette entreprise ? Expliquer le rle de chaque enregistrement. Les enregistrements ressources qui seront utiliss : Pour DNS1 : Un enregistrement NS Un enregistrement A. Un Alias WWW TRI Examen de Fin de Formation Session1 2/11

Pour DNS2 : Un enregistrement NS Un enregistrement A. Un Alias mail. Un Alias ftp. Pour le rle de chaque enregistrement : Voir cours 7. Vous voulez redmarrer le service rseau d'un serveur Fedora. Quelle commande allez-vous excuter pour accomplir cette opration sans avoir besoin d'utiliser un chemin absolu ? Service network restart 8. Quelle commande permet dajouter une route sur une station Linux indiquant que les paquets destination du rseau 192.168.10.0/24 doivent passer par la passerelle 112.6.3.3 ? # route add -net 192.168.10.0/24 gw 112.6.3.3

9. Ecrire un script somme qui permet de calculer la somme des nombres rels donns comme arguments. Exemple dutilisation : #somme 1 2 3 4 5 1 + 2 + 3+ 4 + 5 = 15 Voir Cours. 10. Ecrire un script Compteur qui permet de compter tous les fichiers .txt contenu dans les sous rpertoires dun rpertoire donn. Voir Cours.

TRI Examen de Fin de Formation

Session1

3/11

Partie II: Rseaux et interconnexion

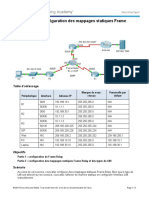

A. Le rseau de la compagnie SOFTCOM est comme suit :

1. Proposer un schma dadressage partir de ladresse 172.16.16.0/22 sous forme de tableau sachant que : Le site Sige compte actuellement 400 htes rparties sur quatre segments de 100 htes chacun. La dlgation Safi compte actuellement 50 htes. Les deux agences Marrakech et Laayoune comptent actuellement 12 htes chacune. Les liasons sries necessitent deux htes chacune.

Plusieurs solutions sont possibles, le plan dadressage nest pas unique.

TRI Examen de Fin de Formation

Session1

4/11

2. Le sige est compos actuellement de quatre directions de 100 htes chacune. Proposer un schma de la segmentation LAN du sige base sur les contraintes suivantes : La tolrance de panne doit tre soigneusement tudie. Chaque Direction peut avoir des employs dans lun des quatre tages du Sige. Utiliser le Plan dadressage de la question Numro 1.

Le schma doit contenir des liaisons redondantes avec utilisation du protocole STP 3. Configurer les interfaces sries des routeurs du site sachant que : Les liasons series sont ralise par des lignes spcialises de 64 K du siege vers les deux agences et de 128 K vers la dlegation de Marrakech.

Voir Cours

4. Au lieu dutiliser des liaisons spcialises pour les liaisons srie proposer un nouveau schma avec une solution Frame Relay et justifier ce choix.

Voir Cours

5. Donner la configuration des interfaces sries des routeurs pour la solution Frame Relay.

Voir Cours

TRI Examen de Fin de Formation

Session1

5/11

6. Que fait lACL suivante : access-list 100 permit icmp host 100.251.3.48 host 77.34.40.45 access-list 100 permit tcp host 100.251.3.48 host 77.34.40.45 established access-list 100 permit tcp host 100.251.3.48 host 77.34.40.45 eq 21 access-list 100 permit tcp host 100.251.3.48 host 77.34.40.45 eq 161 access-list 100 permit tcp host 100.251.3.48 host 77.34.40.45 eq 162 access-list 100 deny ip host 100.251.3.48 any access-list 100 permit ip any any ICMP: On autorise tout le traffic de 100.251.3.48 vers 77.34.40.45 TCP : On autorise les sessions tablies de 100.251.3.48 vers 77.34.40.45 ainsi que le protocole FTP et SNMP. Et on refuse tout autre trafic pour la machine 100.251.3.48 Tout autre trafic est autoris. 7. Que fait lACL suivante : access-list 120 permit udp 193.168.128.0 0.0.127.255 any access-list 120 permit tcp 193.168.128.0 0.0.127.255 any eq 25 access-list 120 permit tcp 193.168.128.0 0.0.127.255 any eq 53 access-list 120 permit tcp 193.168.128.0 0.0.127.255 any eq 514 access-list 120 permit tcp 193.168.128.0 0.0.127.255 any eq 515 access-list 120 permit tcp 193.168.128.0 0.0.127.255 any gt 950 access-list 120 permit icmp 193.168.128.0 0.0.127.255 any

UDP: on autorise tout le trafic TCP: on autorise - smtp (25) - DNS (53) - rcommande (514) - imprimante (515) et les ports >950 ICMP: on autorise tout le trafic B. On considre le rseau suivant, compos de trois commutateurs com1, com2 et com3 (un commutateur central com2 en Ethernet Gigabit et des commutateurs d'extrmits com1 et com3 en Ethernet 100Mb/s avec des liaisons en Ethernet Gigabit pour se connecter au commutateur central. Le rseau est compos de deux segments Vlan2 et Vlan3. Les serveurs doivent tre accessibles par les postes des deux Vlans. TRI Examen de Fin de Formation Session1 6/11

1. Donnez les tables de commutation des diffrents commutateurs aprs le dmarrage du rseau. (NB : on prend la convention suivante pour le nommage des adresses MAC des diffrents priphriques: MAC-Nomdupriphrique Exemple : MAC-PC1). Table de commutation Com2: Port Gi3/1 Gi4/1 Gi1/1 Gi2/1 Table de commutation Com1: Port TRI Examen de Fin de Formation Session1 @MAC 7/11 @MAC MAC-serveur1 MAC-serveur2 MAC-PC1 MAC-PC2 MAC-PC3 MAC-PC4

Gi1/1 Fa1/1 Fa2/1 Table de commutation Com3: Port Gi1/1 Fa2/1 Fa3/1

MAC-serveur1 MAC-serveur2 MAC-PC3 MAC-PC4 MAC-PC1 MAC-PC2

@MAC MAC-serveur1 MAC-serveur2 MAC-PC1 MAC-PC2 MAC-PC3 MAC-PC4

2. Est-ce que la carte rseau d'un serveur peut tre associe plusieurs VLAN 802.1Q en mme temps? justifier la rponse. Les cartes rseaux des serveurs ont la capacit dadhrer plusieurs Vlans en mme temps. 3. Quelle est la diffrence entre la commutation symtrique et la commutation asymtrique ? Voir cours 4. On veut permettre aux utilisateurs des deux Vlans de communiquer avec les serveurs. Quelles solutions proposez-vous? Mettre les serveurs dans les deux Vlans. 5. Aussi on veut restreindre laccs aux serveurs par des listes de contrle daccs en ajoutant un autre Vlan pour les serveurs. Quelles solutions proposez-vous? Ajouter un routeur pour le routage entre les Vlans. Et montrer linterconnexion des diffrents priphriques. 6. Quel est le commutateur le plus convenable pour quil soit racine ? Le commutateur Com2 7. Le rseau est-il rsistant aux pannes ? Justifier la rponse. Oui parce quil contient des liaisons redondantes avec le protocole STP.

TRI Examen de Fin de Formation

Session1

8/11

8. Le paquet suivant a t captur au niveau du poste de travail PC3 : 00 60 97 61 1d 72 00 90 bf 5a 9c 10 08 00 45 00 00 29 03 0b 00 00 32 06 e5 50 c1 33 19 48 86 ce 3f 2a 04 60 00 17 7e 8b 82 2a 7f 0d 32 e8 50 18 10 00 2d 35 00 00 1b 8.1 Quelles sont les adresses MACs sources et destination ? Mac source : 00-90-bf-5a-9c-10 Mac destination : 00-60-97-61-1d-72 8.2 Quel est le protocole encapsul dans la trame Ethernet ? Champ protocole : 0800 alors cest le protocole IP 8.3 Quelles sont les adresses IPs sources et destination (Base dcimale) ? @IP source : (c1 33 19 48)H : 193.51.25.72 @IP destination : (86 ce 3f 2a)H : 134.206.57.42 8.4 Quel est le protocole de couche 4? Code protocole : 06 alors cest le protocole TCP. 8.5 Quels sont les ports sources et destination (Base dcimale) ? Port source : 1120 Port destination : 23

TRI Examen de Fin de Formation

Session1

9/11

9. Lentreprise souhaite connecter son rseau lInternet dune manire scurise. Il prvoit linstallation dun pare feu matriel charg de contrler les accs au rseau interne, vis--vis des rseaux externes. Les serveurs serveur1 et serveur2 seront accessibles de lInternet. 9.1 Quel est lintrt de la zone DMZ ? Voir cours 9.2 Donner la nouvelle architecture rseaux avec lajout du pare-feu en montrant la position du pare-feu par rapport aux lments du rseau local et de lInternet. 10. Lentreprise dcide de renforcer la scurit par lutilisation essayant de manire exhaustive toutes les cls possibles. 10.1 Dcrire les deux solutions de la scurit des rseaux bass sur le cryptage ? Voir Cours 10.2 Combien y a-t-il de cls ? 2 puissance 64 10.3 Combien de cls en moyenne essaierez-vous ? 50% du nombre de cls 10.4 Dcrire le principe de la signature lectronique en montrant les diffrents services de scurit ? Voir Cours 10.5 Quelles sont les diffrences entre la confidentialit, lauthentification et lintgrit dun message ? Sont-elles ncessairement lies ? Donner des exemples. Voir Cours 10.6 Dfinir les attaques de scurit suivantes : ARP spoofing Buffer Overflow Tcp Sync flooding d'un systme de

chiffrement symtrique avec une cl de 64 bits. Vous cherchez valuer ce systme en

TRI Examen de Fin de Formation

Session1

10/11

Voir Cours

TRI Examen de Fin de Formation

Session1

11/11

You might also like

- MAITRISER Python : De l'Apprentissage aux Projets ProfessionnelsFrom EverandMAITRISER Python : De l'Apprentissage aux Projets ProfessionnelsNo ratings yet

- Memoire 2023Document108 pagesMemoire 2023Tirache HabibeNo ratings yet

- Ch1-Base Du Système GNU - Linux Et Commandes Unix PDFDocument21 pagesCh1-Base Du Système GNU - Linux Et Commandes Unix PDFnissrineNo ratings yet

- 1.5.3.6 Packet Tracer - Communicating in A Cyber WorldDocument4 pages1.5.3.6 Packet Tracer - Communicating in A Cyber Worldblackmamba etti jeanNo ratings yet

- 2014 SRI - Reseaux - SujetDocument6 pages2014 SRI - Reseaux - Sujetmeriam100% (1)

- Cours Fondements 2020 PDFDocument124 pagesCours Fondements 2020 PDFYassminaNo ratings yet

- Techniques de Reseaux Informatiques PDFDocument193 pagesTechniques de Reseaux Informatiques PDFÅbd Ęl ÅzįzNo ratings yet

- Séance 02 - 19 - Systèmes RépartisDocument41 pagesSéance 02 - 19 - Systèmes RépartisibouNo ratings yet

- TP 2Document9 pagesTP 2soula11No ratings yet

- Chapitre 2 Client ServeurDocument10 pagesChapitre 2 Client ServeurMohamed Ahmed AbdillahiNo ratings yet

- Corrige2Examen de RéseauBTS SRIDocument4 pagesCorrige2Examen de RéseauBTS SRIsamibdzNo ratings yet

- Correction QCM Oracle 11 G AdministrationDocument34 pagesCorrection QCM Oracle 11 G AdministrationFarahNo ratings yet

- Tp2linux PDFDocument2 pagesTp2linux PDFzahra gharbiNo ratings yet

- TP Creation TablespaceDocument2 pagesTP Creation TablespaceMaryem Baihat100% (1)

- TD2 SSLDocument2 pagesTD2 SSLMariem MhamdiNo ratings yet

- Support de CoursDocument6 pagesSupport de Coursbouzid mhamdiNo ratings yet

- 4t s1-01-04 TP - Windows 2008 - Utilisateurs Et DroitsDocument4 pages4t s1-01-04 TP - Windows 2008 - Utilisateurs Et Droitsapi-265330012No ratings yet

- TP4 PDFDocument7 pagesTP4 PDFYassminaNo ratings yet

- IntroductionDocument77 pagesIntroductionkhadxaNo ratings yet

- Seii - TP N°4Document3 pagesSeii - TP N°4yaadddNo ratings yet

- Etude Comparative Des Solutions CloudDocument17 pagesEtude Comparative Des Solutions CloudhadileNo ratings yet

- Résumer L'AdministrationDocument1 pageRésumer L'AdministrationAhmed EL MirNo ratings yet

- td1 PDFDocument4 pagestd1 PDFAhmed AbdmoulehNo ratings yet

- UE: Administration Systèmes & Réseaux: TP-1: Administration de Base D'un Système (Corrigé)Document2 pagesUE: Administration Systèmes & Réseaux: TP-1: Administration de Base D'un Système (Corrigé)Yessine SahnounNo ratings yet

- Examen SansFil-2016Document2 pagesExamen SansFil-2016Ouadoudi Zytoune100% (1)

- TP Sécurité MasterDocument5 pagesTP Sécurité Masterr00TNo ratings yet

- TP1 ProcessusDocument10 pagesTP1 ProcessusABID HananeNo ratings yet

- LAB 3 Certificat SSL Auto SignéDocument8 pagesLAB 3 Certificat SSL Auto SignéEzechiel KouameNo ratings yet

- Exposé TourismeDocument30 pagesExposé TourismeAMINA MIHOUB100% (1)

- 2 Chapitre2 v1 Partie2 2Document44 pages2 Chapitre2 v1 Partie2 2Hassan EL MalloukyNo ratings yet

- Gestion Des Processus Sous LinuxDocument4 pagesGestion Des Processus Sous LinuxblacosNo ratings yet

- S43-TD1 Chapitre 1 2 3Document2 pagesS43-TD1 Chapitre 1 2 3IaneMorrisonNo ratings yet

- Sujet TP SambaDocument2 pagesSujet TP SambaImade EddineNo ratings yet

- Commande LinuxDocument6 pagesCommande LinuxzakariaffmNo ratings yet

- Atelier 2Document3 pagesAtelier 2dddr eeNo ratings yet

- Service Web (SOAP)Document28 pagesService Web (SOAP)ARSENENo ratings yet

- Webmail-Serveurs Pop Et SMTP Des Fai Au SénégalDocument6 pagesWebmail-Serveurs Pop Et SMTP Des Fai Au SénégalChris BechNo ratings yet

- Examen 102 LongDocument6 pagesExamen 102 LongPape Mignane FayeNo ratings yet

- QCM DNSDocument2 pagesQCM DNSSaalim DiakitéNo ratings yet

- Technologies Du Web PDFDocument3 pagesTechnologies Du Web PDFSelma ArabiNo ratings yet

- 05 - Gestion Des PermissionsDocument8 pages05 - Gestion Des Permissionsab_laaroussiNo ratings yet

- 4.2.1.4 Packet Tracer - Configuring Static Frame Relay Maps InstructionsDocument2 pages4.2.1.4 Packet Tracer - Configuring Static Frame Relay Maps Instructionsكل مايهمكمNo ratings yet

- Filtr G Ae: Exercice1Document3 pagesFiltr G Ae: Exercice1farhat sidNo ratings yet

- Exercice1 UnixxDocument6 pagesExercice1 UnixxInstitut HfidNo ratings yet

- Correction - Crypto Classique & ModerneDocument7 pagesCorrection - Crypto Classique & ModerneFISTORNo ratings yet

- TD PDFDocument3 pagesTD PDFestrella nounamoNo ratings yet

- Utiliser Le Logiciel GNS3 Avec GNS3-VM Pour Émuler Vos Équipements Réseaux - Le Guide Du SysopsDocument13 pagesUtiliser Le Logiciel GNS3 Avec GNS3-VM Pour Émuler Vos Équipements Réseaux - Le Guide Du SysopsABBASSI RABAHNo ratings yet

- TD4+TP SocketDocument1 pageTD4+TP SocketSIDIAZZNo ratings yet

- TP3 EnonceDocument4 pagesTP3 EnonceSaid AbbaouiNo ratings yet

- TP 3 SQL Loader 2021 2022Document4 pagesTP 3 SQL Loader 2021 2022yassineNo ratings yet

- Examen 4Document6 pagesExamen 4Mouhcine RomaniNo ratings yet

- TD1 SQL Cor PDFDocument4 pagesTD1 SQL Cor PDFissamNo ratings yet

- 1.6-Transmission Des Données Via Des FormulairesDocument10 pages1.6-Transmission Des Données Via Des FormulairesAlaa EddineNo ratings yet

- PFE M3 GESTION ASC FinalDocument92 pagesPFE M3 GESTION ASC FinalSayed NederNo ratings yet

- TD Transaction PDFDocument2 pagesTD Transaction PDFromuald LaneNo ratings yet

- Manuel Exos Tech WebDocument53 pagesManuel Exos Tech WebYouness Nachid-Idrissi0% (1)

- QCM TP IgpDocument3 pagesQCM TP IgpSOUKHRATINo ratings yet

- TP4 - 10 Techniques Pour Détecter Un Virus InformatiqueDocument7 pagesTP4 - 10 Techniques Pour Détecter Un Virus Informatiquequit_youNo ratings yet

- Bureaux Accueil Def 2015Document2 pagesBureaux Accueil Def 2015NasroNo ratings yet

- Examen de Fin de Formation TSD 2014 TheoriqueDocument1 pageExamen de Fin de Formation TSD 2014 TheoriqueNasroNo ratings yet

- VPNDocument10 pagesVPNAdama ShittuNo ratings yet

- Listes D - AccèsDocument16 pagesListes D - AccèsNasroNo ratings yet

- Couche Liaison Protocol EsDocument6 pagesCouche Liaison Protocol EsNasroNo ratings yet

- Chapitre 7 EvenementsDocument31 pagesChapitre 7 Evenementsnajib lmatiNo ratings yet

- NT 092ed5 FRDocument24 pagesNT 092ed5 FRSu SuppbxNo ratings yet

- EPSON AcuLaser CX11NF Guide Utilisation Epson31439euDocument531 pagesEPSON AcuLaser CX11NF Guide Utilisation Epson31439euyakaka33No ratings yet

- Programmation CDocument123 pagesProgrammation Cmajidetn6524No ratings yet

- Andrihajajoseph ESPA ING 05Document70 pagesAndrihajajoseph ESPA ING 05Njaka RandNo ratings yet

- Equilibrage Des Charges Dans Réseau, Mécanismes de Redondance OuDocument48 pagesEquilibrage Des Charges Dans Réseau, Mécanismes de Redondance OuEl Hadji Malick Gueye75% (4)

- Plans D'hébergementDocument1 pagePlans D'hébergementMahfoud CHALABINo ratings yet

- Rapport - PFE - Gestion - Incidents - (1) Zeghari & Hamdoun 12Document68 pagesRapport - PFE - Gestion - Incidents - (1) Zeghari & Hamdoun 12begupineNo ratings yet

- Suppression Vanne EGRDocument14 pagesSuppression Vanne EGRriri100% (1)

- 000 - Opengl - Notes Cours - 2012Document41 pages000 - Opengl - Notes Cours - 2012InfoTechNewsNo ratings yet

- Les EnregistrementsDocument5 pagesLes EnregistrementsGlamour DzairNo ratings yet

- Cours Laravel 9 - Les NotificationsDocument9 pagesCours Laravel 9 - Les NotificationsKHALID EDAIGNo ratings yet

- EXAMEN-info GestionDocument2 pagesEXAMEN-info GestionHanane A.No ratings yet

- CV Graphiste PDFDocument1 pageCV Graphiste PDFdizmillsNo ratings yet

- Seq3 AlgoDocument7 pagesSeq3 Algondiaye ndiraNo ratings yet

- Formations À DistanceDocument17 pagesFormations À DistanceJoseph Rodelson JrbjgNo ratings yet

- Exa CppCsDocument3 pagesExa CppCsgelesanaNo ratings yet

- Web Statique TP1Document4 pagesWeb Statique TP1Maryem BaihatNo ratings yet

- TP 2-Dhcpv6 FR Énoncé 1Document4 pagesTP 2-Dhcpv6 FR Énoncé 1adam.chemenguiNo ratings yet

- Programme Linux - Virtualiser Vos Systèmes Avec KVMDocument2 pagesProgramme Linux - Virtualiser Vos Systèmes Avec KVMJbir DoniaNo ratings yet

- Lan Et WanDocument10 pagesLan Et WanPetru BragaNo ratings yet

- Ip MPLS PDFDocument66 pagesIp MPLS PDFsouhyrNo ratings yet

- Calcul Haute PerformanceDocument21 pagesCalcul Haute PerformanceMehdi BozzoReyNo ratings yet

- FeuilletageDocument25 pagesFeuilletageTJOMB THEODORENo ratings yet

- Atngs45 FRDocument62 pagesAtngs45 FRBsaradel SaradelNo ratings yet

- No SQLDocument16 pagesNo SQLBen Ouaghrem AnasNo ratings yet

- Modèle Des Logiciels Libres Pour L'économie SocialeDocument10 pagesModèle Des Logiciels Libres Pour L'économie SocialeCaroline BaillezNo ratings yet

- Une Année en PS - Nathan PDFDocument31 pagesUne Année en PS - Nathan PDFM-H ChevalNo ratings yet

- Rapport Projet Leader-FollowerDocument24 pagesRapport Projet Leader-FollowerPascal BerthouNo ratings yet

- Cyber DocsDocument58 pagesCyber DocsIsabel SilvaNo ratings yet