Professional Documents

Culture Documents

Cypherpunks - PDF 1

Uploaded by

Roberto Della ChiesaOriginal Title

Copyright

Available Formats

Share this document

Did you find this document useful?

Is this content inappropriate?

Report this DocumentCopyright:

Available Formats

Cypherpunks - PDF 1

Uploaded by

Roberto Della ChiesaCopyright:

Available Formats

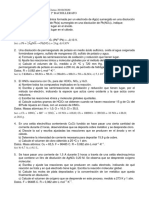

Julian Assange es el editor en jefe de WikiLeaks y el destinatario del 2009 Amnista Internacional New Media Award, el 2011 Sydney

Peace Fundacin Medalla de Oro, el Premio 2011 Walkley para el Periodismo y el 2011 Martha Gellhorn Premio. Un contribuidor original a la cypherpunk lista de correo, que es el creador de numerosos programas proyectos en lnea con la filosofa cypherpunk, incluyendo el sistema de cifrado y Rubberhose el cdigo original de WikiLeaks. Es coautor (Con Sulette Dreyfus) del metro, un la historia del movimiento internacional de los piratas cibernticos. O Libros www.orbooks.com Foto del autor Allen Fotografa Clark Fotografa de la portada Wikimedia Commons Diseo de la portada Bathcat Ltd. El Internet ha dado lugar a las revoluciones en todo el mundo, pero la represin es ahora en pleno apogeo. Como sociedades enteras se mueven los programas de vigilancia en lnea, los medios de se estn desplegando a nivel mundial. Nuestra civilizacin ha llegado a una encrucijada. En uno direccin se encuentra un futuro la promocin de "la privacidad de los dbiles y la transparencia de los poderosos ", y en el otro es un Internet que transfiere el poder sobre toda poblaciones a un complejo inexplicable de las agencias de espionaje y sus transnacionales aliados corporativos. Cypherpunks son activistas que abogan por el uso masivo de la fuerte criptografa como una manera proteger nuestras libertades bsicas contra este ataque. Julian Assange, el editor en jefe y el visionario detrs de WikiLeaks, tiene sido una voz lder en el movimiento cypherpunk desde la dcada de 1990. Ahora, en un nuevo libro oportuno e importante, Assange rene a un grupo de rebeldes

pensadores y activistas de la primera lnea de la batalla por el ciberespacio para discutir si el internet se emanciparse o esclavizar a todos nosotros. EL INTERNET ES UNA AMENAZA A la civilizacin humana -Julian Assange, de la introduccin al cypherpunks Julian Assange Cypherpunks Todos los derechos reservados. Ninguna parte de esta publicacin puede ser reproducida o transmitida en cualquier forma o por cualquier medio, electrnico o mecnico, de fotocopia, grabacin o cualquier sistema de almacenamiento y recuperacin de informacin, sin el permiso por escrito del editor, excepto breves pasajes para fines de revisin. Datos de catalogacin en la publicacin se encuentra disponible en la Biblioteca del Congreso. Un registro de catlogo de este libro se encuentra disponible en la Biblioteca Britnica. ISBN 978-1-939293-00-8 rstica ISBN 978-1-939293-01-5 e-book Este libro se encuentra en el tipo de letra Minion. Componga por Lapiz Digital, Chennai, India. Impreso por bibliobs en los Estados Unidos y el IPC Books Ltd en el Reino Unido. La edicin impresa EE.UU. de este libro trata sobre Forest Stewardship Council-certificado, papel reciclado el 30%. La impresora, biblioteca mvil, es 100% elica. QU ES UN cypherpunk? Cypherpunks abogan por el uso de la criptografa y mtodos similares como medios para lograr la sociedad y la poltica cambio1 Fundada a principios de 1990, el movimiento ha sido muy activo durante la dcada de 1990 "cryptowars" y despus de la primavera de Internet 2011. El cypherpunk trmino, derivado de (cifrado) de cifrado y el punk, esta en el Diccionario Ingls de Oxford en 2006.2

CONTENIDOS INTRODUCCIN: UN LLAMADO A LAS ARMAS CRIPTOGRFICOS Participantes de la discusin NOTA DEL EDITOR NOTA SOBRE LOS INTENTOS DE VARIOS persiguen a Wikileaks Y PERSONAS RELACIONADAS CON ELLA COMUNICACIN MAYOR VERSUS MAYOR VIGILANCIA La militarizacin del ciberespacio LUCHA vigilancia total A LAS LEYES DEL HOMBRE SECTOR PRIVADO ESPIONAJE LUCHA DE VIGILANCIA CON TOTALES LAS LEYES DE LA FISICA LA INTERNET Y LA POLTICA LA INTERNET Y LA ECONOMA CENSURA PRIVACIDAD PARA LOS DEBILES, TRANSPARENCIA PARA LOS PODEROSOS RATAS EN LA OPERA HOUSE NOTAS FINALES 141 149 163 59 67 87 113 21 33 41 51 13 1 7 11

1 INTRODUCCIN: UN LLAMADO A LAS ARMAS CRIPTOGRFICOS Este libro no es un manifiesto. No hay tiempo para eso. Este libro es una advertencia. El mundo no se desliza, pero al galope en una nueva distopa transnacional. Este desarrollo no se ha reconocido adecuadamente fuera de los crculos de seguridad nacional. Se ha escondido en el secreto, la complejidad y la escala. El Internet, nuestra mayor herramienta de la emancipacin, se ha transformado en el facilitador ms peligrosa de totalitarismo que hemos visto nunca. El Internet es una amenaza para la civilizacin humana. Estas transformaciones han ocurrido en silencio, porque los que saben lo que est pasando en el trabajo en el sector de la vigilancia global y no tienen incentivos para hablar. Abandonados a su propia trayectoria, en pocos aos, la civilizacin

mundial ser una distopa vigilancia posmoderno, donde escapar de todo, pero los individuos ms cualificados ser imposible. De hecho, ya podemos estar all. Mientras que muchos escritores han considerado qu significa Internet para la civilizacin mundial, estn equivocados. Ellos estn equivocados, porque no tienen el sentido de la perspectiva que aporta la experiencia directa. Se equivocan porque nunca han conocido al enemigo. Ninguna descripcin del mundo sobrevive el primer contacto con el enemigo. J U L I A N A S A S E S P E T A L. 2 Hemos conocido al enemigo. Durante los ltimos seis aos, WikiLeaks ha tenido conflictos con casi todos los estados poderosos. Sabemos que el nuevo estado de la vigilancia de un perspectiva privilegiada, ya que se han sondeado sus secretos. Sabemos desde la perspectiva de un combatiente, porque hemos tenido que proteger nuestro personas, nuestras finanzas y nuestras fuentes de la misma. Sabemos que desde una perspectiva global punto de vista, ya que tenemos las personas, los bienes y la informacin en casi todos los pases. Sabemos que desde la perspectiva del tiempo, debido a que han estado luchando contra este fenmeno durante aos y han visto que el doble y difundir, una y otra vez. Es un parsito invasor, engordando sociedades off que se funden con el internet. Se est rodando sobre el planeta, infectando a todos los Estados y pueblos antes. Qu se debe hacer? rase una vez en un lugar que no era ni aqu ni all, nosotros, los constructores y los ciudadanos de los jvenes internet discutimos la futuro de nuestro nuevo mundo. Hemos visto que las relaciones entre todas las personas seran mediada por nuestro nuevo mundo, y que la naturaleza de los estados, que son definida por la forma de intercambio de informacin, el valor econmico las personas y fuerza, tambin cambiara. Vimos que la fusin entre las estructuras y estatales existentes

Internet ha creado una apertura para cambiar la naturaleza de los estados. En primer lugar, recordar que los Estados son los sistemas a travs del cual la fuerza coercitiva flujos. Facciones dentro de un estado pueden competir por el apoyo, lo que democrtica fenmenos de superficie, pero las bases de los estados son los aplicacin sistemtica, y la evitacin de la violencia. Propiedad de la tierra, propiedad, rentas, dividendos, impuestos, multas judiciales, censura, derechos de autor CHESPRPUNKS 3 y las marcas estn impuestas por la aplicacin amenazado de Estado violencia. La mayora de las veces ni siquiera somos conscientes de lo cerca que la violencia que somos, porque todas las concesiones de subvenciones para evitarlo. Como marineros oliendo la brisa, que rara vez contemplan cmo nuestra superficie mundo est apoyado desde abajo por la oscuridad. En el nuevo espacio de la Internet lo que sera el mediador de fuerza coercitiva? Es ms, tiene sentido hacer esta pregunta? En este otro mundo espacio, este reino aparentemente platnica de las ideas y el flujo de informacin, Podra haber una idea de la fuerza coercitiva? Una fuerza que podra modificar registros histricos, telfonos grifo, personas separadas, transformar la complejidad en escombros, paredes y erguido, como un ejrcito de ocupacin? La naturaleza platnica de la Internet, las ideas y los flujos de informacin, est degradado por sus orgenes fsicos. Sus fundamentos son el cable de fibra ptica lneas que se extiende por los fondos ocenicos, satlites girando por encima de nuestra cabezas, servidores informticos en edificios en las ciudades de Nueva York a Nairobi. Al igual que el soldado que mat a Arqumedes con un simple cuchillo, as tambin una milicia armada podra tomar el control del desarrollo de pico de la civilizacin occidental, nuestro reino platnico.

El nuevo mundo de la Internet, abstrado del viejo mundo de tomos bruta, anhelaban la independencia. Sin embargo, los Estados y sus amigos trasladado a controlar nuestro nuevo mundo-mediante el control de sus fundamentos fsicos. El Estado, como un ejrcito en torno a un pozo de petrleo, o de un agente de aduanas sobornos de extraccin en la frontera, no tardaran en aprender a aprovechar su control del espacio fsico para ganar control sobre nuestro reino platnico. Sera prevenir la independencia que habamos soado y, a continuacin, en cuclillas sobre la fibra lneas de fibra ptica y alrededor de las estaciones terrestres de satlites, que ira a misa J U L I A N A S A S E S P E T A L. 4 interceptar el flujo de informacin de nuestro nuevo mundo, su propia esenciaaun cuando todas las relaciones humanas, econmicas y polticas lo abraz. El estado liberarse dentro de las venas y arterias de nuestras nuevas sociedades, engullendo toda relacin expresa o comunicados, cada web pgina leda, cada mensaje enviado y cada pensamiento buscado en Google, y luego almacenar este conocimiento, miles de millones de interceptaciones al da, no soada de poder, en grandes almacenes de alto secreto, para siempre. Se ira a la ma y la ma otra vez este tesoro, la produccin intelectual privada colectiva de la humanidad, con cada vez ms sofisticados y el patrn de bsqueda de algoritmos de bsqueda, enriquecer el tesoro y maximizar el desequilibrio de poder entre interceptores y el mundo de interceptees. Y entonces el Estado reflejan lo que haba aprendido de nuevo en el mundo fsico, para iniciar guerras, a abejones de blanco, para manipular los comits de la ONU y acuerdos comerciales, y para hacer favores para su amplia red interconectada de las industrias, los insiders y compinches. Pero descubrimos algo. Nuestra nica esperanza contra la dominacin total. Una esperanza que con valenta, la inteligencia y la solidaridad que podran utilizar de resistir. Una extraa caracterstica del universo fsico que vivimos El mundo cree en el cifrado.

Es ms fcil para cifrar la informacin de lo que es para descifrarlo. Vimos que podamos usar esta extraa propiedad para crear las leyes de un mundo nuevo. Para abstraer nuestro nuevo reino platnico de su base bases de satlites, cables submarinos y sus controladores. A fortalecer nuestro espacio detrs de un velo de cifrado. Para crear nuevas tierras prohibi a aquellos que controlan la realidad fsica, ya seguirnos en ellos requeriran recursos infinitos. Y de esta manera para declarar la independencia. Los cientficos del Proyecto Manhattan descubrieron que el universo permitido la construccin de una bomba nuclear. Esto no fue un CHESPRPUNKS 5 conclusin obvia. Armas nucleares Tal vez no estaban dentro del las leyes de la fsica. Sin embargo, el universo cree en bombas atmicas y reactores nucleares. Se trata de un fenmeno que los bendice universo, al igual que sal, el mar o las estrellas. Del mismo modo, el universo, el universo fsico, tiene esa propiedad que hace posible que un individuo o un grupo de individuos que fiable, de forma automtica, incluso sin saberlo, cifrar algo, as que todos los recursos y toda la voluntad poltica de la superpotencia ms fuerte en la tierra no se puede descifrar. Y los caminos de cifrado entre las personas pueden encajar entre s para crear zonas libres de la la fuerza coercitiva del estado exterior. Libre de intercepcin masiva. Libre del control del Estado. De esta manera, las personas pueden oponerse a su voluntad a la de un completamente movilizado superpotencia y ganar. El cifrado es una forma de realizacin de las leyes de la fsica, y no escuchan a las bravatas de los estados, incluso transnacional distopas vigilancia.

No es obvio que el mundo tena que trabajar de esta manera. Pero de alguna manera el universo sonre en el cifrado. La criptografa es la forma ms extrema de la accin directa no violenta. Mientras que los estados de armas nucleares puede ejercer la violencia ilimitada sobre incluso millones de personas, la criptografa fuerte significa que un estado, incluso mediante el ejercicio de la violencia sin lmites, no puede violar la intencin de individuos para mantener secretos de ellos. Criptografa fuerte puede resistir a una aplicacin ilimitada de la violencia. Ninguna cantidad de fuerza coercitiva alguna vez resolver un problema de matemticas. Pero podramos tener este extrao hecho sobre el mundo y construir para ser un bloque de construccin bsico emancipadora por la independencia de la humanidad en el reino platnico de la Internet? Y a medida que las sociedades J U L I A N A S A S E S P E T A L. 6 se fusion con el Internet puede que la libertad y luego se refleja de nuevo en la realidad fsica de redefinir el Estado? Recordemos que los Estados son los sistemas que determinan dnde y cmo se aplica sistemticamente la fuerza coercitiva. La cuestin de la cantidad de fuerza coercitiva puede filtrarse en la platnica mbito de la Internet del mundo fsico es contestada por criptografa y los ideales cypherpunks. Como afirma fusin con el internet y el futuro de nuestra civilizacin se convierte en el futuro de Internet, hay que redefinir la fuerza relaciones. Si no lo hacemos, la universalidad de Internet se fusionar mundial la humanidad en una red gigante de vigilancia masiva y el control de masas. Debemos dar la alarma. Este libro es el grito de un vigilante en el noche.

El 20 de marzo de 2012, mientras estaba bajo arresto domiciliario en el Reino Unido espera de su extradicin, que se reuni con tres amigos y compaeros atalayas en el principio de que tal vez al unsono nuestras voces puedan despertar a la ciudad. Tenemos que comunicar lo que hemos aprendido mientras que todava hay una oportunidad para que usted, el lector, para entender y actuar sobre lo que est sucediendo. Es hora de hacer frente a los brazos de nuestro nuevo mundo, para luchar por nosotros mismos y para aquellos que amamos. Nuestra tarea es asegurar la libre determinacin en lo que podamos, para mantener volver la prxima distopa donde no podemos, y si todo lo dems falla, a acelerar su autodestruccin. -Julian Assange, Londres, octubre 2012 7 Participantes de la discusin Julian Assange es el editor en jefe y el visionario detrs de WikiLeaks.3 Un contribuidor original a la lista de correo Cypherpunk, Julian es ahora uno de los exponentes ms importantes de la filosofa cypherpunk del mundo. Su trabajo con WikiLeaks ha dado poltica moneda al tradicional yuxtaposicin cypherpunk: ". privacidad de los dbiles, la transparencia de los poderosos" Aunque su obra ms visible implica el ejercicio vigoroso de la libertad de expresin para forzar la transparencia y la rendicin de cuentas a las instituciones poderosas, tambin es un crtico incisivo del Estado y usurpacin corporativa de la privacidad de los individuos. Julian es el autor de numerosos proyectos de software en lnea con la filosofa cypherpunk, como el TCP / IP Port Scanner strobe.c primero, el sistema de archivos cifrado negable rubberhose, y el cdigo original para WikiLeaks.4 En su adolescencia Julian era un equipo temprano y el investigador de seguridad de la red, antes de que algunos tipos de piratera se han definido en la ley como una actividad criminal. Posteriormente, un activista y el proveedor de servicios de Internet a Australia durante la dcada de 1990, Julian tambin ha co-escrito una historia del movimiento internacional de hackers con Sulette Dreyfus, titulado Underground, en el que la pelcula Underground: The Julian Assange historia era vagamente based.5 Julian Assange ET AL. 8

JACOB APPELBAUM es uno de los fundadores de Noisebridge en San Francisco, un miembro de la Berln Chaos Computer Club y developer.6 Jacob es un abogado e investigador del Proyecto Tor, que es un sistema de anonimato en lnea para todas las personas que se resisten a la vigilancia y eludir internet censorship.7 Su enfoque en la ltima dcada ha estado ayudando a los activistas de derechos humanos y ambientales. Con este objetivo, ha publicado la novela de seguridad, la privacidad y el anonimato relacionados investigacin en varias reas de la informtica forense para mdicos marihuana. Jacob cree que todo el mundo tiene el derecho de leer, sin restricciones, y el derecho a expresarse libremente, sin ninguna excepcin. En 2010, cuando Julian Assange no pudo dar una conferencia en Nueva York, Jacob dio la charla en su lugar. Desde entonces, sus amigos y su familia han sido hostigados por el gobierno de los Estados Unidos: interrogados en aeropuertos, sometidos a cacheos invasivos mientras est amenazado con implcita inminente violacin en las crceles por parte de funcionarios encargados de hacer cumplir la ley, tenan sus equipos confiscados y sus servicios en lnea estn sujetos a secreto citacin. Jacob se avasall por estas medidas, sigue luchando asuntos legales en curso, y sigue siendo un firme defensor de la libertad de expresin, y un partidario vocal de WikiLeaks. ANDY MLLER-Maguhn es un miembro de largo plazo del Chaos Computer Club en Alemania, el ex miembro del directorio y spokesman.8 l es uno de los co-fundadores de EDRI, European Digital Rights, una ONG para la observancia de los derechos humanos en el digitales determinante etreo9 De 2000 a 2003 fue elegido por los usuarios de Internet en Europa para ser el director europeo de la ICANN, la Corporacin de Asignacin de Nombres y Nmeros de Internet, que es responsable de las polticas en todo el mundo de cmo los "nombres y nmeros" de Internet debe run.10 Es especialista en telecomCYPHERPUNKS 9 comunicacin y otros sistemas de vigilancia, trabajando en una capacidad periodstica en la industria de la vigilancia con el wiki del proyecto, buggedplanet.info.11 Andy trabaja en comunicaciones criptogrficas y crean con otros, una compaa llamada Cryptophone, que comercializa dispositivos de comunicaciones de voz seguras a los clientes comerciales y est proporcionando estratgica consultora en el contexto de la red architecture.12 Jeremie ZIMMERMANN es el co-fundador y portavoz del grupo de defensa de los ciudadanos La Quadrature du Net, la organizacin europea ms importante defender los derechos del anonimato en lnea y la promocin conocimiento de los ataques en lnea reguladoras freedoms.13 Jrmie trabaja para construir herramientas para el pblico a utilizar para tomar parte en el debate pblico y para tratar de cambiar las cosas. Est principalmente involucrado en las guerras de autor, el debate en torno a otras cuestiones de reglamentacin que son cruciales para el futuro de un internet libre y la neutralidad de la red. Recientemente, el grupo La Quadrature du Net tuvo un xito histrico en la poltica europea, con xito

clculo de una campaa pblica para derrotar el Acuerdo contra la falsificacin y Comercio (ACTA) en el Parlamento Europeo. Poco despus de participar en la discusin que forma la base de este libro, Jrmie fue detenido por dos agentes del FBI, mientras que salir de los Estados Unidos, y fue interrogado acerca de WikiLeaks.

11 NOTA DEL EDITOR Para aumentar la accesibilidad Cypherpunks 'a un lector general, cada uno de los participantes en la discusin original se le dio la oportunidad de ampliar sustancialmente el, aclarar y nota sus puntos. El orden del manuscrito editado en adhiere generales a la dinmica de la discusin original.

13 NOTA SOBRE LOS INTENTOS PARA VARIOS Wikileaks y perseguir a la gente Asociados a ella En varios puntos de las siguientes referencias de discusin se hacen para los recientes acontecimientos en la historia de WikiLeaks y sus esfuerzos editoriales. Estos pueden ser oscuro para los lectores no familiarizados con la historia de WikiLeaks, por lo que se resumen en un principio. Es la misin de WikiLeaks para recibir informacin de los denunciantes, liberar al pblico, y luego defenderse de los ataques legales y polticas inevitables. Es un proceso habitual que los Estados y las organizaciones poderosas para tratar de suprimir las publicaciones de WikiLeaks, y como el editor de ltima instancia se trata de una de las dificultades que WikiLeaks fue construido para perdurar. En 2010 WikiLeaks que participan en sus ms famosas publicaciones hasta la fecha, dejando al descubierto el abuso sistemtico de secreto oficial en el ejrcito y gobierno de los EE.UU.. Estas publicaciones se conocen como Collateral Asesinato, los registros de la guerra, y Cablegate.14 La respuesta ha sido un esfuerzo concertado y continuo para destruir WikiLeaks por el gobierno de EE.UU. y sus aliados. WikiLeaks GRAN JURADO Como consecuencia directa de las publicaciones de WikiLeaks "el gobierno de EE.UU. puesto en marcha una investigacin criminal de mltiples agencias en Julian Julian Assange ET AL. 14

Assange y el personal de WikiLeaks, los partidarios y presuntos colaboradores. Un Gran Jurado se reuni en Alexandria, Virginia, con el apoyo del Departamento de Justicia y el FBI para investigar la posibilidad de formular cargos, incluidos los cargos de conspiracin bajo la Ley de Espionaje de 1917, en contra de Julian Assange y otros. Funcionarios estadounidenses han dicho que la investigacin es de "escala y la naturaleza sin precedentes." En los procedimientos del gran jurado ni juez ni abogado defensor presente. Audiencias de los comits del Congreso han escuchado desde la sugerencia de los miembros del Congreso de EE.UU. que la Ley de Espionaje podra ser utilizado como una herramienta para orientar periodistas que "a sabiendas publicar informacin filtrada", lo que sugiere que el enfoque est siendo normalizado en los EE.UU. la justicia system.15 A la fecha de publicacin, los WikiLeaks investigacin continues.16 Varias personas han sido legalmente obligado a declarar. Tribunal procedimiento en el juicio de Bradley Manning, el soldado acusado de pasar informacin a WikiLeaks, revelan un archivo del FBI en la investigacin de WikiLeaks que se ejecuta a ms de 42.100 pginas, unos 8.000 de los cuales se refieren a Manning. Bradley Manning est detenido sin juicio durante ms de 880 das. Relator Especial de la ONU para la Tortura, Juan Mndez, formalmente encontr que Bradley Manning haba sido tratado de una manera que era cruel e inhumano y que posiblemente ascenda a torture.17 PIDE EL ASESINATO DE Julian Assange y pblicamente DECLARADOS GRUPOS DE ACCIN WIKILEAKS La investigacin del Gran Jurado no es la nica va de ataque a WikiLeaks. En diciembre de 2010, a raz de Cablegate, varios polticos estadounidenses activos llamados por el asesinato extrajudicial de Julian Assange, incluso por ataque areo. Senadores estadounidenses etiquetados WikiLeaks una "organizacin terrorista" y nombrado Assange un "terrorista de alta tecnologa" y un "combatiente enemigo" que participan en la "guerra ciberntica" 18. Cypherpunks 15 A 120-fuerte equipo de EE.UU. Pentgono llamada Task Force WikiLeaks o WTF, se cre antes de la publicacin de la Guerra Registros y Cablegate Iraq, dedicada a "tomar medidas" contra Wikileaks. Similar grupos de trabajo declarados pblicamente en el FBI, la CIA y el Departamento de Estado de EE.UU. tambin estn todava en operation.19 Censura directa En un acto de censura sin precedentes de una publicacin periodstica, el gobierno de EE.UU. presion a los proveedores de servicios de Internet para dejar de servicios a WikiLeaks.org. El 1 de diciembre 2010 El Amazonas WikiLeaks retirado de sus servidores de almacenamiento, y el 2 de diciembre el servicio DNS apuntando el dominio Wikileaks.org fue interrumpido. WikiLeaks se mantuvo en lnea durante este perodo, como resultado de un esfuerzo de "masa-espejo", en el que miles de partidarios de WikiLeaks copiaron el sitio web, y organiz su propia versin, la distribucin de las direcciones IP a travs sociales networks.20

La administracin Obama advirti a los empleados federales que los materiales publicado por WikiLeaks quedado clasificada-a pesar de que estaban siendo publicados por algunas de las organizaciones de noticias ms importantes del mundo incluyendo el New York Times y The Guardian. Los empleados se les dijo que el acceso a los materiales, ya sea en WikiLeaks.org o en el New York Times, que equivaldra a una seguridad violation.21 agencias gubernamentales, tales como la Biblioteca del Congreso, el Departamento de Comercio y los militares de EE.UU. bloquearon el acceso a los materiales de WikiLeaks sobre sus redes. La prohibicin no se limita al sector pblico. Los empleados del gobierno de EE.UU. advirtieron instituciones acadmicas que los estudiantes esperan para seguir una carrera en el servicio pblico debe mantenerse libre de material publicado por WikiLeaks en sus investigaciones y de su actividad en lnea. Julian Assange ET AL. 16 CENSURA FINANCIERA: EL BLOQUEO BANCA WikiLeaks es financiado por donaciones de simpatizantes. En diciembre de 2010 las instituciones bancarias y financieras importantes, incluyendo VISA, MasterCard, PayPal y Bank of America, cedi a la presin oficial EE.UU. y comenzaron a negar los servicios financieros a WikiLeaks. Bloquearon las transferencias bancarias y todas las donaciones realizadas con tarjetas de crdito. Aunque se trata de instituciones norteamericanas, su ubicuidad en las finanzas mundiales significa que los donantes voluntarios en Amrica y en todo el mundo se les neg la posibilidad de enviar dinero a WikiLeaks para apoyar sus actividades de publicacin. El "bloqueo bancario", como se ha dado a conocer, se est llevando a cabo al margen de cualquier procedimiento judicial o administrativo y se mantiene en su lugar en la fecha de publicacin. WikiLeaks ha estado persiguiendo principales causas judiciales en distintas jurisdicciones de todo el mundo con el fin de romper el bloqueo, con algunas victorias preliminares y los procesos judiciales estn en curso. En los WikiLeaks mientras tanto se le ha negado la renta, tiene costos elevados, y ha estado operando en los fondos de reserva durante casi dos aos. El bloqueo bancario es una afirmacin del poder de controlar las transacciones financieras entre terceros. Se atenta directamente contra las libertades econmicas de los individuos. Ms all incluso esto, lo existencial amenaza que supone para WikiLeaks ejemplifica una forma nueva y preocupante de la censura econmica global. 22 Algunas personas presuntamente relacionadas con WikiLeaks, junto con los partidarios de WikiLeaks y personal propios, han tenido problemas misteriosos con sus cuentas bancarias, desde detalles de la cuenta de cierre de la cuenta bancaria completa. Cypherpunks 17 ACOSO DE JACOB APPELBAUM y Jeremie ZIMMERMANN

El 17 de julio 2010 Julin Assange estaba programado para hablar en la conferencia de hackers HOPE en la ciudad de Nueva York. Cancel, y Jacob Appelbaum apareci en su lugar. Desde este aspecto de las fuerzas de seguridad han estado funcionando una campaa de acoso contra Appelbaum y la gente en su vida. Appelbaum ha sido detenido de forma rutinaria, busc, sin acceso a un abogado e interrogados en las fronteras cada vez que viaja dentro y fuera de los Estados Unidos. Su equipo fue confiscado y sus derechos violados, durante los cuales ha sido amenazado con otras violacines de sus derechos. Su detencin y hostigamiento ha involucrado a docenas de agencias de Estados Unidos, del Departamento de Seguridad Nacional de Inmigracin y Control de Aduanas para el Ejrcito de EE.UU.. Estas detenciones, incluso incluyen la denegacin de acceso a los aseos, como mtodo de presin sobre el cumplimiento. A travs de todo esto, Appelbaum nunca ha sido acusado o informado por el gobierno de por qu se est harassed.23 A mediados de junio de 2011, mientras se preparaba para abordar un avin en Washington Aeropuerto Dulles, Jrmie Zimmermann fue detenido por dos agentes del FBI auto-identificados. Los agentes le preguntaron acerca de WikiLeaks y lo amenazaron con detencin y encarcelamiento. Appelbaum y Zimmermann se encuentran entre una larga lista de amigos, simpatizantes o presuntos colaboradores de Julian Assange que han sido objeto de hostigamiento y vigilancia por agencias de Estados Unidos, una lista que incluye a abogados y periodistas que participan en el curso de su vida profesional funciones. Julian Assange ET AL. 18 DECOMISO sin orden de los registros electrnicos Y LA "TWITTER CITACIN CASE" El 14 de diciembre 2010 Twitter recibi una "citacin administrativa" del Departamento de Justicia de EE.UU. que le ordena abandonar informacin que podra ser relevante para una investigacin sobre WikiLeaks. La citacin fue el llamado "2703 (d) el orden", en referencia a una seccin de la Ley de Comunicaciones almacenado. Bajo esta ley, el gobierno de EE.UU. afirma la autoridad para obligar a la divulgacin de los registros electrnicos de comunicacin privados y sin la necesidad de un juez que emita una orden de busca conseguir con eficacia alrededor protecciones de la Cuarta Enmienda contra registros arbitrarios e incautacin. La citacin busc los nombres de usuario, registros de correspondencia, direcciones, nmeros de telfono, detalles de cuentas bancarias y nmeros de tarjetas de crdito de las cuentas y las personas presuntamente relacionadas con WikiLeaks, como Jacob Appelbaum, islandesa Birgitta Jonsdottir parlamentario, hombre de negocios holands y pionero de Internet Rop Gonggrijp y WikiLeaks en s. Bajo los trminos de la citacin Twitter amordazada incluso de decirles de la existencia de la orden. Sin embargo, Twitter apel con xito en contra de la clusula de la mordaza y gan el derecho a informar a los objetivos que se estn solicitando sus registros. Habiendo sido informado acerca de la citacin por Twitter, en 26 de enero 2011 Appelbaum, Jonsdottir y Gonggrijp, representada por Kecker y Van Nest, la Unin Americana de Libertades Civiles y la Fundacin Electronic Frontier, tenan sus abogados presentar conjuntamente una peticin para anular el pedido. Esto ha dado a conocer como el "Twitter citacin caso. "24 La mocin fue presentada por ms de Appelbaum

abogado solicita al desprecintar los registros de la corte an secretos del Cypherpunks 19 los intentos del gobierno para recoger sus datos privados de Twitter y cualquier otra compaa. Ambas mociones fueron rechazadas por un Juez Magistrado EE.UU. el 11 de marzo de 2011. Los demandantes apelaron. El 9 de octubre de 2011, el Wall Street Journal revel que el email californiana proveedor Sonic.net tambin haba recibido una citacin exigiendo los datos de Jacob Appelbaum. Sonic haba luchado contra el gobierno el orden y la perdida, sino que haba obtenido el permiso de revelar que haba sido obligado a entregar informacin de Appelbaum. The Wall Street Journal tambin inform que Google haba servido una citacin similar, pero no dijo si Google haba desafiado en court.25 El 10 de noviembre 2011, un juez federal decidi no Appelbaum, Jonsdottir y Gonggrijp, dictaminando que Twitter debe dar su informacin a la Justicia Department.26 El 20 de enero de 2012, los demandantes apelaron de nuevo, tratando de impugnar la negativa a quitar el sello de las rdenes que podran haber sido enviados a empresas distintas de Twitter. "27 A momento de la publicacin, el caso est en curso.

21 COMUNICACIN MAYOR VERSUS MAYOR VIGILANCIA JULIAN: si volver a este momento en la dcada de 1990 cuando tuvo el surgimiento del movimiento cypherpunk en respuesta a las prohibiciones estatales sobre criptografa, un montn de gente buscando en el poder de Internet para proporcionar comunicaciones sin censura gratis en comparacin con los medios tradicionales. Pero los cypherpunks siempre vieron que, de hecho, combinado con esto tambin era el poder de vigilar a todas las comunicaciones que se estaban produciendo. Hemos incrementado la comunicacin frente a una mayor vigilancia. Mayor comunicacin significa que tienes ms libertad con respecto a las personas que estn tratando de controlar las ideas y el consentimiento produccin, y una mayor vigilancia significa todo lo contrario. La vigilancia es mucho ms evidente de lo que era cuando la vigilancia granel slo se est haciendo por los estadounidenses, los britnicos, los rusos y de otros gobiernos como el de los suizos y los franceses. Ahora que se est haciendo por todo el mundo, y en casi todos los estados, debido a la comercializacin de vigilancia masiva. Y est totalizando ahora, porque la gente pone todas sus ideas polticas, sus comunicaciones familiares, y sus amistades en la internet. As que no es slo que hay una mayor vigilancia de la comunicacin que ya estaba all, es que hay mucho ms de comunicacin. Y no es slo un aumento en el volumen de la comunicacin, es un aumento en la Julian Assange ET AL. 22

tipos de comunicacin. Todas estas nuevas formas de comunicacin que previamente habran sido privadas estn siendo interceptadas masa. Hay una batalla entre el poder de la informacin recopilada por los internos, estos estados sombra de informacin que estn empezando el desarrollo, el intercambio con los dems, el desarrollo de conexiones entre s y con el sector privado, en comparacin con el aumento del tamao de los bienes comunes con el Internet como una herramienta comn para la humanidad a hablar consigo mismo. Quiero pensar en cmo se presentan las ideas. El gran problema que he tenido, como alguien que est inmerso en la vigilancia y la comprensin del estado cmo la industria de la seguridad transnacional se ha desarrollado durante los ltimos veinte aos, es que estoy muy familiarizado con l y por eso no entiendo la forma de ver esto desde una perspectiva comn. Pero ahora nuestro mundo es el mundo de todos, porque todos han echado el ncleo interno de la vida sobre el Internet. Tenemos que comunicar de alguna manera lo que sabemos mientras podamos. ANDY: No sugiero mirar las cosas desde el punto de vista de los ciudadanos, pero desde el punto de vista de la gente en el poder. El otro da estaba en esta extraa conferencia en Washington y me encontr con estos chicos con una insignia de la embajada alemana. Me acerqu a ellos y les dije, "Oh, usted es de la embajada alemana," y me dijeron: "Ah, no exactamente de la embajada, que son de cerca de Munich." Result que eran de la inteligencia extranjera y les pregunt en el buffet por la noche: "Entonces, cul es el enfoque del secreto?" Ellos me dijeron: "Bueno, se trata de frenar los procesos a fin de mejorar su control." Esa es la esencia de este tipo de trabajo de inteligencia, para frenar por un proceso mediante la eliminacin de la capacidad de las personas para entenderlo. Para declarar las cosas en secreto Cypherpunks 23 significa que se limite la cantidad de personas que tienen el conocimiento y por lo tanto la capacidad de afectar el proceso. Si nos fijamos en el internet desde la perspectiva de la gente en el poder despus de los ltimos veinte aos han estado asustando. Ellos ven el Internet como una enfermedad que afecta a su capacidad para definir la realidad, para definir lo que est pasando, que luego se utiliza para definir lo que la gente sabe de lo que est pasando y su capacidad de interactuar con l. Si nos fijamos en, por ejemplo, Arabia Saudita, donde por algn accidente histrico religioso lderes y las personas que poseen la mayor parte del pas son los mismos, su inters en el cambio est en los ceros. Cero al menos cinco aos, tal vez. Se ven en la Internet como una enfermedad y piden a sus asesores, "Tiene algn medicamento contra esta cosa por ah? Tenemos que ser inmune si esto afecta a nuestro pas, si esto llega Internet cosita. "Y la respuesta es la vigilancia masiva. Es decir, "Tenemos que controlar totalmente, necesitamos filtrar, tenemos que saber todo lo que hacen." Y eso es lo que ha ocurrido en los ltimos veinte aos. Hubo una inversin masiva en la vigilancia porque la gente en el poder teme que Internet podra afectar su forma de gobierno.

JULIAN: Y sin embargo, a pesar de esta vigilancia masiva, la comunicacin masiva ha llevado a millones de personas la posibilidad de llegar a un consenso rpido. Si usted puede ir desde una posicin normal a una nueva posicin de consenso de masa muy rpidamente, a continuacin, mientras que el estado podra ser capaz de ver el desarrollo, no hay tiempo suficiente para formular una respuesta eficaz. Ahora, dicho esto, hubo una protesta Facebook organizada en 2008 en El Cairo. Se sorprendi al gobierno de Mubarak, y como resultado de estas personas fueron localizados utilizando Facebook.28 En 2011, en un manual, que fue uno de los documentos ms importantes que se utilizan en Julian Assange ET AL. 24 la revolucin egipcia, la primera pgina dice "No usar Twitter o Facebook" para distribuir el manual, y la ltima pgina dice "No usar Twitter o Facebook" para distribuir el manual.29 No obstante, muchos egipcios usaron Twitter y Facebook . Pero la razn por la que sobrevivieron es porque la revolucin ha tenido xito. Si no hubiera tenido xito, entonces esas personas hubieran estado en una posicin muy, muy triste. Y no nos olvidemos de que muy pronto al presidente Mubarak cort el internet en Egipto. En realidad, es dudoso que el apagn de Internet facilit la revolucin o dao ella. Algunas personas piensan que facilit, porque la gente tena que salir a la calle para conseguir noticias acerca de lo que estaba sucediendo, y una vez que estn en la calle que est en la calle. Y las personas se vieron afectadas directamente por su telfono celular e internet no funcionan. As que si va a tener xito, es necesario que haya una masa crtica, tiene que ser rpido, y tiene que ganar, porque si no gana entonces que se utilizar la misma infraestructura que permita un consenso rpido para desarrollar para perseguir y marginar a todas las personas que participaron en la siembra del consenso. As que fue Egipto, que, s, fue un aliado de EE.UU., pero que no es parte de la alianza de inteligencia de habla Ingls de los EE.UU., el Reino Unido, Australia, Nueva Zelanda y Canad. Ahora en vez tratemos de imaginar la revolucin egipcia dando inicio en los Estados Unidos, qu sera de Facebook y Twitter? Ellos seran asumidas por el Estado. Y si la revolucin no tuvo xito seran sondeado, como lo son ahora, por la CIA y el FBI para obtener detalles sobre quines eran los participantes crticos. Cypherpunks 25 Jeremie: Es difcil disociar la vigilancia del control. Tenemos que abordar ambos. Eso es ms de mi inters por el control de internet, ya sea por gobiernos o corporaciones. JACOB: Creo que est bastante claro que la censura es un subproducto de la vigilancia en general, si se trata de autocensura o censura realidad tcnica, y creo que una manera importante de transmitir esto a la gente normal es hacerlo no tcnicamente. Por ejemplo, si construimos carreteras de la forma en que construimos el Internet, cada camino tendra que tener cmaras de vigilancia y micrfonos que nadie, excepto la polica podra acceder, o alguien que se ha pretendido con xito para ser la polica. JULIAN: Estn recibiendo all, Jake, en el Reino Unido.

JACOB: Cuando se construye una carretera no es un requisito que cada centmetro se puede controlar con la vigilancia perfecta que solo est disponible para un grupo secreto de personas. Explicando a la gente comn que esa es la manera en que estamos construyendo carreteras en Internet y luego exigir a la gente a usar los es algo que la gente comn puede conectar con cuando se dan cuenta que los constructores originales de la calle no sern siempre los caminos-que en el control. ANDY: Pero algunas personas no se construyen carreteras. Pusieron un jardn por ah e invitan a todos a estar desnudo. As que ahora estamos hablando de Facebook! Es un caso de negocios para que la gente a gusto con la divulgacin sus datos. Julian Assange ET AL. 26 JACOB: As es. Las personas fueron compensados por estar en el viejo estado de la Stasi de Alemania Oriental con la seguridad y que se les compense por participar en Facebook. Es slo en Facebook que se les compense con crditos sociales a tener sexo con su vecino-en vez de ser pagado directamente. Y es importante que slo se refieren a la dimensin humana, porque no se trata de tecnologa, sino de control a travs de la vigilancia. Es el panptico perfecto en algunos ways.30 JULIAN: Estoy muy interesado en la filosofa de la tcnica. Tcnica significa no slo un pedazo de tecnologa, sino que significa, por ejemplo, el consenso mayoritario sobre una tabla, o la estructura de un parlamento es sistematizada interaccin. Por ejemplo, a m me parece que los sistemas feudales procedan de la tcnica de las fbricas. Una vez que tena centralizado molinos, que requiere grandes inversiones y que fueron fcilmente sometidos a control fsico, entonces era muy natural que acabara con las relaciones feudales como resultado. Como ha pasado el tiempo, parece que hemos desarrollado tcnicas cada vez ms sofisticadas. Algunas de estas tcnicas puede ser democratizado, sino que pueden extenderse a todo el mundo. Sin embargo, la mayora de ellos-a causa de su complejidad-son tcnicas que se forman como resultado de las organizaciones fuertemente interconectadas como Intel Corporation. Tal vez la tendencia subyacente de la tcnica es ir a travs de estos perodos de la tcnica descubrir, tcnica centralizar, democratizacin de la tcnica, cuando el conocimiento sobre cmo hacerlo inundaciones en la prxima generacin que se educa. Pero creo que la tendencia general de la tcnica consiste en centralizar el control de las personas que controlan los recursos fsicos de las tcnicas. Algo as como un fabricante de semiconductores es, creo, el mejor ejemplo de que, cuando lo que necesita tal orden que el aire Cypherpunks 27 s debe ser puro, donde tiene una planta de construccin que cuenta con miles de personas que lo que tienen que usar redecillas para el cabello para mantener cada pequeo escamas de piel, cada pedacito de pelo de la semi-conductor

proceso de fabricacin, que es un proceso de mltiples pasos que es extremadamente complicado. Y hay literalmente millones de horas de investigacin los conocimientos posedos por la fabricacin de semiconductores organizacin. Si esas cosas son muy populares, que son, y que sustentan la Internet, entonces codificada dentro de la liberacin de Internet es la fabricacin de semiconductores. Y estar en la fabricacin de semiconductores es la capacidad para el que tiene el control fsico de los fabricantes de semiconductores para extraer enormes concesiones. As que sustenta la alta tecnologa de las comunicaciones y la revolucin-la libertad que hemos extrado de eso, es el conjunto neoliberal y globalizada moderna economa de mercado transnacional. De hecho, es el pico de eso. Es el colmo, en trminos de progreso tecnolgico, que la moderna economa neoliberal globalizada puede producir. El Internet se basa en las interacciones comerciales muy complejas entre los fabricantes de fibra ptica, los fabricantes de semiconductores, las empresas mineras que cavar todas estas cosas, y todos los lubricantes financieros para hacer que suceda el comercio, los tribunales para hacer cumplir las leyes de propiedad privada y as sucesivamente. As que lo que realmente es la parte superior de la pirmide de todo el sistema neoliberal. ANDY: En el punto de la tcnica, cuando Johannes Gutenberg invent la imprenta, que en realidad estaba prohibido ocasionalmente en algunas partes de Alemania y esa es la forma en que se extendi por todo el pas, ya que cuando estaba prohibido en un rea que se mudaron a otra jurisdiccin. 31 Yo no estudi en todos los detalles, pero lo que s es que se perdi con la Iglesia catlica porque estaban Julian Assange ET AL. 28 romper el monopolio de la impresin de libros, y una vez que se meti en problemas legales se trasladaron a un lugar donde no estaba prohibido. En cierto modo esto ayud a difundirlo. El Internet fue, creo, un poco diferente, porque, por un lado usted tiene mquinas que se pueden utilizar como una planta de produccin, que hasta el Commodore 64 era, en cierto modo, como la mayora de la gente lo utiliza para otros fines. JULIN: Entonces, cada maquinita que tenas que podra ejecutar su propio software. ANDY: Si. Y tambin se puede utilizar para distribuir ideas. Pero, por otro lado, filosficamente, como John Gilmore, uno de los fundadores de la Electronic Frontier Foundation, con sede en EE.UU., dijo al comienzo de la dcada de 1990 cuando el internet alcanz alcance global, "La red interpreta la censura como un dao y rutas a su alrededor." 32 Por lo que sabemos hoy en da, que era una mezcla de interpretacin tcnica combinada con una visin optimista de impacto, una especie de ilusin y tambin una especie de profeca autocumplida. JULIAN: Pero era cierto para Usenet, que es un sistema de correo electrnico de muchos a muchos, si se quiere, que comenz hace unos treinta aos. Para explicar Usenet simplemente, imagina que no hay diferencia entre las personas y los servidores y cada persona se est ejecutando su propio servidor de Usenet. Usted escribe algo y se lo das a una o dos personas. Ellos (automticamente) comprobar para ver si ya lo tienen. Si no lo tiene que tomarlo y darle a todos los que estn conectados a. Y as sucesivamente. Y como resultado de las inundaciones mensaje a travs de todo el mundo Cypherpunks

29 y todo el mundo tiene el tiempo una copia. Si alguna persona se dedica a la censura entonces son simplemente ignorados, no hace ninguna diferencia. El mensaje an se extiende a travs de todas las personas que no son censores. Gilmore hablaba de Usenet, que no estaba hablando acerca de la Internet. Tampoco estaba hablando acerca de las pginas web. ANDY: Aunque esto es tcnicamente correcto, la interpretacin de sus palabras y de su impacto a largo plazo fue la generacin de personas que entienden a s mismos como el Internet. La gente deca: "Ok, no hay censura, vamos a ruta alternativa", donde el poltico sin conocimientos tcnicos pens: "Oh mierda, hay una nueva tecnologa que limita nuestro control de la esfera de la informacin." As que creo Gilmore, quien fue una de las delanteras pensadores de cypherpunk, hizo un gran trabajo de las cosas importantes en esta direccin, que inspir la manera cripto-anarquista todo de tener su propia forma de comunicacin annima sin temor a que se le dio seguimiento. Jeremie: Veo una diferencia con lo que describimos como la difusin de la tecnologa, ya que en el caso de la fbrica y la imprenta que tena que mirar a uno para entender cmo funciona, mientras que ahora estamos cada vez ms el control de edificios dentro de la tecnologa. El control est incorporado. Si nos fijamos en una computadora moderna en la mayora de los casos ni siquiera se puede abrir para conocer todos los componentes. Y todos los componentes est en pequeos casos-no se puede saber lo que estn haciendo. ANDY: Debido a la complejidad? Julian Assange ET AL. 30 Jeremie: Debido a la complejidad y tambin porque la tecnologa en s misma no est destinado a ser comprendido. Ese es el caso de la propiedad technology.33 Cory Doctorow describe en su "guerra contra el generalComputacin de Propsito. "34 Cuando una computadora es una mquina genrica, usted puede hacer cualquier cosa con l. Puede procesar la informacin como insumo, transformarlo en algo como una salida. Y cada vez ms estamos dispositivos que son los ordenadores de uso general, sino que se limitan a hacer precisamente GPS o simplemente telfono o reproductor de MP3 slo la construccin. Cada vez ms estamos construyendo mquinas que se han incorporado en el control, prohibir el usuario de hacer ciertas cosas. JULIAN: Es una funcin de control para evitar que la gente comprender y modificar desde el fin de que el fabricante quera para, pero tenemos peor que esto ahora, porque en realidad est conectado a la red. Jeremie: S, por lo que puede tener la funcin de controlar el usuario y sus datos. Esto es por qu el software libre es tan importante para una sociedad libre. ANDY: Estoy totalmente de acuerdo en que necesitamos la mquina de propsito general, pero esta maana cuando yo estaba tratando de volar aqu desde Berln el avin en realidad abortado de partida-que es la primera vez que me ha sucedido a m. El avin llev a un lado y el capitn dijo: "Seoras y seores, hemos tenido un fallo en el sistema elctrico, as que decidimos parar y reiniciar el sistema." Estaba pensando, "Oh mierda, suena como el reinicio de Windows,

Control Alt-Delete tal funciona! "As que en realidad, yo no estara totalmente satisfecho de tener una mquina de una sola funcin en un plano que slo hace eso y lo hace muy bien. Si Cypherpunks 31 Estoy sentado en una mquina voladora que no quiero que los pilotos se distrajeron al jugar Tetris o tener Stuxnet o whatever.35 Jeremie: El avin en s no procesa sus datos personales, que no tiene control sobre su vida. ANDY: Bueno, una mquina voladora tiene control sobre mi vida por un tiempo. JACOB: el argumento de Cory es tambin, creo, mejor descrito diciendo que no hay ms coches, no hay ms aviones, no hay ms aparatos auditivos, hay ordenadores con cuatro ruedas, computadoras con alas, y las computadoras que ayudan a escuchar. Y parte de esto no es si son o no son las computadoras de una sola funcin, sino de si podemos o no podemos verificar que hagan lo que ellos dicen que lo hacen, y si no entendemos lo bien que lo hacen. A menudo, la gente trata de argumentar que ellos tienen el derecho de bloquear eso y mantenerlo en secreto, y que hacen las computadoras ya sea compleja o lo hacen legalmente difcil entenderlos. Esto es realmente peligroso para la sociedad, porque sabemos que la gente no siempre actan en el mejor inters de todos, y tambin sabemos que la gente comete errores, no con malicia, y as bloquear estas cosas es muy peligroso en una serie de niveles, y no el una de las cuales es que todos somos imperfectos. Eso es un hecho. La capacidad de tener acceso a los planos de los sistemas subyacentes a nuestras vidas es parte de por qu el software libre es importante, pero es tambin la razn por hardware libre es importante. Mejora nuestra capacidad de tomar libremente las inversiones sostenibles, para mejorar los sistemas que utilizamos y para determinar si estos sistemas funcionan como se esperaba. Julian Assange ET AL. 32 Pero a pesar de la libertad, tambin es por eso que es importante entender estos sistemas, ya que cuando no entendemos que hay una tendencia general a someterse a la autoridad, a las personas que entienden o que sean capaces de ejercer control sobre ellos, incluso si ellos no entienden la esencia de la cosa misma. Es por eso que vemos tanto bombo sobre ciber-guerra es porque algunas personas que parecen estar en la autoridad de la guerra empiezan a hablar de la tecnologa como si ellos lo entienden. Estas personas a menudo se habla de la guerra ciberntica y ninguno de ellos, ni uno solo, es hablar de ciberntica de la paz, o cualquier cosa relacionada con la consolidacin de la paz. Ellos siempre estn hablando de la guerra, porque ese es su negocio y ellos estn tratando de controlar tecnolgica y los procesos judiciales como medio para promover sus propios intereses. As que cuando no tenemos control sobre nuestra tecnologa tales personas deseen utilizarla para sus fines, especialmente para la guerra. Esa es una receta para algunas cosas, que bastante miedo es como yo creo que terminamos con personas Stuxnet-y por lo dems razonable sugerir, mientras que la guerra de los salarios EE.UU., que este tipo de tcticas de alguna manera evitar las guerras. Eso es quiz

un argumento razonable para un pas que no est invadiendo activamente a otras naciones, pero poco creble en el contexto de un pas involucrado en mltiples invasiones simultneas en curso. 33 La militarizacin del ciberespacio JULIAN: Veo que ahora hay una militarizacin del ciberespacio, en el sentido de una ocupacin militar. Cuando usted se comunica a travs de Internet, cuando se comunica con los telfonos mviles, que ahora estn engranados a Internet, sus comunicaciones estn siendo interceptadas por las organizaciones de inteligencia militar. Es como tener un depsito en su dormitorio. Es un soldado entre usted y su esposa lo que te SMSing. Todos vivimos bajo la ley marcial en cuanto a nuestras comunicaciones se refiere, no podemos ver los tanques, pero estn ah. En esa medida, la Internet, que se supona iba a ser un espacio civil, se ha convertido en un espacio militarizado. Pero Internet es nuestro espacio, porque todos la usamos para comunicarse entre s y con los miembros de nuestra familia. Las comunicaciones en el ncleo interno de nuestra vida privada ahora se mueven a travs de Internet. As que, de hecho, nuestras vidas privadas han entrado en una zona militarizada. Es como tener un soldado bajo la cama. Se trata de una militarizacin de la vida civil. JACOB: Justo antes de venir aqu me pidieron que fuera entrenador de la Colegiata competencia Defensa Ciberntica Pacific Rim para el equipo de la Universidad de Washington Seguridad y Privacidad Laboratorio de Investigacin. En el ltimo momento me pidieron que fuera un consejero. Nos conJULIAN Assange ET AL. 34 contribuy bastante tiempo para competir en un evento de la guerra ciberntica, donde SPAWAR, un brazo civil de la Armada de EE.UU., que incluye servicios de pentesting, que hacen piratera informtica ofensiva y defensiva piratera informtica, jug lo que generalmente se llama la Red Team.36 Lo que hacen es que atacan a todo el mundo que est jugando y el trabajo de todos los equipos es la defensa de su sistema informtico, que se les ha dado a ellos al inicio del evento, sin previo conocimiento verdadero en absoluto. Usted no sabe qu tipo de sistemas te defiendes y no es an claro cmo se anotan los puntos en el comienzo por lo que slo trata de hacer su mejor esfuerzo y esperanza. JULIAN: Est seguro de que en realidad es un juego? Tal vez no es un juego! Jacob: No, usted acaba de obtener un montn de ordenadores y usted tiene que proteger ellos, y minan y se apoderan de los sistemas. Es como la versin infantil de captura la bandera en una conferencia hacker de verdad o algo as, y es interesante porque estos chicos tienen un montn de herramientas, que han escrito software.37 JULIAN: Cul es el punto de que, aunque, desde la perspectiva de la Marina de los EE.UU.? JACOB: Bueno, en su caso, no son ms que patrocinan esto porque quieren construir ciber guerreros del maana y as, por ejemplo, te he trado un bloc de notas de la CIA porque estaban reclutando. Haba un hombre all llamado CharlieCharlie de la CIA-y l estaba explicando que si quieres venir y unirse a la CIA, esta es una gran oportunidad de trabajar en el mundo real. Y la SPAWAR

Cypherpunks 35 personas estaban all, y Microsoft estaba all reclutamiento. La idea era formar a todas estas personas, todos estos equipos, para continuar en el Campeonato Nacional y para los ganadores y para "defender la nacin", y luego tambin para poder ir a hacer la piratera ofensiva ciberntica guerreros , no slo los defensores cibernticos. Marcamos algo as como 4000 puntos en este juego, que fue el resultado combinado de la segunda posicin, el tercer lugar y cuarto lugar los equipos. Estbamos en realidad sigue siendo ms alto que todos ellos juntos. JULIAN: S, s, s. JACOB: No fue gracias a m, mi cita de motivacin fue como, "Hey, siempre es ms oscuro recta antes de que entre completamente negro", y no creo que soy particularmente bueno en Coaching-estos chicos son muy buenos. Pero fue interesante por la forma en que todo el asunto se enmarca fue en trminos de la guerra, por lo que me decan: "Hey, queremos escuchar su grito de guerra." Es como, "Lo siento, qu?" Eso es lo que que decan durante el almuerzo, por ejemplo, cuando nos estbamos tomando un descanso de la defensa de nuestros sistemas. Se enmarcan todo en trminos de sistemas de ataque y la guerra y la guerra ciberntica y la grandeza de esta forma de pensar. Y, curiosamente, a un lado del equipo que estaba trabajando, Sent que haba una gran cantidad de personas que estaban luchando, porque no estaban enseando a utilizar el arte de la guerra, que era ms como la Copa del administrador del sistema, las personas que defienden los sistemas y se senta asco. 38 Me sent muy raro porque haba todas estas personas cuyos antecedentes se encuentra en guerra, y vienen desde la perspectiva de guerra, pero no son la enseanza de la estrategia, que estn muy centrados en la retrica de la defensa de estos sistemas, o en atacar estos sistemas, y que slo Julian Assange ET AL. 36 tena tanta guerra en la forma en que realmente estaban tratando de sacar de quicio a la gente en una especie de fervor patritico. No estaban promoviendo el pensamiento creativo o algn tipo de marco de anlisis independientes, sino que estaban empujando una pieza en la mquina de la mentalidad de alguien que sigue pedidos para el bien de la nacin. Yo nunca haba experimentado antes. Me senta enfermo y la mayor parte de mi equipo me cost stomaching o incluso tomar en serio. JULIAN: Cree usted que eso es la formacin estndar de EE.UU. Navy, y que estn ahora tratando de aplicarlo a otro dominio? Es una orden de arriba hacia abajo EE.UU. cyber toma de una decisin estratgica internacional por los Estados Unidos? ANDY: Ms materiales como los nazis que tenan los campamentos juveniles, donde se capacit a los nios. JACOB: knnen Sie das Sagen Weil du bist Deutsche. Se puede decir que porque usted es alemn. No, no es as. La participacin de la Marina de los EE.UU. es slo porque el gobierno de los EE.UU. est patrocinando todo esto. Me pidieron que entrenar porque necesitaban a alguien all para hacer este entrenamiento y slo estuvieron de acuerdo porque me gustaban los chicos involucrados, estos estudiantes de licenciatura. Pero en realidad lo que se pretende es que el gobierno de EE.UU. est realmente

tratando de empujar para que la gente en esto y estn tratando de empujar desde la perspectiva del nacionalismo. Es un evento muy, muy extrao estar en porque, por un lado, es bueno ser capaz de saber cmo mantener su sistema seguro y es bueno para entender la infraestructura que todas nuestras vidas dependen, pero por otro lado, no estaban tratando de convencer a la gente a entender, ellos Cypherpunks 37 estaban tratando de batir para arriba en una especie de fervor a fin de que sean felices de hacer este tipo de trabajo. ANDY: Por desgracia, el inters de los Estados Unidos para mantener los sistemas seguro es totalmente limitada porque quieren sistemas sean vulnerables con el fin de tomar el control. El enfoque de control de encriptacin a nivel mundial no ha ido tan lejos como los Estados Unidos inicialmente empujado por alrededor de 1998, cuando el subsecretario de Comercio de EE.UU. para David Aarons comercio internacional fue en una gira mundial aboga por el acceso del gobierno a la codificacin de todos passwords.39 Pero cifrado todava se maneja como una llamada tecnologa de doble uso y su exportacin en forma de los usuarios finales-productos a muchos pases es limitada por la ley, de acuerdo a todo el mundo en el llamado Acuerdo de Wassenaar. 40 Esto puede parecer razonable en el contexto de los pases que declaran y sus acciones como "el mal", sino que muestra la dimensin de la doble moral, ya que la tecnologa de vigilancia de las telecomunicaciones es que hasta ahora no limitada por las exportaciones controls.41 JULIAN: Andy, hace aos que ha diseado los telfonos criptogrficas. Qu tipo de vigilancia masiva est ocurriendo en relacin a las telecomunicaciones? Dime cul es el estado del arte en cuanto a la inteligencia / industria masiva de vigilancia se refiere al gobierno? ANDY: almacenamiento masivo-significado almacenar toda telecomunicaciones, todas las llamadas de voz, los datos de trfico, de cualquier manera los grupos consumen el servicio de mensajes cortos (SMS), sino tambin las conexiones a Internet, en algunas situaciones, al menos limitado al correo electrnico. Si se compara el presupuesto militar para el costo de la vigilancia y el costo de los guerreros cibernticos, sistemas de armas normales cuestan mucho Julian Assange ET AL. 38 dinero. Guerreros cibernticos o de vigilancia de masas son sper barato, comparado con slo un avin. Un avin militar que cuesta entre ... JULIAN: Alrededor de un centenar de millones. ANDY: Y el almacenamiento se vuelve ms barato cada ao. En realidad, hemos hecho algunos clculos en el Chaos Computer Club: se obtiene de almacenamiento decente calidad de voz de las llamadas telefnicas de alemn en un ao de unos 30 millones de euros, incluyendo gastos administrativos, por lo que el almacenamiento puro es de aproximadamente 8 millones euros.42

JULIAN: Y hay incluso empresas como VASTech en Sudfrica que estn vendiendo estos sistemas por $ 10 millones por year.43 "Vamos a interceptar todas sus llamadas, vamos a guardar todas sus llamadas interceptadas en masa. "Pero ha habido un cambio en los ltimos aos a partir de interceptar todo lo que pasa al otro lado de un pas a otro y elegir lo particular gente que desea espiar y asignarlos a los seres humanos, ahora a interceptar todo y almacenar todo de forma permanente. ANDY: Para explicarlo ms o menos histricamente, en los viejos tiempos a alguien era un objetivo a causa de su posicin diplomtica, por la empresa para la que trabajaba, ya que era sospechoso de hacer algo o que estaba en contacto con la gente que realmente hizo algo, y a continuacin, se aplic medidas de vigilancia sobre l. Hoy en da es considerado mucho ms eficiente que decir: "Vamos a tomar todo y nosotros podemos arreglarlo ms tarde." As que tienen un almacenamiento a largo plazo, y la principal forma de describir dos captulos de la industria es el enfoque de "tctica" y el Enfoque "estratgico". Medios tcticos, "En este momento, en esta reunin, Cypherpunks 39 necesita bug el lugar, tenemos que conseguir a alguien con un micrfono, una chaqueta de array, o tiene GSM (Sistema Global para Comunicaciones Mviles) sistemas de vigilancia, en un coche, desplegado, capaces de interceptar lo que dice la gente de inmediato sin necesidad de interferir con el operador de red, obtener una orden de allanamiento policial ni nada de eso, hay un procedimiento legal necesario, simplemente lo hacen. "El enfoque estratgico es hacerlo por defecto, al registrar todo y arreglarlo ms tarde el uso de sistemas analticos. JULIN: Entonces, la intercepcin estratgica es tomar todo lo que la telecomunicacin satlite est transmitiendo, llevar todo a travs de un cable de fibra ptica. ANDY: Porque nunca se sabe cuando alguien es sospechoso. JACOB: Hay una cosa que se llama el caso NSA AT & T en los Estados-el segundo caso Unidas: Hepting v AT & T. En Folsom, California, Mark Klein, un ex tcnico de la compaa gigante de las telecomunicaciones AT & T, expone que la NSA, la Agencia de Seguridad Nacional de EE.UU., estaba capturando todos los datos que puedan obtener de AT & T para darles. Ellos simplemente tomaron todas wholesale-datos, as como llamadas de voz, de modo cada vez que cog el telfono o conectados a la Internet en San Francisco durante el perodo de tiempo que Mark Klein ha expuesto, sabemos que la NSA en territorio de EE.UU. contra los ciudadanos de Estados Unidos estaba consiguiendo all.44 Estoy bastante seguro de que han utilizado que interceptar los datos en las investigaciones que han estado haciendo en contra de personas en Estados Unidos, lo que plantea todo tipo de cuestiones constitucionales interesantes porque pueden quedarse con ella para siempre. Julian Assange ET AL. 40

Jeremie: Tambin tenemos este ejemplo de Eagle, el sistema vendido por los Amesys franceses de la compaa que fue vendida a la Libia de Gaddafi, y en el documento comercial que fue escrita, es una gran caja que se pone en alguna parte y que "mecanismo de interceptacin a nivel nacional." slo escuchar a toda su gente de communications.45 JULIAN: Hace diez aos esto se ve que es una fantasa, esto se ve que es algo que slo los paranoicos crean, pero los costos de intercepcin masiva ahora han disminuido hasta el punto que incluso un pas como Libia, con relativamente pocos recursos haca con tecnologa francesa. De hecho la mayora de los pases que ya estn ah en cuanto a la interceptacin real. Es la eficacia de comprender y responder a lo que est siendo interceptado y almacenado que va a ser el prximo gran salto. Ahora bien, en muchos pases tenemos intercepcin estratgica de todo el trfico de entrada y salida del pas, pero la participacin en las acciones posteriores, como el bloqueo automtico de las cuentas bancarias, o el despliegue de la polica, o marginar grupos particulares, u otros emancipadoras, sigue siendo algo que estamos en la cspide de. Siemens es la venta de una plataforma para los servicios de inteligencia que no realmente producen acciones automatizadas. As que cuando un objetivo est dentro de un cierto nmero de metros de objetivo B de acuerdo con sus registros de intercepcin mviles, y un objetivo recibe un correo electrnico mencionar algo-una palabra clave, entonces se desencadena una accin. Est en el camino. 41 LUCHA vigilancia total A LAS LEYES DEL HOMBRE Jeremie: As que ahora es un hecho que la tecnologa permite una vigilancia total de todas las comunicaciones. Luego est la otra cara de la moneda, que es lo que hacemos con ella. Podramos admitir que de lo que se llama vigilancia tctica hay algunos usos legtimos-investigadores que investigan los malos y las redes de los malos y as sucesivamente las necesidades, en la supervisin de la autoridad judicial, para poder utilizar este tipo de herramientas, pero la cuestin es dnde trazar la lnea para este control judicial, dnde trazar la lnea para el control que los ciudadanos puedan tener sobre el uso de esas tecnologas. Se trata de una cuestin de poltica. Cuando lleguemos a las cuestiones de poltica que tiene los polticos que se hacen simplemente firmar algo y no entiende la subyacente tecnologa, y creo que nosotros, como ciudadanos tienen un papel importante, no slo para explicar cmo funciona la tecnologa en general, incluyendo a los polticos, sino tambin para meterse en los debates polticos que rodean el uso de esas tecnologas. S que en Alemania se produjo un movimiento masivo contra la retencin de datos generalizada que llev al vuelco de la ley de conservacin de datos frente a la court.46 constitucional Hay un debate en curso en la Unin Europea sobre la revisin de la conservacin de datos Directive.47 Julian Assange ET AL. 42 ANDY: Usted est describiendo la teora del Estado democrtico que, por supuesto, no es necesario filtrar algunos chicos malos aqu y all y escuchar sus llamadas telefnicas sobre la base de una decisin judicial con vista para asegurarse de que se hace en la forma correcta. El problema con esto es que las autoridades deben actuar de conformidad con la ley. Si ellos no hacen eso qu son buenas? Especialmente con esta estratgica

enfoque, los Estados democrticos en Europa estn comprando masivamente mquinas que les permitan actuar exactamente fuera de la ley en lo que se refiere a la interceptacin, ya que no necesitan de una decisin judicial, que slo puede encenderlo y lo hacen, y esta tecnologa no puede ser controlado. JULIAN: Pero hay dos enfoques para hacer frente a la vigilancia estatal de masas: las leyes de la fsica, y las leyes de los hombres? Una es usar las leyes de la fsica por medio de dispositivos que impiden la interceptacin en realidad la construccin. La otra es la de promulgar controles democrticos a travs de la ley para asegurarse de las personas deben tener rdenes, etc y para tratar de ganar un poco de contabilidad regulatoria. Pero intercepcin estratgica no puede ser una parte de eso, no puede ser significativamente limitada por la regulacin. Intercepcin Estratgico se trata de interceptar todas las personas, independientemente de si son inocentes o culpables. Hay que recordar que es el ncleo de la Constitucin que lleva este tipo de vigilancia. Siempre habr una falta de voluntad poltica para exponer el estado espiando. Y la tecnologa es de por s muy complejo, y su uso en la prctica tan secreto que no puede haber control democrtico significativo. ANDY: O espiar a su propio parlamento. Cypherpunks 43 JULIAN: Pero esas son excusas-la mafia y extranjeros de inteligencia que son excusas que la gente acepte a erigir un sistema as. JACOB: Los cuatro jinetes del Info-pocalypse: pornografa infantil, el terrorismo, el blanqueo de dinero, y la guerra contra algunas drogas. JULIAN: Una vez que haya construido esta vigilancia, ya que es complejo, ya que est diseado para operar en secreto, no es verdad que no se puede regular con la poltica? Creo que a excepcin de las naciones muy pequeas como Islandia, a menos que existan condiciones revolucionarias que simplemente no es posible controlar la interceptacin masiva con la legislacin y las polticas. Es slo que no va a suceder. Es muy barato y muy fcil de moverse por responsabilidad poltica y para llevar a cabo efectivamente la interceptacin. Los suecos llegaron a travs de un proyecto de ley de interceptacin en 2008, conocida como la FRAlagen, lo que significaba la agencia de inteligencia de seales sueca del FRA podra interceptar legalmente todas las comunicaciones viajando por el pas en grandes cantidades, y enviar fuera de los Estados Unidos, con algunas salvedades 0.48 Ahora cmo se puede hacer cumplir esas salvedades, una vez que haya configurado el sistema de interceptacin y la organizacin lo hace es una agencia de espionaje secreto? Es imposible. Y en realidad casos han salido mostrando que la FRA tena en una variedad de ocasiones violado la ley con anterioridad. Muchos pases simplemente lo hacen fuera de la ley sin cobertura legislativa en absoluto. As que somos una especie de suerte si, como en el caso de Suecia, decidieron que para su propia proteccin contra el enjuiciamiento quieren ir legal por cambiar la ley. Y ese es el caso para la mayora de los pases no se produce la intercepcin mayor, y cuando hay una propuesta legislativa que es proteger el culo de los que lo estn haciendo. Julian Assange ET AL. 44

Esta tecnologa es muy compleja, por ejemplo en el debate en Australia y el Reino Unido acerca de la legislacin propuesta para interceptar todos los metadatos, la mayora de la gente no entiende el valor de los metadatos o incluso la palabra itself.49 Interceptar todos los metadatos que significa que tienes que construir un sistema que intercepta fsicamente todos los datos y luego lanza todo, pero los metadatos de distancia. Pero este sistema no se puede confiar. No hay manera de determinar si de hecho es interceptar y el almacenamiento de todos los datos sin necesidad de ingenieros altamente cualificados con autorizacin para entrar y ver exactamente lo que est pasando, y no hay voluntad poltica para permitir el acceso. El problema se agrava debido a la complejidad y el secreto son una mezcla txica. Oculto por la complejidad. Oculto por el secreto. Irresponsabilidad es incorporado. Es una caracterstica. Es peligroso por diseo. Jeremie: No estoy diciendo que el enfoque de la poltica puede funcionar. Estoy diciendo que esta es la teora de cmo funcionara un sistema democrtico, y de hecho, incluso dentro de esta teora que tengo los servicios secretos que se les permite ir ms all de lo que es la norma para las fuerzas policiales normales y los investigadores. As que incluso si enmarcamos el comportamiento de los investigadores estndar correctamente, habra otras personas que seran capaces de usar esas tecnologas. Pero existe una verdadera cuestin de si debemos o no regular el hecho de que slo la compra y posesin de estas tecnologas en lugar de regular el uso de los mismos. JULIAN: Se trata de los equipos de interceptacin a granel que pueden interceptar la mitad de un pas o una ciudad. Cypherpunks 45 Jeremie: Si. Al igual que un arma nuclear: no se puede vender un arma nuclear con facilidad, y en algunos pases es posible que desee construir uno, pero tienen problemas. Cuando hablamos de sistemas de armas que es la tecnologa que est regulado y no el uso que se hace de ella. Creo que el debate podra ser acerca de si o no estas tecnologas deben ser consideradas como la guerra. JACOB: Depende. Cuando se trata de armas y no hay duda de que el equipo de vigilancia es un arma en lugares como Siria o Libia-que utilizan especficamente para apuntar a la gente polticamente. La compaa francesa, Amesys, gente apuntada en el Reino Unido con equipos franceses que sera ilegal para correr en Francia, y lo vendi knowingly.50 ANDY: Y nunca haran eso, verdad? JACOB: Bueno, Amesys se capturaron con sus propios documentos internos en The Spy Files.51 Si vamos a hablar de ello en trminos de armas, tenemos que recordar que no es como vender un pas en un camin. Es como vender un pas en un camin, un mecnico y un equipo que va en el camin que se dirige selectivamente a la gente y luego les dispara. JULIAN: Es como venderlo todo un ejrcito de camiones.

ANDY: Es interesante que la criptografa est regulado. Ah est el Acuerdo de Wassenaar, que se aplica a nivel internacional, lo que significa que no se puede exportar la tecnologa de encriptacin, lo que ayuda a proteger contra la tecnologa de vigilancia, a los pases que declararon el mal o, por cualquier razn, problemtico. Pero si se trata de la vigilancia Julian Assange ET AL. 46 equipo que usted puede vender que a nivel internacional. No hay restricciones a la exportacin de eso. La razn, yo dira, es simplemente porque incluso los gobiernos democrticamente plazo tienen un inters propio, que es el control. E incluso si usted est tratando con los pases del mal y los traes equipo de vigilancia para hacer cosas malas a los cuales va beneficiarse, porque puedes aprender lo que estn escuchando, lo que tienen miedo, que son las personas ms importantes en el pas que se oponen al gobierno, la organizacin de eventos polticos, etc. As que usted ser capaz de predecir acontecimientos futuros, para patrocinar acciones y as sucesivamente. Aqu estamos en el juego muy sucio de lo que sucede entre los pases, y esa es la realidad de por qu los sistemas de vigilancia no estn regulados. JULIAN: Quiero explorar esta analoga de vigilancia masiva es un arma de destruccin masiva. Era un hecho de la fsica que era posible para fabricar una bomba atmica, y cuando se hizo una bomba atmica entonces geopoltica cambiado, y la vida de muchas personas cambi-en diferentes maneras, algunas positivas tal vez, y otros en el borde de la apocalipsis total. Un movimiento regulatorio aplicado controles y hasta ahora los controles de nosotros tenemos, con la excepcin de Japn, salvado de la guerra nuclear. Pero es fcil darse cuenta cuando se utilizan este tipo de armas y cuando no lo son. Con el aumento de la sofisticacin y la reduccin del costo de la vigilancia mayor que ha sucedido en los ltimos diez aos, ahora estamos en una etapa en que la poblacin humana se duplica cada veinticinco aos ms o menos, pero la capacidad de vigilancia se duplica cada dieciocho meses. La curva de la vigilancia est dominando la curva de poblacin. No hay escape directo. Ahora estamos en la etapa en slo $ 10 millones pueden comprar una unidad para almacenar de forma permanente el Cypherpunks 47 intercepta en masa de un pas de tamao mediano. As que me pregunto si necesitamos una respuesta equivalente. Esto realmente es una gran amenaza para la democracia y la libertad en todo el mundo que necesita una respuesta, como la amenaza de una guerra atmica necesaria una respuesta masiva, para tratar de controlarlo, mientras podamos. ANDY: yo estaba viendo en Libia como el movimiento democrtico se top con las estaciones de vigilancia, se llevaron registros, que present pruebas de que las empresas occidentales apoyaron el rgimen de Gadafi en la represin de acciones polticas, y luego el nuevo gobierno se hizo cargo de exactamente estas instalaciones que actualmente estn operando en servicio completo again.52 As, mientras que Estoy de acuerdo en que sera una buena idea para controlar esta tecnologa,

Yo soy un poco escptico acerca de los intereses de los ciudadanos frente a los intereses de la gente en el poder. Ni siquiera lo llamara gobiernos necesariamente, porque el que tiene la capacidad de escuchar todas las llamadas de telfono tiene la capacidad de hacer las cosas. Se trata de las tasas del mercado tambin-econmicamente, usted puede beneficiarse mucho si usted sabe lo que est pasando. JULIAN: Cuando los pases tienen una legislacin en cuanto a qu se supone que los objetivos de las principales agencias de espionaje electrnico para su-agencias como la NSA en los Estados Unidos, el GCHQ (Comunicaciones Gobierno Sede) en el Reino Unido, el DDS (Defense Signals Directorate) en Australia, que han cambiado la legislacin para incluir la inteligencia econmica. Por ejemplo, dicen que Australia y los EE.UU. estn compitiendo por un contrato de trigo, que espiar a todas las personas que estn involucradas en el acuerdo. Esto ha sido de alrededor durante mucho tiempo, por lo menos diez aos en el pblico, pero que se concede porque la gente est haciendo de todos modos. Comenz con acuerdos de armas, donde se tiene empresas como Julian Assange ET AL. 48 Lockheed Martin, Raytheon y Northrop haciendo negocios de armas, as como la participacin en la construccin de sistemas de interceptacin de masas debido a que estos grupos estn a un nivel de patrocinio. Tienen favores de sus amigos y los brazos cubiertos frente intercepta bajo criterios de seguridad nacional. Pero ahora se aplica a todo lo que econmicamente podra beneficiar a un pas, que es casi todo. JACOB: Una buena analoga de que algunas personas en el Chaos Communication El Congreso reuni en diciembre de 2011 fue el concepto de tratamiento de la tecnologa de vigilancia, la tecnologa de vigilancia especial tctico sino tambin estratgico de tecnologa de vigilancia, al igual que las minas terrestres. 53 Creo que es una cosa muy poderosa. El hecho de que es posible no significa que es inevitable que vamos a ir por este camino, y no quiere decir que tenemos que conseguir todo el camino hasta el lugar de cada persona que est siendo monitoreada. Hay algunos incentivos econmicos que estn en contra de nosotros, sin embargo. Por ejemplo, alguien me explic que la forma en que el Sistema telefnico de Noruega sola trabajar es tal que sera bsicamente ejecutar un metro que, dependiendo de la distancia a la llamada, se ejecutarn ms rpido o ms lento. Pero no fue legal para la compaa telefnica noruega para almacenar o para mantener un libro de contabilidad de los metadatos real acerca de la llamada que hizo, como el nmero que usted marc, en concreto debido a la preocupacin por la privacidad que rodean la Segunda Guerra Mundial. As que es posible la construccin de esa misma tecnologa de una manera que es la intimidad de usar, pero todava permite un enfoque basado en el mercado, que todava permite que las contribuciones econmicas. Sin embargo no podemos ganar, por ejemplo, con las tecnologas GSM (mvil). Por el momento la forma en que estos sistemas se crean, no slo en trminos de facturacin, pero en trminos Cypherpunks 49 de la arquitectura, significa que no tienen privacidad de ubicacin, no tienen intimidad contenido.