Professional Documents

Culture Documents

Seguridad Lógica

Uploaded by

Carlos Alexander AguirreCopyright

Available Formats

Share this document

Did you find this document useful?

Is this content inappropriate?

Report this DocumentCopyright:

Available Formats

Seguridad Lógica

Uploaded by

Carlos Alexander AguirreCopyright:

Available Formats

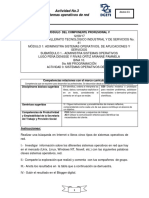

Seguridad Lgica

Administracin de Centros de Cmputo

ICT- 2014 | UNADECA, Prof. Edy Echenique

Se conoce seguridad lgica como la manera de

aplicar procedimientos que aseguren que slo

podrn tener acceso a los datos las personas o

sistemas de informacin autorizados.

Las condiciones de mercado y el entorno global exigen a las

unidades de seguridad de los bancos, manejar plataformas

inteligentes donde se pueda gestionar con eficacia y eficiencia

los riesgos inherentes

a los procesos crticos.

Nuevo modelo

integral

Escenario global

Proteccin de:

Personas

Dinero y valores

Infraestructura

Proteccin de:

Personas

Dinero y valores

Infraestructura

Informacin / conocimiento

Procesos, productos y servicios

Modelo tradicional

de seguridad

Escenario local

70s

Robo

Asalto

90s

Estafas

Falsificaciones

Fraudes

Lavado de activos

Asalto/Robo

2000.

Delitos informticos

Robo de informacin

Sabotaje

Espionaje electrnico

Lavado de activos

Asalto/Robo

Local Internacional Global

Fsica reactiva

Electrnica y

lgica

Tecnologa de

seguridad inteligente

Actual

Tradicional

Innovadora

Biometra

Anlisis de imgenes

Sistemas inteligentes de

seguridad

CCTV

Sensores

Firewall

Vigilantes

Barreras fsicas

56%

1%

6%

13%

20%

4%

48%

1%

7%

17%

21%

7%

Robo o prdida de equipos

Atacante interno

Fraude

Polticas inseguras

Hacking

Desconocido

Fuente: Symantec - Global Internet security threat report (2008 -- 2009)

20.547 18.827

69.107

113.025

140.690

624.267

1.656.227

0

200.000

400.000

600.000

800.000

1.000.000

1.200.000

1.400.000

1.600.000

1.800.000

2002 2003 2004 2005 2006 2007 2008

F

i

r

m

a

s

d

e

c

d

i

g

o

m

a

l

i

c

i

o

s

o

Fuente: Symantec - Global Internet security threat report (2009)

Convergencia, nueva tendencia de la seguridad

Reduccin de costos.

Eficiencia de procesos.

Optimizacin de recursos.

Econmicos

Organizaciones ms complejas.

Entorno globalizado.

Crecimiento

Antes: Activos tangibles (edificios, equipos, otros).

Actualidad: Activos tangibles, informacin, conocimiento, productos y

servicios.

Activos crticos

Nuevas tecnologas para minimizar riesgos.

Innovacin

Regulacin, estndares y mejores prcticas internacionales.

Cumplimiento

Convergencia, nueva tendencia de la seguridad

Procesos de seguridad fsica y

electrnica

Procesos de seguridad de

informacin

Procesos de gestin de riesgos Procesos de continuidad

operativa

Convergencia

Convergencia, nueva tendencia de la seguridad

La mayora de los daos que puede sufrir un sistema informtico no

ser solo los medios fsicos sino contra informacin almacenada y

procesada.

El activo mas importante que se posee es la informacin y por tanto

deben existir tcnicas mas all de la seguridad fsica que la aseguren,

estas tcnicas las brinda la seguridad lgica.

Principios de la seguridad lgica

Estos controles pueden implementarse en la BIOS, el S.O,

sobre los sistemas de aplicacin, en las DB, en un paquete

especifico de seguridad o en cualquier otra aplicacin.

Constituyen una importante ayuda para proteger al S.O de la

red, al sistema de aplicacin y dems software de la

utilizacin o modificaciones no autorizadas.

Tcnicas de control de acceso

Se denomina identificacin al momento en que el usuario se

da a conocer en el sistema y autenticacin a la verificacin

que se realiza en el sistema sobre esta identificacin.

Existen 4 tipos de tcnicas que permiten realizar la

autenticacin de la identidad del usuario, las cuales pueden

ser utilizadas individualmente o combinadas:

Identificacin y autenticacin

Algo que solamente el individuo conoce: Una clave, un pin

etc.

Algo que la persona posee: Una tarjeta.

Algo que el individuo es: Huella digital o voz

Algo que el individuo es capaz de hacer: Patrones de

escritura.

Identificacin y autenticacin

Para un atacante una contrasea segura debe parecerse a una cadena

aleatoria de caracteres.

Que no sea corta

Combina letras, nmeros y smbolos.

Utiliza todo tipo de teclas

Utiliza palabras y frases que te resulten fciles de recordar pero que a

otras personas les sea difcil de adivinar.

Password seguras

Algunas estrategias que deben evitarse son:

No incluya secuencias ni caracteres repetidos

Evita utilizar sustituciones de letras por smbolos o nmeros

similares.

No utilice el nombre de inicio de sesin

Utiliza varias contraseas para distintos entornos

Password seguras

El acceso a la informacin tambin puede controlarse

a travs de la funcin perfil o rol del usuario que

requiere dicho acceso. Algunos ejemplos de roles

seran programador, lder del proyecto, administrador

del sistema etc.

Roles

Estos controles se refieren a las restricciones que dependen

de parmetros propios de la utilizacin de la aplicacin o

preestablecidos por el administrador del sistema. Un

ejemplo podra ser licencias para la utilizacin simultanea de

un determinado producto software para 5 personas de

manera que desde el sistema no se permita la utilizacin del

producto simultneamente a un sexto usuario.

Limitaciones a los servicios

Se refiere al modo de acceso que se permite al usuario sobre los

recursos y la informacin esta modalidad puede ser:

Lectura

Escritura

Ejecucin

Borrado

Modalidad de acceso

Se refiere al modo de acceso que se permite al

usuario sobre los recursos y la informacin esta

modalidad puede ser:

Lectura

Escritura

Ejecucin

Borrado

Modalidad de acceso

Los 3 principios de seguridad informtica

You might also like

- IPv6 - Carlos AguirreDocument14 pagesIPv6 - Carlos AguirreCarlos Alexander AguirreNo ratings yet

- Maestrosdelweb Curso SymfonyDocument141 pagesMaestrosdelweb Curso SymfonyAudrey Carney100% (1)

- Proyecto Final - Principios de SaludDocument33 pagesProyecto Final - Principios de SaludCarlos Alexander AguirreNo ratings yet

- Manual Monica 9Document163 pagesManual Monica 9Julio Imaicela33% (6)

- Tensión Fronteriza Entre Corea Del Norte y Corea Del SurDocument6 pagesTensión Fronteriza Entre Corea Del Norte y Corea Del SurCarlos Alexander AguirreNo ratings yet

- Mandriva - Carlos AguirreDocument33 pagesMandriva - Carlos AguirreCarlos Alexander AguirreNo ratings yet

- Cod I Go HammingDocument17 pagesCod I Go HammingCarlos Alexander AguirreNo ratings yet

- Proyecto de Economia (Abu Dhabi)Document19 pagesProyecto de Economia (Abu Dhabi)Carlos Alexander AguirreNo ratings yet

- 12 NicDocument28 pages12 NicCarlos Alexander AguirreNo ratings yet

- Investigación en AndroidDocument32 pagesInvestigación en AndroidCarlos Alexander AguirreNo ratings yet

- Mac OS MarcoDocument6 pagesMac OS MarcoCarlos Alexander AguirreNo ratings yet

- MINICANVASDocument3 pagesMINICANVASHerald60% (5)

- Anexo 11 Actividad 3 Sistemas Operativos en RedDocument10 pagesAnexo 11 Actividad 3 Sistemas Operativos en RedArianne Pammela Rivas OrtizNo ratings yet

- Pago en LineaDocument84 pagesPago en Lineamoises2836No ratings yet

- Enlaces de Radio, Microondas y SatélitesDocument21 pagesEnlaces de Radio, Microondas y SatélitesLuis QuinteroNo ratings yet

- Análisis financiero Telmex estado financierosDocument5 pagesAnálisis financiero Telmex estado financierosrickybeboNo ratings yet

- Foro de DebateDocument2 pagesForo de DebateVerónica Paulina Chimbo CoronelNo ratings yet

- Exposicion - Redes - Ad-Hoc - Redes - Inalambricas - G4061Document23 pagesExposicion - Redes - Ad-Hoc - Redes - Inalambricas - G4061Erick YagualNo ratings yet

- Alguien Est Aprendiendo A Tumbar Internet QuantobitDocument22 pagesAlguien Est Aprendiendo A Tumbar Internet QuantobitJulio Garcia GarciaNo ratings yet

- Folleto Explicativo Sobre BookcrossingDocument2 pagesFolleto Explicativo Sobre BookcrossingMaría Jesús SerranoNo ratings yet

- Foro Semana7Document5 pagesForo Semana7fernan_2014No ratings yet

- BI SistemasDocument3 pagesBI SistemasAugust Q. Castle Jr.No ratings yet

- 3.-Niveles Del ServicioDocument2 pages3.-Niveles Del ServicioMarling Virginia Mejia MaltaNo ratings yet

- Virus TroyanoDocument6 pagesVirus Troyanomariana martinNo ratings yet

- SDNDocument4 pagesSDNNathy Cristina Grijalva MenaNo ratings yet

- LAB 3 Redes de Datos - Enrutamiento EstaticoDocument27 pagesLAB 3 Redes de Datos - Enrutamiento EstaticoJzSegoviaNo ratings yet

- Configurar La Vista de La Plataforma Del PAIDocument6 pagesConfigurar La Vista de La Plataforma Del PAIUriel Ojeda OlinNo ratings yet

- Webinar Gestión Unificada de Redes EmpresarialesDocument71 pagesWebinar Gestión Unificada de Redes EmpresarialesLandatel ComunicacionesNo ratings yet

- Enfoques Estratégicos de Empresas ExitosasDocument7 pagesEnfoques Estratégicos de Empresas ExitosasSonia OtaloraNo ratings yet

- Reflexiones Sobre El WhatsAppDocument2 pagesReflexiones Sobre El WhatsApproman100% (1)

- Tsh4131l Satellite l645d Sp4131lDocument3 pagesTsh4131l Satellite l645d Sp4131lXavi JSNo ratings yet

- Variacion de Velocidad Con YaskawaDocument15 pagesVariacion de Velocidad Con YaskawaJymm GonzalesNo ratings yet

- Formato Consultas-ConectividadDocument4 pagesFormato Consultas-ConectividadJulio Cesar Clemente SullasiNo ratings yet

- Configurar El Correo Academico (@uniminuto - Edu.co)Document23 pagesConfigurar El Correo Academico (@uniminuto - Edu.co)johnmolinaNo ratings yet

- Guía SunarpDocument25 pagesGuía SunarpRodrigo CordovaNo ratings yet

- Leinster-Un Logico Llamado JoeDocument16 pagesLeinster-Un Logico Llamado JoeChanchoTalVezNo ratings yet

- Manual para Crear Un Video Karaoke by And3rz0nDocument51 pagesManual para Crear Un Video Karaoke by And3rz0nAnd3rz0nNo ratings yet

- Como Hacer Una CronologíaDocument8 pagesComo Hacer Una CronologíaYadith Milena Castro MartinezNo ratings yet

- Prostituzione Intellettuale en Defensa Del Real Madrid y de Jose MourinhoDocument128 pagesProstituzione Intellettuale en Defensa Del Real Madrid y de Jose MourinhoOuTFaZeRNo ratings yet

- Análisis Del Artículo REI Escala La Montaña WebDocument3 pagesAnálisis Del Artículo REI Escala La Montaña WebRichar Copacondori QuispeNo ratings yet

- Tratado Libre ComercioDocument8 pagesTratado Libre Comerciofrancy elena restrepo florezNo ratings yet