Professional Documents

Culture Documents

Introduccion A La Seguridad Informatica

Uploaded by

Juan JoseOriginal Title

Copyright

Available Formats

Share this document

Did you find this document useful?

Is this content inappropriate?

Report this DocumentCopyright:

Available Formats

Introduccion A La Seguridad Informatica

Uploaded by

Juan JoseCopyright:

Available Formats

1

NDICE

1.-Introduccin a la seguridad informtica

1.1 El valor de la informacin.2

1.2 Definicin y tipos de seguridad informtica..4

1.3 Objetivos de la seguridad informtica...5

1.4 Posibles riesgos....6

1.5 Tcnicas de aseguramiento del sistema...7

2.- Bibliografa:...8

2

EL VALOR DE LA INFORMACIN

La informacin es un valor estratgico en las empresas, cuya prdida tiene

diferente causas (Fuente: Computer Security Institute):

55% Error Humano

20% Problemas Tcnicos

19% Empleados por Lucro o Disgustados

6% Virus y Ataques Externos

Adems la inseguridad en la informacin no genera solo prdidas de informacin,

tambin:

*Indisponibilidad de la informacin, prdidas de productividad

*Accesos no autorizados a la informacin sensible, vulnerables a acciones mal

intencionadas (hackers, personal descontento, competencia.)

*Alteraciones en la informacin, cambios de informacin no autorizados, fraude,

informacin errnea que basa importantes decisiones en la empresa.

*Sanciones por incumplimiento Legal

Esta heterogeneidad de amenazas hace que la seguridad proporcionada por

medios tcnicos sea limitada, es necesario afrontar la inseguridad integrando

aspectos tcnicos y organizativos, que articulando un proceso continuo de mejora,

gestionen la seguridad y sus riesgos de manera sistemtica y estructurada.

3

Implantar un Sistema de Gestin de la Seguridad de la Informacin (SGSI), a partir

de la evaluacin de los riesgos de seguridad, nos va a facilitar:

1) Alinear los requerimientos de seguridad de la informacin, las soluciones y la

inversin con las necesidades reales del negocio

2) Minimizar los riegos de la informacin

3) Impulsar una cultura de seguridad catalizadora de confianza para la empresa,

sus clientes y proveedores

4) Mejorar la Eficiencia, y Eficacia interna

5) Amentar las capacidades y la mejora de la competitividad

4

DEFINICIN Y TIPOS DE SEGURIDAD INFORMTICA

Conjunto de mtodos y herramientas destinados a proteger la informacin y por

ende los sistemas informticos ante cualquier amenaza, un proceso en el cual

participan adems personas.

Seguridad fsica y lgica

Luego de ver como nuestro sistema puede verse afectado por la falta

de Seguridad Fsica, es importante recalcar que la mayora de los daos que

puede sufrir un centro de cmputos no ser sobre los medios fsicos sino contra

informacin por l almacenada y procesada.

As, la Seguridad Fsica, slo es una parte del amplio espectro que se debe

cubrir para no vivir con una sensacin ficticia de seguridad. Como ya se ha

mencionado, el activo ms importante que se posee es la informacin, y por lo

tanto deben existir tcnicas, ms all de la seguridad fsica, que la aseguren.

Estas tcnicas las brinda la Seguridad Lgica.

Es decir que la Seguridad Lgica consiste en la "aplicacin de barreras y

procedimientos que resguarden el acceso a los datos y slo se permita acceder a

ellos a las personas autorizadas para hacerlo."

Existe un viejo dicho en la seguridad informtica que dicta que "todo lo que no

est permitido debe estar prohibido" y esto es lo que debe asegurar la Seguridad

Lgica.

Los objetivos que se plantean sern:

1. Restringir el acceso a los programas y archivos.

2. Asegurar que los operadores puedan trabajar sin una supervisin minuciosa

y no puedan modificar los programas ni los archivos que no correspondan.

3. Asegurar que se estn utilizados los datos, archivos y programas correctos

en y por el procedimiento correcto.

4. Que la informacin transmitida sea recibida slo por el destinatario al cual

ha sido enviada y no a otro.

5. Que la informacin recibida sea la misma que ha sido transmitida.

6. Que existan sistemas alternativos secundarios de transmisin entre

diferentes puntos.

7. Que se disponga de pasos alternativos de emergencia para la transmisin

de informacin.

5

OBJETIVOS DE LA SEGURIDAD INFORMTICA

La seguridad informtica tiene como objetivo preservar los servicios de

seguridad de los bienes informticos.

Un bien informtico o activo, es todo aqul recurso que posee valor o importancia

para una persona u organizacin. Un activo puede ser desde un archivo de datos,

hasta un centro de cmputo.

Los servicios de seguridad se clasifican en 6:

Autenticacin: Consiste en verificar la identidad de algo o alguien, probando que

se es quien se dice ser.

Confidencialidad: Se trata de impedir que personas no autorizadas tengan acceso

a los bienes e informacin.

Control de acceso: Brinda seguridad sobre quines pueden acceder a los bienes.

Este servicio de seguridad va de la mano con la autenticacin, ya que para que

alguien pueda acceder a un activo, primero deber validar su identidad.

Disponibilidad: Trata de la seguridad de que los bienes podrn ser utilizados en el

momento y circunstancia que se desee.

Integridad: Se refiere a que un recurso informtico permaneza en el estado ideal,

es decir no sufra modificaciones por alguna identidad externa.

No repudio: Es la prevencin de que algn emisor o receptor niegue ser el autor

de un envo o una recepcin, segn sea el caso.

6

POSIBLES RIESGOS

Riesgos de Integridad: Este tipo abarca todos los riesgos asociados con la

autorizacin, completitud y exactitud de la entrada, procesamiento y reportes de

las aplicaciones utilizadas en una organizacin. Estos riesgos aplican en cada

aspecto de un sistema de soporte de procesamiento de negocio y estn presentes

en mltiples lugares, y en mltiples momentos en todas las partes de las

aplicaciones; no obstante estos riesgos se manifiestan en los siguientes

componentes de un sistema:

Riesgos de relacin: Los riesgos de relacin se refieren al uso oportuno de la

informacin creada por una aplicacin. Estos riesgos se relacionan directamente a

la informacin de toma de decisiones (Informacin y datos correctos de una

persona/proceso/sistema correcto en el tiempo preciso permiten tomar decisiones

correctas).

Riesgos de acceso: Estos riesgos se enfocan al inapropiado acceso a sistemas,

datos e informacin. Estos riesgos abarcan: Los riesgos de segregacin

inapropiada de trabajo, los riesgos asociados con la integridad de la informacin

de sistemas de bases de datos y los riesgos asociados a la confidencialidad de la

informacin. Los riesgos de acceso

Riesgos de utilidad: Estos riesgos se enfocan en tres diferentes niveles de

riesgo:

Los riesgos pueden ser enfrentados por el direccionamiento de sistemas antes

de que los problemas ocurran.

Tcnicas de recuperacin/restauracin usadas para minimizar la ruptura de los

sistemas.

Backups y planes de contingencia controlan desastres en el procesamiento de la

informacin.

Riesgos en la infraestructura: Estos riesgos se refieren a que en las

organizaciones no existe una estructura informacin tecnolgica efectiva

(hardware, software, redes, personas y procesos) para soportar adecuadamente

las necesidades futuras y presentes de los negocios con un costo eficiente. Estos

riesgos estn asociados con los procesos de la informacin tecnolgica que

definen, desarrollan, mantienen y operan un

Riesgos de seguridad general: Los estndar IEC 950 proporcionan los

requisitos de diseo para lograr una seguridad general y que disminuyen el riesgo:

Riesgos de choque de elctrico: Niveles altos de voltaje.

Riesgos de incendio: Inflamabilidad de materiales.

Riesgos de niveles inadecuados de energa elctrica.

Riesgos de radiaciones: Ondas de ruido, de lser y ultrasnicas.

Riesgos mecnicos: Inestabilidad de las piezas elctricas.

7

TCNICAS DE ASEGURAMIENTO DEL SISTEMA.

*Codificar la informacin: Cristologa y Criptografa, contraseas difciles de

averiguar a partir de datos personales del individuo.

*Vigilancia de red. Zona desmilitarizada

*Tecnologas repelentes o protectoras: Cortafuegos, sistema de deteccin de

intrusos-antispyware, antivirus, llaves para proteccin de software, etc. Mantener

los sistemas de informacin con las actualizaciones que ms impacten en la

seguridad

*Sistema de respaldo remoto. Servicio de backup remoto

*Respaldo de informacin

You might also like

- Silabo de TopografiaDocument6 pagesSilabo de TopografiaHieremy Ponte MorilloNo ratings yet

- Icpm U3 A2 IvgDocument5 pagesIcpm U3 A2 IvgIngrid VazquezNo ratings yet

- Resumen TareaDocument2 pagesResumen TareaJuan JoseNo ratings yet

- ANÁLISISDocument1 pageANÁLISISJuan JoseNo ratings yet

- Sala de ComputoDocument18 pagesSala de ComputoJuan JoseNo ratings yet

- Capitulo Iii Requerimientos Técnicos Adecuación Datacenter CuniDocument57 pagesCapitulo Iii Requerimientos Técnicos Adecuación Datacenter CuniJuan JoseNo ratings yet

- Carta de Renuncia Voluntaria Con PreavisoDocument4 pagesCarta de Renuncia Voluntaria Con PreavisoNando Rivera SoletoNo ratings yet

- Examen Computación III - Tienda Mascotas OnlineDocument2 pagesExamen Computación III - Tienda Mascotas OnlineHERLIN HAMED LUDEÑA MORENONo ratings yet

- Alg3eríaUAMDocument2 pagesAlg3eríaUAMDavidMBBSNo ratings yet

- Guia #3-El Metodo Simplex PDFDocument4 pagesGuia #3-El Metodo Simplex PDFRicardo AugspergNo ratings yet

- Formato Factor PosicionamientoDocument11 pagesFormato Factor PosicionamientoAnuar Causil VilladiegoNo ratings yet

- Examen Nivel 1 Leccion 4Document7 pagesExamen Nivel 1 Leccion 4Juan Arturo Beltràn Sànchez42% (24)

- Oficio SHN - 05abr17Document1 pageOficio SHN - 05abr17Victor MendezNo ratings yet

- Variación de Parámetros para E.D. Orden 3Document7 pagesVariación de Parámetros para E.D. Orden 3Daniel Barrera100% (1)

- Tipos de EnrutamientoDocument3 pagesTipos de EnrutamientoLeonardo JimenezNo ratings yet

- Inspiron 15 5593 Laptop - Setup Guide - Es MXDocument23 pagesInspiron 15 5593 Laptop - Setup Guide - Es MXRomán TenorioNo ratings yet

- WWW Mdzol Com BBC Mundo El Trabajo Esta Matando A La Gente yDocument11 pagesWWW Mdzol Com BBC Mundo El Trabajo Esta Matando A La Gente yjav2014a2No ratings yet

- Los MOOCDocument12 pagesLos MOOCJessica Nohemi0% (1)

- Laboratorio de Análisis de Fluidos (SOS) - FerreyrosDocument4 pagesLaboratorio de Análisis de Fluidos (SOS) - Ferreyrossalas12323No ratings yet

- Cobit - 20160048Document1 pageCobit - 20160048Gregory FernandezNo ratings yet

- Constancia VigenciaDocument2 pagesConstancia VigenciaNyno Ignacio PrzNo ratings yet

- Elementos de Una Red MovilDocument6 pagesElementos de Una Red MovilEmerson Campoverde100% (1)

- 2 Tutorial Diagrama de MasasDocument18 pages2 Tutorial Diagrama de MasasAnonymous QUJMWrNo ratings yet

- Desarrollo de Un Sistema de Monitoreo Web de Signos Vitales PDFDocument196 pagesDesarrollo de Un Sistema de Monitoreo Web de Signos Vitales PDFGerardoElizaldeNo ratings yet

- Seguidor de Linea (Gamc)Document25 pagesSeguidor de Linea (Gamc)Gato Alvear50% (2)

- Actividad de Aprendizaje 4 Programa Ensamblador Grupo 7Document16 pagesActividad de Aprendizaje 4 Programa Ensamblador Grupo 7Felipe RoseroNo ratings yet

- Gestión Por ProcesosDocument53 pagesGestión Por ProcesosCristian Esteban Carbajal LunaNo ratings yet

- Capitulo Iii Administración de ProyectosDocument46 pagesCapitulo Iii Administración de ProyectosSasuke UchihaNo ratings yet

- Pedro Perez Perez: - (Ejemplo)Document2 pagesPedro Perez Perez: - (Ejemplo)Lina Paola MARROQUIN BARRAGANNo ratings yet

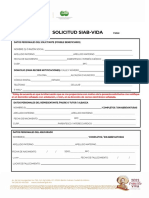

- Solicitud de información sobre beneficiarios de seguros de vida CONDUSEFDocument3 pagesSolicitud de información sobre beneficiarios de seguros de vida CONDUSEFEnrique A. GarciaNo ratings yet

- TEST DE AUTOEVALUACIÓN #7 (Chagua Ramon Anderson Aldair)Document3 pagesTEST DE AUTOEVALUACIÓN #7 (Chagua Ramon Anderson Aldair)aldairNo ratings yet

- Actividad 1 Rejilla de Conceptos Guia 1Document1 pageActividad 1 Rejilla de Conceptos Guia 1jorge andres villadiegoNo ratings yet

- MAT-1105 T#6.Programacion IIIDocument6 pagesMAT-1105 T#6.Programacion IIIGUERRA UNTOJA SANDRA NOEMINo ratings yet

- Distribución bidimensional y análisis de correlaciónDocument8 pagesDistribución bidimensional y análisis de correlaciónOmar Gonzalez SalcedoNo ratings yet