Professional Documents

Culture Documents

Seguridad de Los Sistemas Operrativos

Uploaded by

Liseth VargasCopyright

Available Formats

Share this document

Did you find this document useful?

Is this content inappropriate?

Report this DocumentCopyright:

Available Formats

Seguridad de Los Sistemas Operrativos

Uploaded by

Liseth VargasCopyright:

Available Formats

Liseth Vargas Amado

El Sistema operativo.

La evolucin de la computacin y de las comunicaciones en las

ultimas dcadas.

El sistema operativo, como administrador de

los recursos del sistema.

-Funcin instrumentacin de seguridad.

-No engloba todos los Aspectos

-Complementado

-Seguridad fsica insuficiente acceso remoto

DOD Directive 5200.28 : Manipulacin informacin en sistemas

de procesamiento de datos.

Manual de Referencia de Tecnologa de Seguridad de la

Computadora.: Evaluar la seguridad de los sistemas de la fuerza

Area.

Ley de Intimidad de 1974:Requiere la aseguracin de la

integridad y seguridad de la informacin acerca de los

individuos en el uso de las computadoras.

REQUISITOS DE SEGURIDAD

UNA ESTRATEGIA TOTAL DE SEGURIDAD

Seguridad Extrema: Se encarga de la

proteccin de desastres y de intrusos

Seguridad operacional:(Consiste en

las diferentes polticas y

procedimientos implementados por la

administracin de la instalacin computacional)

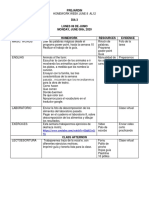

VIGILANCIA

La verificacin y la auditora del

sistema.

La autentificacin de los usuarios.

VERIFICACIN DE

AMENAZAS

Es una tcnica segn la cual

los usuarios no pueden tener

acceso directo a un recurso.

Solo lo tienen las rutinas del S.

O. llamadas programas de

vigilancia.

AMPLIFICACION

Un programa de vigilancia necesita

para cumplir su cometido mayores

derechos de acceso de los que

disponen los usuarios.

PROTECCION POR

CONTRASEA

Las clases de elementos

de autentificacin para establecer

la identidad de una persona

Ej.: se requiere

calcular un promedio

para lo cual es

necesario leer un

conjunto de registros

a los que el usuario

no tiene acceso

individualmente.

Algo sobre la persona

Algo posedo por la persona

Algo conocido por la

persona

AUDITORIA

La auditora suele

realizarse en sistemas manuales.

La auditora en un sistema

informtico puede implicar

un procesamiento inmediato, pues se

verifican las transacciones que se

acaban de producir.

El registro de auditora debe

ser revisado cuidadosamente y con

frecuencia.

CONTROL DE ACCESO

Lo fundamental para

la seguridad interna es controlar el

acceso a los datos almacenados.

Los derechos de

acceso definen qu acceso tienen

varios sujetos o varios objetos.

Los sujetos acceden a los

objetos.

Los objetos son entidades que

contienen informacin.

NCLEOS DE SEGURIDAD

Es mucho ms fcil hacer un sistema ms seguro si la

seguridad se ha incorporado desde el principio al diseo del

sistema.

Un sistema de alta seguridad requiere que el ncleo

del S. O. sea seguro.

La seguridad del sistema depende especialmente de asegurar

las funciones que realizan.

SEGURIDAD POR HARDWARE

Existe una tendencia a incorporar al

hardware funciones del S. O.

Funciones incorporadas al hardware:

Resultan mucho ms

seguras que cuando son

asequibles como instrucciones de

software que pueden ser

modificadas.

Pueden operar mucho ms

rpido que en el software

SISTEMAS TOLERANTES A FALLAS

Algunos de los rasgos son:

La incorporacin de mecanismos a prueba de

fallas en el equipo y no en los programas.

El uso de multiprocesamiento transparente.

El uso de subsistemas mltiples de entrada / salida.

La incorporacin de mecanismos de deteccin de fallas

en el equipo y en los programas.

CAPACIDADES Y SISTEMAS ORIENTADOS A

OBJETOS

Un derecho de acceso permite a algn sujeto acceder a

algn objeto de una manera preestablecida

Los sujetos son los usuarios de los sistemas de

computacin o entidades que actan en nombre de los

usuarios, o del sistema.

Ej.: trabajos, procesos y procedimientos, etc.

Los objetos son los recursos del sistema:

Ej.: archivos, programas, directorios, terminales, canales,

dispositivos, pistas de discos.

CRIPTOGRAFA

La criptografa es el uso de la transformacin de datos

para hacerlos incomprensibles a todos, excepto a los

usuarios a quienes estn destinados.

El problema de la intimidad trata de cmo evitar la obtencin

no autorizada de informacin de un canal de comunicaciones.

El problema de la autentificacin trata sobre cmo evitar que

un oponente:

1 y 2

1. Alicia proporciona una clave (cadena de nmeros o caracteres) como entrada al

algoritmo de encriptacin.

2. El algoritmo de encriptacin toma como entrada la clave y el texto plano del

mensaje, y produce como salida un texto cifrado.

3. Roberto proporciona una clave al algoritmo de descriptacin que tome el texto

cifrado y la clave de Roberto como entrada y producir el texto plano original como

salida.

4.Roberto recibe un mensaje encriptado lo desencripta.

CRIPTOANLISIS

Es el proceso de intentar regenerar el texto simple a

partir del texto cifrado, pero desconociendo la clave de

ciframiento:

Es la tarea del espa criptoanalista:Si

no lo logra, el sistema criptogrfico

es seguro.

El intruso espi la comunicacin de Alicia, entonces pudo aprender la

contrasea de Alicia, una forma es utilizando Telnet contra una mquina y

entra en ella, el identificador de usuario y la contrasea se enva al servidor

Telenet sin encriptar. Alguien conectando al cliente o al servidor Telnet de la

LAN puede husmear todos los paquetes transmitidos por la LAN, y robar el

usuario y la contrasea.

SISTEMAS DE CLAVE PBLICA

La distribucin de claves de un sistema

criptogrfico debe hacerse por canales muy

seguros.

Cada usuario genera una clave de ciframiento

y una de desciframiento ; la clave de

ciframiento se hace publica , la de

desciframiento se mantiene en secreto , as

quien quiera puede enviar un mensaje cifrado

a un usuario determinado , pero solo ese

usuario puede descifrar el mensaje. C se llama

clave publica y D clave privada.

FIRMAS DIGITALES

PROCEDIMIENTO

El remitente usa la clave privada para crear

un mensaje firmado.

El receptor:

Usa la clave pblica del remitente

para descifrar el mensaje.

Guarda el mensaje firmado para usarlo en

caso de disputas.

APLICACIONES

La criptografa es especialmente til en

los sistemas multiusuario y en las redes de

computadoras.

En el cifrado de enlace la red asume la

responsabilidad de cifrado / descifrado

de cada nodo.

En el cifrado punto a punto un mensaje

se cifra en su fuente y se descifra solo

una vez, en su destino.

PENETRACIN EN EL SISTEMA

OPERATIVO

La penetracin definitiva puede

consistir en cambiar el bit de estado

de la mquina pasndolo del estado

problema al estado supervisor; el

intruso podr as ejecutar

instrucciones privilegiadas para

obtener acceso a los recursos

protegidos por el S. O.

DEFECTOS FUNCIONALES

GENERICOS DE LOS SISTEMAS

LOS PRINCIPALES FALLOS SON:

Autentificacin : Intruso

Ciframiento: Lista maestra Contraseas

Confianza implcita: Suposicin

Compartimiento implcito: Deposita informacin intruso

Comunicacin entre procesos: uso inadecuado aprovechado por intrusos

Verificacin de la legalidad: parmetros Insuficientes

Desconexin en lnea :Cerrar usuario,re-autenticacion

Descuido del operador: Engao

Contrasea :Fcil de Adivinar

Entrampamiento al intruso: Atraer intruso inexperto

Privilegio: muchos programas- viola menor privilegio

Prohibiciones: usuario -se prohbe pero no se bloquea

Residuos: intruso-papelera

Valores de umbral: intentos fallidos -bloqueos

GUSANOS

Un gusano, est diseado para copiarse

de un equipo a otro, pero lo hace

automticamente.

Una vez que un gusano est en su

sistema, puede viajar solo.

Ejemplo, un gusano podra enviar copias

de s mismo a todos los usuarios de su

libreta de direcciones de correo

electrnico.

VIRUS

Un virus informtico es un malware tiene por objeto

alterar el normal funcionamiento de la computadora,

sin el permiso o el conocimiento del usuario.

Los virus pueden destruir, de manera intencionada,

los datos almacenados en una computadora,

aunque tambin existen otros ms inofensivos, que

solo se caracterizan por ser molestos.

You might also like

- Material TIC en El Entorno EducativoDocument24 pagesMaterial TIC en El Entorno EducativoJonathan ORTIZNo ratings yet

- Listado Maestro de DocumentosDocument12 pagesListado Maestro de DocumentosLiseth VargasNo ratings yet

- Jabon ManosDocument1 pageJabon ManosLiseth VargasNo ratings yet

- Limpia VidriosDocument1 pageLimpia VidriosLiseth VargasNo ratings yet

- Gel AntibacterialDocument1 pageGel AntibacterialLiseth VargasNo ratings yet

- Listado Maestro de RegistrosDocument11 pagesListado Maestro de RegistrosLiseth VargasNo ratings yet

- Guia Caso Asesoria Uso TICDocument9 pagesGuia Caso Asesoria Uso TICMARIANA NAVARRO CASTILLONo ratings yet

- Detergente PolvoDocument1 pageDetergente PolvoLiseth VargasNo ratings yet

- Hidróxido de Sodio - QuimilabDocument13 pagesHidróxido de Sodio - QuimilabLiseth VargasNo ratings yet

- Talleres de HallazgosDocument5 pagesTalleres de HallazgosLiseth VargasNo ratings yet

- AlcoholDocument1 pageAlcoholLiseth VargasNo ratings yet

- Interpretacion Numerales GC Liseth VargasDocument45 pagesInterpretacion Numerales GC Liseth VargasLiseth VargasNo ratings yet

- Fosfato DipotásicoDocument6 pagesFosfato DipotásicoLiseth VargasNo ratings yet

- 8 June Anexos Prejardin Vocal e PDFDocument2 pages8 June Anexos Prejardin Vocal e PDFLiseth Vargas100% (1)

- 8 June Tareas Prejardin PDFDocument1 page8 June Tareas Prejardin PDFLiseth VargasNo ratings yet

- Calculo de La Media MovilDocument1 pageCalculo de La Media MovilLiseth VargasNo ratings yet

- 8 June Guia PM Prejardin PDFDocument1 page8 June Guia PM Prejardin PDFLiseth VargasNo ratings yet

- 8 June Anexos Prejardin Vocal e PDFDocument2 pages8 June Anexos Prejardin Vocal e PDFLiseth VargasNo ratings yet

- 8 June Anexos Prejardin Vocal eDocument2 pages8 June Anexos Prejardin Vocal eLiseth VargasNo ratings yet

- 8 June Tareas Prejardin PDFDocument1 page8 June Tareas Prejardin PDFLiseth VargasNo ratings yet

- Manual, Especificaciones Otros Andamio MultidireccionalDocument45 pagesManual, Especificaciones Otros Andamio MultidireccionalSergio Andres Devia CaviedesNo ratings yet

- 8 June Guia PM Prejardin PDFDocument1 page8 June Guia PM Prejardin PDFLiseth VargasNo ratings yet

- Sist-3-Fhseq-39 - Lista - de - Chequeo - de - Cumplimiento - Al - Protocolo - de - Medidas - de - Prevencion - Covid - 19 - Contratistas - v2Document3 pagesSist-3-Fhseq-39 - Lista - de - Chequeo - de - Cumplimiento - Al - Protocolo - de - Medidas - de - Prevencion - Covid - 19 - Contratistas - v2Liseth VargasNo ratings yet

- 8 June Anexos Prejardin Vocal e PDFDocument2 pages8 June Anexos Prejardin Vocal e PDFLiseth VargasNo ratings yet

- Cartuchos Línea 6000Document1 pageCartuchos Línea 6000Liseth VargasNo ratings yet

- Diseño de Obras de Infraestructura 2014-2Document21 pagesDiseño de Obras de Infraestructura 2014-2Jordan McphersonNo ratings yet

- Ats Biointech Romper BolsasDocument2 pagesAts Biointech Romper BolsasLiseth VargasNo ratings yet

- Ats Biointech Romper BolsasDocument2 pagesAts Biointech Romper BolsasLiseth VargasNo ratings yet

- Multimedia PDFDocument3 pagesMultimedia PDFjoshueNo ratings yet

- Analisis Economico 2013 2Document5 pagesAnalisis Economico 2013 2Caliche OmnNo ratings yet

- UD2 Divisibilidad Mat1ºESO PDFDocument12 pagesUD2 Divisibilidad Mat1ºESO PDFfmartineznavarro7343No ratings yet

- El Derecho Informático - Prof. Espinoza CespedesDocument12 pagesEl Derecho Informático - Prof. Espinoza CespedesManuel Antonio Ledesma JacintoNo ratings yet

- Numeros Primos Especiales y Sus Aplicaciones CriptograficasDocument254 pagesNumeros Primos Especiales y Sus Aplicaciones CriptograficasJim Jar0% (1)

- Book. Seguridad en El Protocolo SSL-TLS. Ataques Criptoanaliticos Modernos. Dr. Alfonso Muñoz - 27092020Document46 pagesBook. Seguridad en El Protocolo SSL-TLS. Ataques Criptoanaliticos Modernos. Dr. Alfonso Muñoz - 27092020jrigovgNo ratings yet

- Cifra ClasicaDocument2 pagesCifra ClasicajosetoxNo ratings yet

- Estadística para Todos - CripografiaDocument6 pagesEstadística para Todos - Cripografiaigelfritz5407No ratings yet

- CRIPTOGRAFIA MatematicaDocument4 pagesCRIPTOGRAFIA MatematicaGHYSLAINE DENNISE VARGAS ZABALANo ratings yet

- CriptoanalisisDocument72 pagesCriptoanalisisSergio A. Morales ZubietaNo ratings yet

- CriptografiaDocument213 pagesCriptografiaAmal SousanNo ratings yet

- Mapa Mental Seguridad en Redes - Univ. Pari Layme Oscar PedroDocument1 pageMapa Mental Seguridad en Redes - Univ. Pari Layme Oscar PedroOscar Jhin LSGNo ratings yet

- Guia Tarea 4 - Gabinete 2 - CriptografiaDocument4 pagesGuia Tarea 4 - Gabinete 2 - CriptografiaalejorhNo ratings yet

- Tarea Capitulo 4-ResumenDocument10 pagesTarea Capitulo 4-ResumenLuigi Noriega MoreNo ratings yet

- Ensayo AplicacionDocument16 pagesEnsayo AplicacionGEMA LISETH100% (1)

- Informe de RSADocument7 pagesInforme de RSADE TODO UN POCO :3No ratings yet

- TFG Adrian Arana Hernandez 2Document94 pagesTFG Adrian Arana Hernandez 2Andrea MolinaNo ratings yet

- Mapaconceptual CriptoanalisisDocument2 pagesMapaconceptual CriptoanalisisXavier MayancelaNo ratings yet

- Equipo 4 - CriptoanalisisDocument27 pagesEquipo 4 - CriptoanalisisPolcito OhNo ratings yet

- Criptografia y Teoria de GruposDocument135 pagesCriptografia y Teoria de GruposANDREW POLD JACOBO CASTILLO0% (1)

- Book. Seguridad en El Protocolo SSL-TLS. Ataques Criptoanaliticos Modernos. Dr. Alfonso MuñozDocument43 pagesBook. Seguridad en El Protocolo SSL-TLS. Ataques Criptoanaliticos Modernos. Dr. Alfonso MuñozLuis Gustavo Segundo Ortiz100% (1)

- S-DeS Practica 1 - Alvarez Cano - Ortiz Hernandez - Rangel RojasDocument18 pagesS-DeS Practica 1 - Alvarez Cano - Ortiz Hernandez - Rangel RojasAngel Mauricio Alvarez CanoNo ratings yet

- Tercera Practica FinalDocument15 pagesTercera Practica FinalROBERT TEODORO ARCE APAZA0% (1)

- MATRIZ DE ACCESO - InformaticaDocument23 pagesMATRIZ DE ACCESO - InformaticaYonatan VázquezNo ratings yet

- Cifrado Cimetrico y AsimetricoDocument22 pagesCifrado Cimetrico y AsimetricoivanNo ratings yet

- Criptografia y SeguridadDocument30 pagesCriptografia y SeguridadClara Elizabeth Ochoa VicenteNo ratings yet

- Elementos de CriptografiaDocument56 pagesElementos de CriptografiaCesar Augusto Marulanda EcheverryNo ratings yet

- Auditoria de Redes y TelecomunicacionesDocument9 pagesAuditoria de Redes y Telecomunicacionesxchelox100% (3)

- Seguridad en RedesDocument42 pagesSeguridad en RedesWELINGTON LEONARDO TAPUY CERDANo ratings yet

- Automatas CelularesDocument26 pagesAutomatas CelularesDiana Carolina Guerra HernandezNo ratings yet

- Unidad 7 Desempeño y SeguridadDocument10 pagesUnidad 7 Desempeño y SeguridadCarlitos MartinezNo ratings yet

- Métodos y Técnicas de CifradoDocument4 pagesMétodos y Técnicas de CifradoBori Cardozo100% (1)